[2024.09.13]

[Windows]

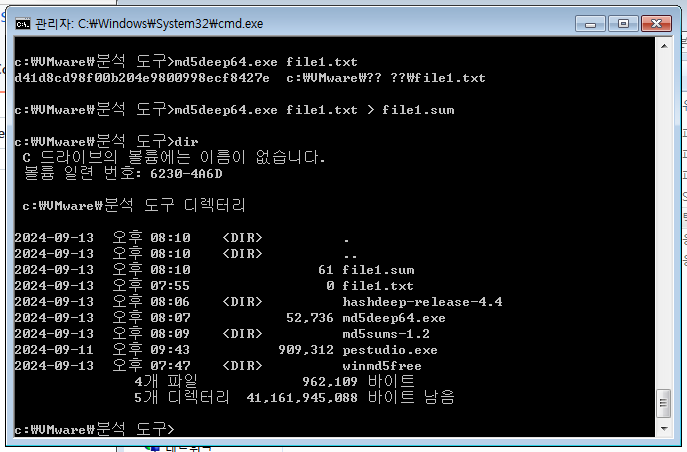

> 파일명: file.txt

> sum 값 계산

c:\hashdeep64.exe -r -c md5 file1.txt

> sum 값 계산 후 파일 저장

c:\hashdeep64.exe -r -c md5 file1.txt > file1.sum

> 검증

c:\hashdeep64.exe -a -r -k md5 file1.sum file1.txt

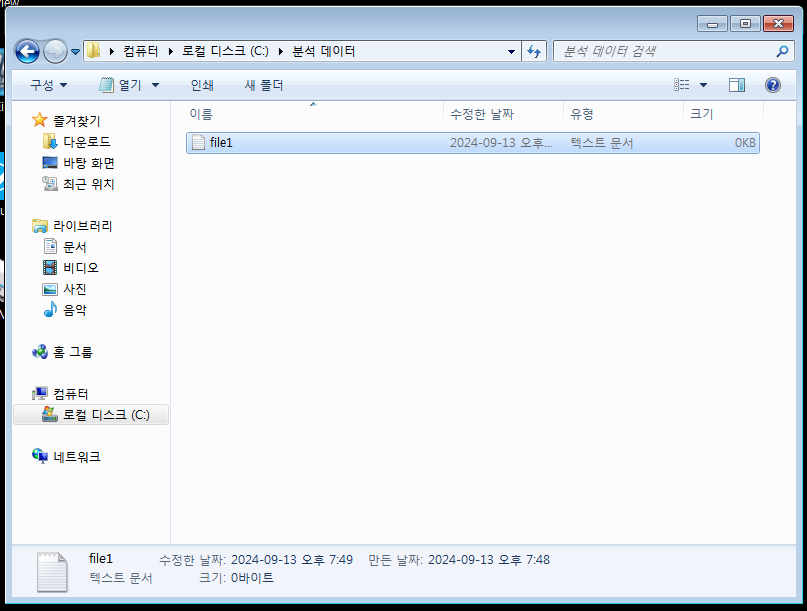

오늘은 먼저 file1의 텍스트 파일을 생성한다

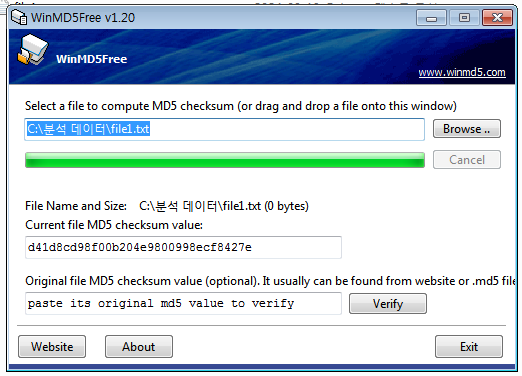

그런 다음 winmd5를 실행하여 생성한 file1을 분석하고 해시 함수를 얻어낸다

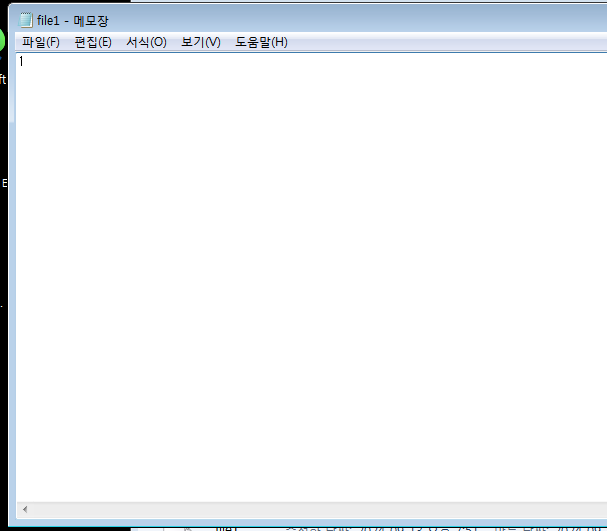

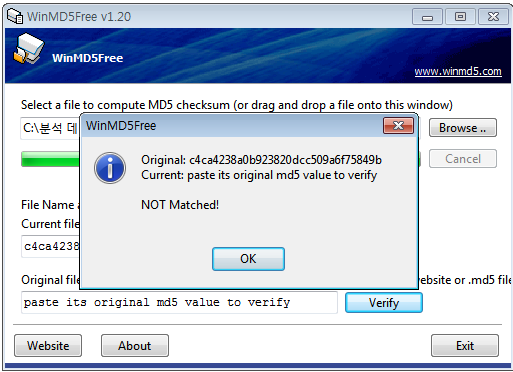

다시 file1으로 가서 1로 내용을 변경시킨 뒤

다시 분석하게 되면 해시 함수도 변경되며, 동시에 NOT Matched라는 문구가 나타난다

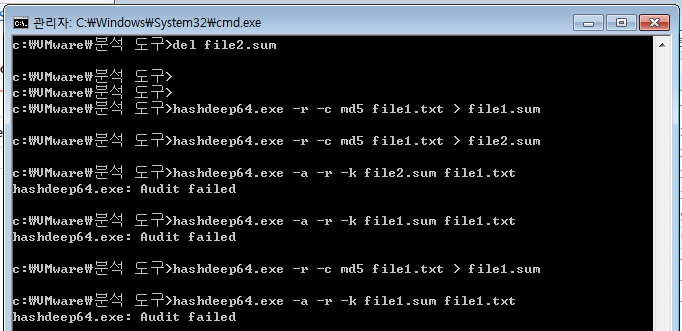

이번에는 cmd로 시도해 보려고 한다

파일이 있는 디렉터리로 이동을 시도한다

이동 후 hashdeep을 이용하여 file1에 대한 파일 생성 및 비교를 할 수 있게 된다

해시 함수가 동일하다면 passed, 동일하지 않다면 failed가 나타나게 된다

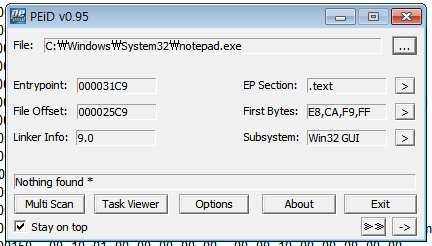

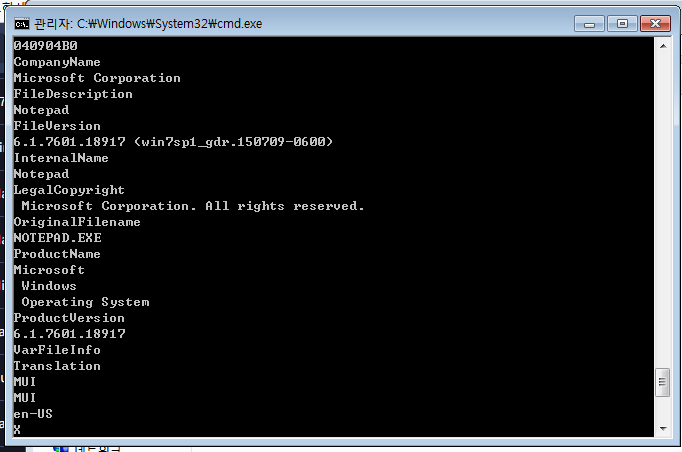

이번에는 PEiD로 notepad.exe 파일 스캔을 시도했다

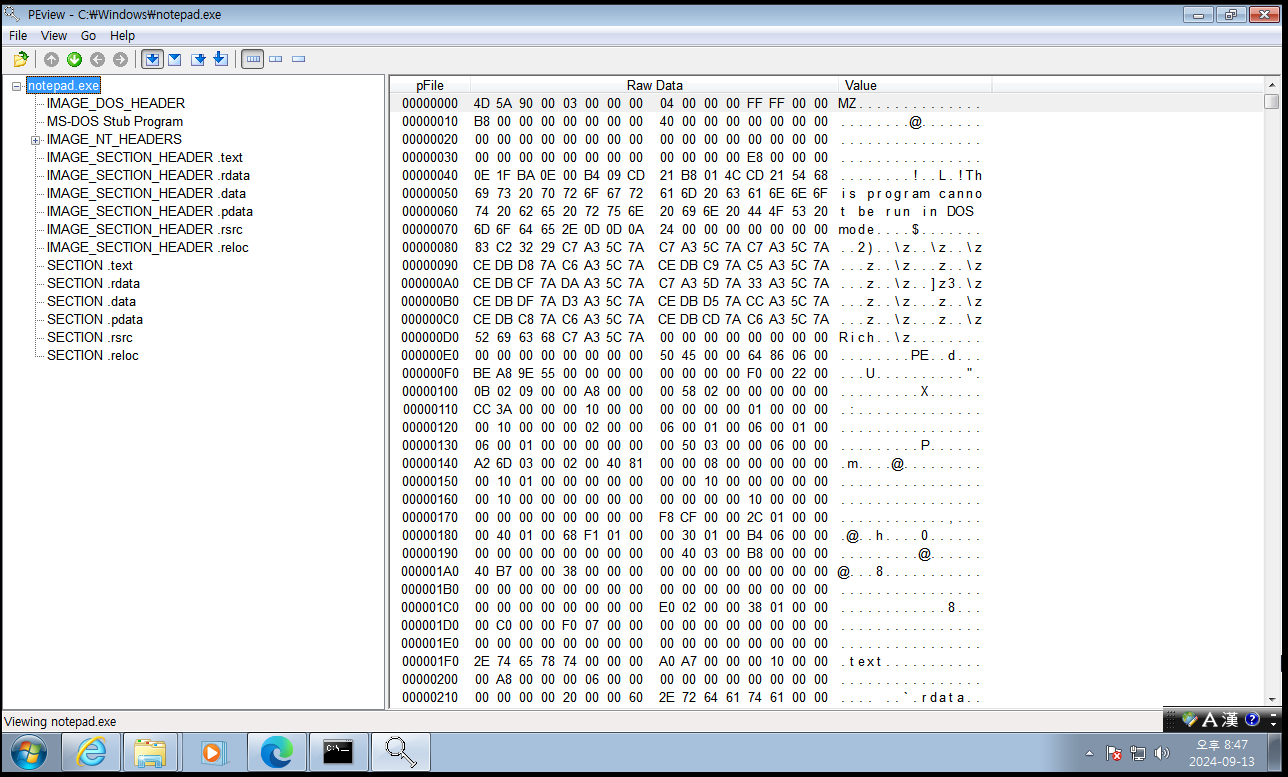

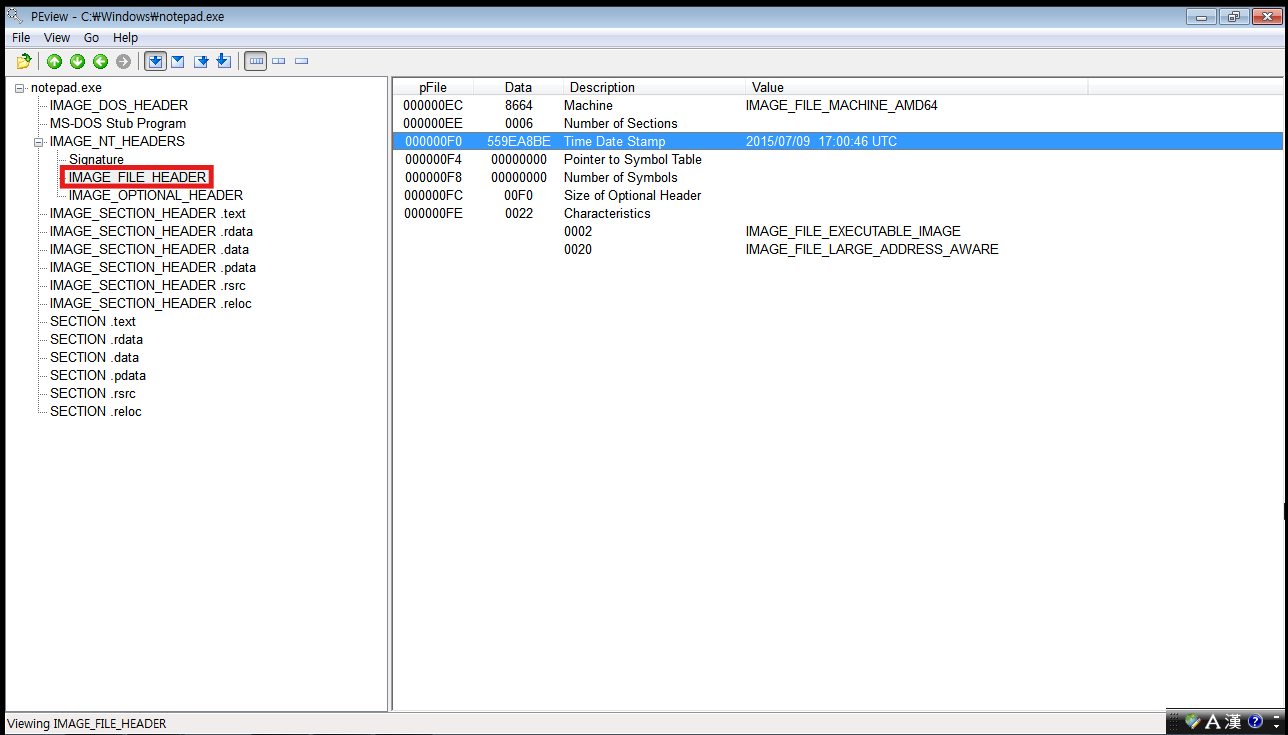

notepad.exe 파일을 PEview 프로그램으로도 실행시켜 봤다

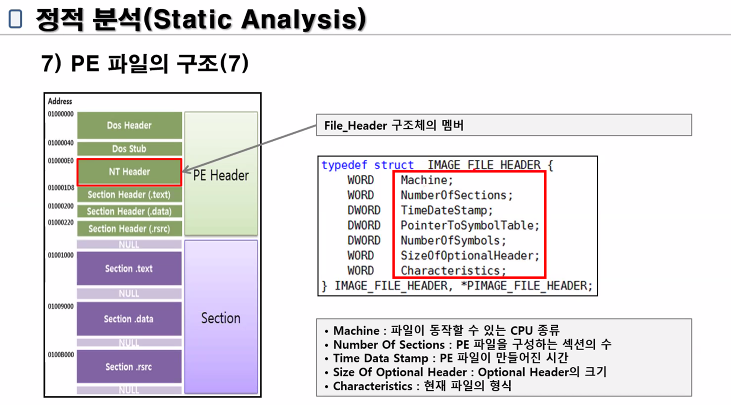

중요한 것은 IMAGE_FILE_HEADER 부분이고,

charhacterstics의 경우 특수 권한을 표시한다

NT Header 안의 파일 안에 들어 있는 것을 알 수 있다

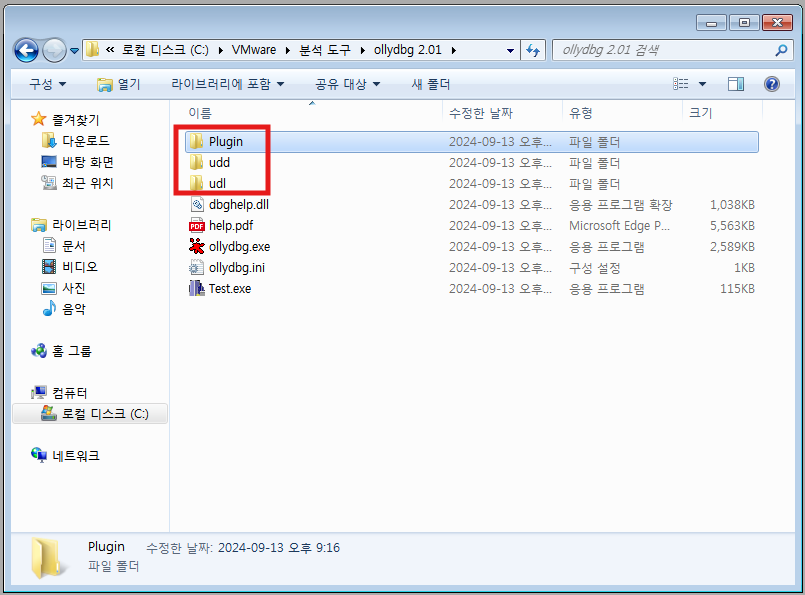

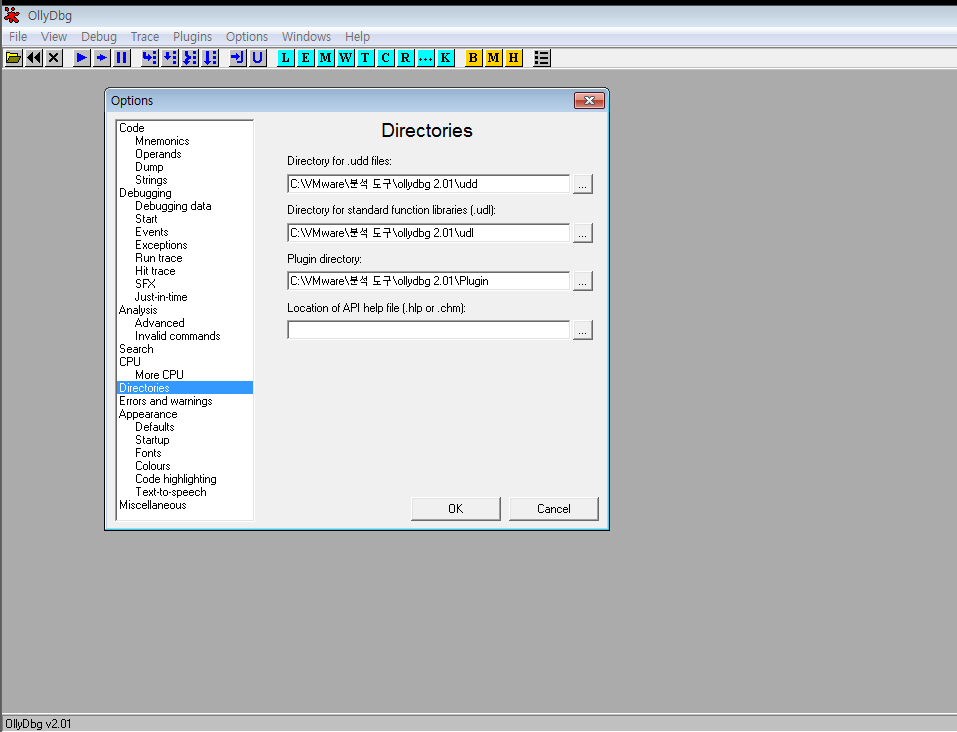

지금 당장 사용할 것은 아니지만 실습 도중에 필요할 수도 있기 때문에 ollydbg 2.0 버전도 설치한다

설치 후 디렉터리 지정을 위해 ollydbg 파일 디렉터리에 빨간 박스 안의 세 가지 디렉터리를 생성한다

그런 다음 디렉터리를 각각 지정 후 껐다 켜게 되면 해당 디렉터리로 사용할 수 있다

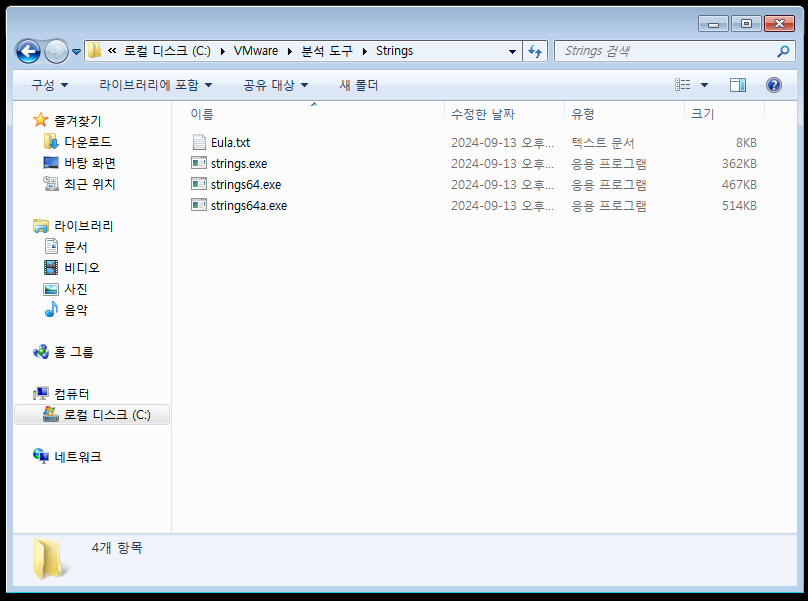

그 외에도 문자열 도구인 strings도 설치해야 된다

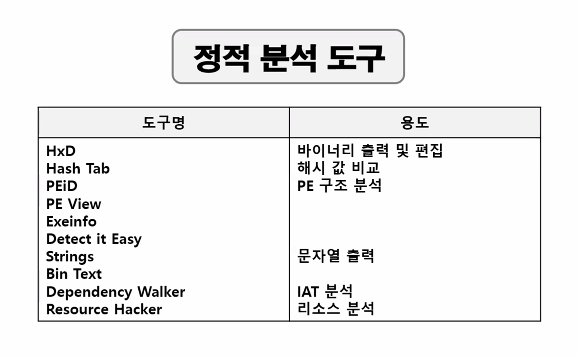

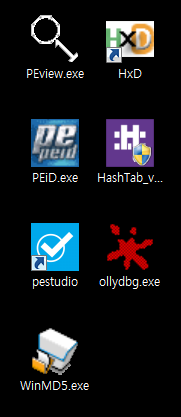

해당 화면에 있는 프로그램들을 모두 설치해야 되며,

이번 시간에는 HxD, HashTab, ollydbg, WindMD5를 설치했다

[정적 분석]

> notepad.exe

01. 자동화 분석

1) 분석 도구: http://www.virustotal.com

2) 분석 결과: Trojan.generic

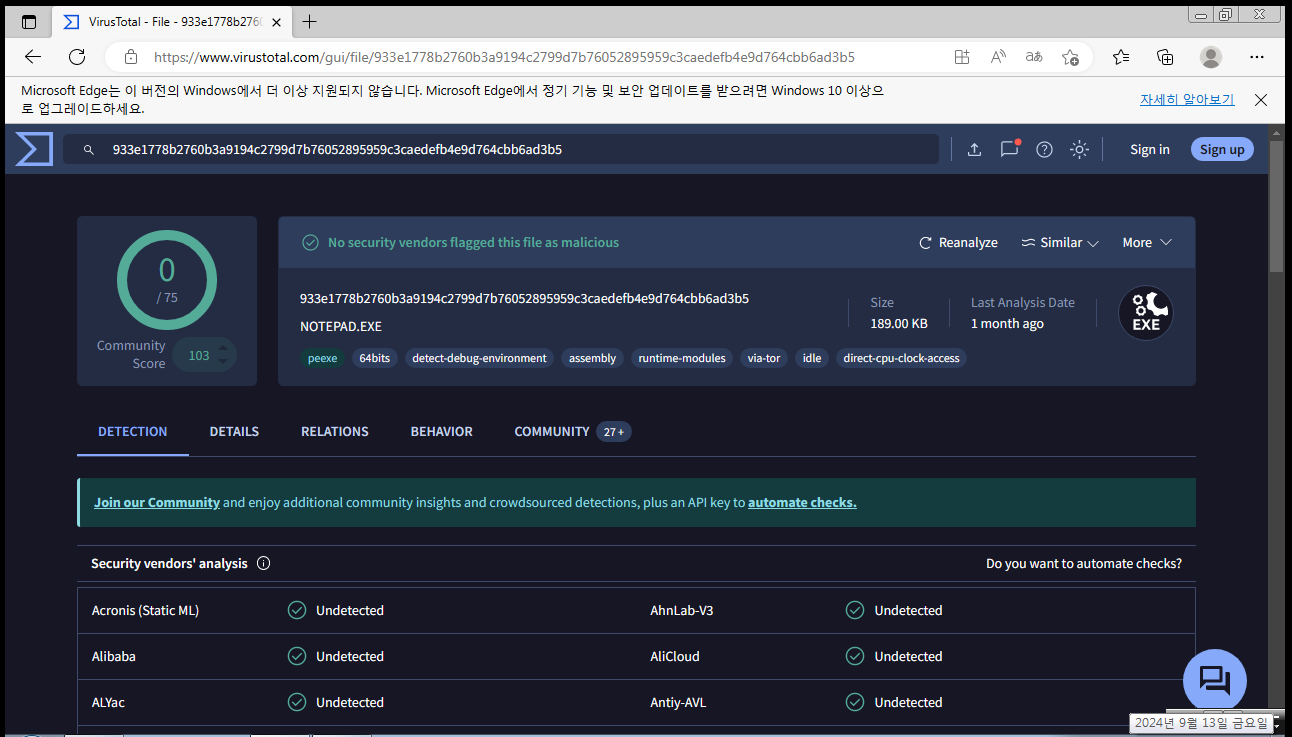

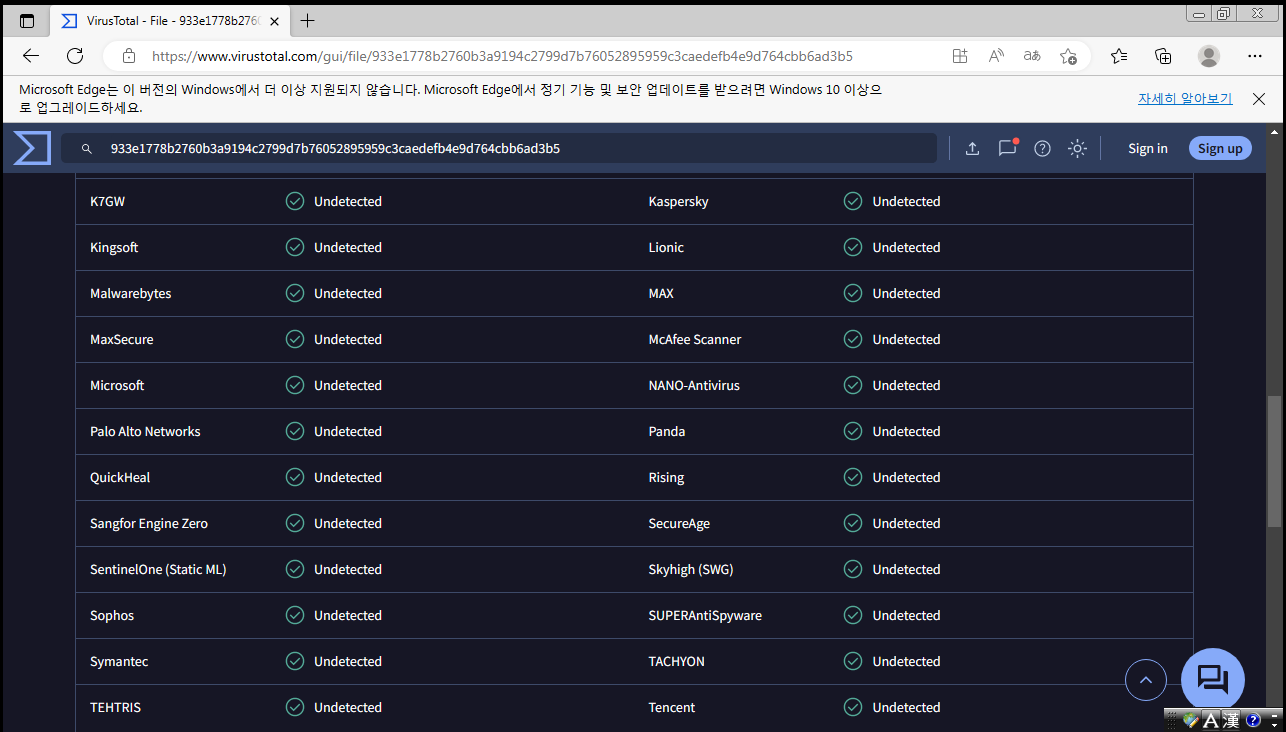

바이러스 토탈 홈페이지로 가서 notepad.exe 파일을 분석했다

총 75개의 분석을 마치게 된다

화면을 보면 알 수 있듯이 해당 파일은 악성코드가 없기 때문에 전부 통과되어 이런 화면이 나타난다

악성코드를 분석 시도하기 시작하면 빨간색의 체크 표시가 나타나게 된다

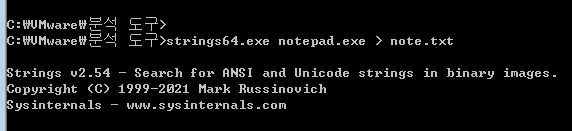

02. 문자열 추출

1) 분석 도구: strings

2) 분석 결과:

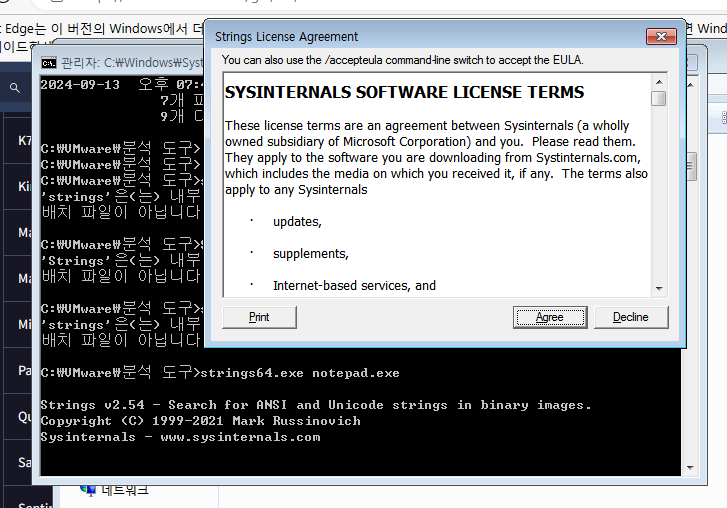

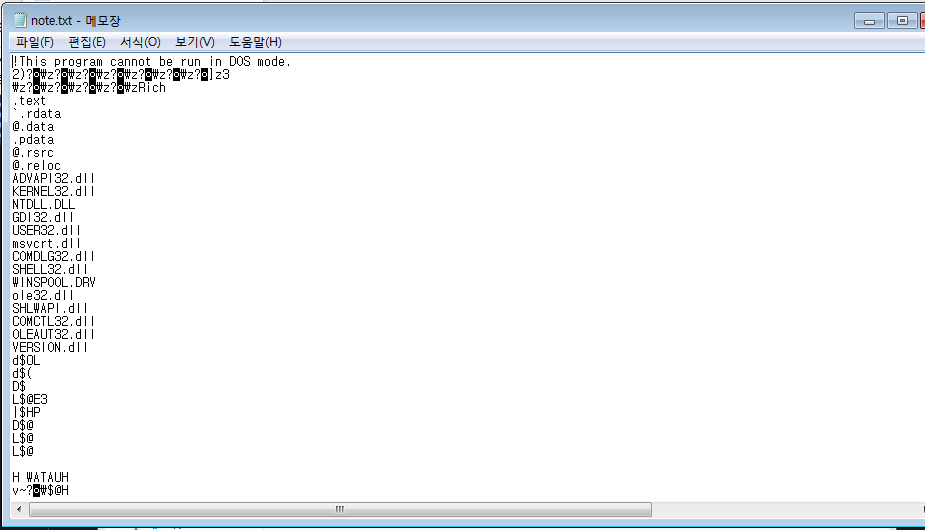

마지막으로 문자열 추출을 위해 cmd 창에서 strings를 사용한다

strings를 실행하게 되면 해당 화면이 나타나고, 동의를 눌러 주면 분석하게 된다

이런 식으로 많은 문자열이 나타나는 것을 볼 수 있다

하지만 cmd 창에서 확인하는 것은 불편함이 동반되기 때문에 따로 파일로도 저장할 수 있다

파일로 저장하게 되면 메모장 형태로 추출된 문자열을 확인할 수 있다

상단의 명령어들이 해당 강의 시간에 중요한 역할을 하게 된다고 강사님께서 말씀해 주셨다

강의 소감

이번 시간에는 분석 도구 및 활용에 대해서 알아보는 시간을 가졌다

해시 함수가 어떻게 나타나는지 확인하고,

해시 함수가 달라졌을 때 기존 해시와의 비교 연습도 꾸준히 진행했다

앞으로도 이번 시간에 설치한 프로그램으로 많은 악성코드 분석을 진행할 것 같다