[2024.11.07]

[디지털 증거를 찾아라]

> 힌트: 웹 브라우저 기록, 파일 삭제

> 포렌식 결과: 메일 증거로 보아 존은 피터를 살해하지 않음

01. 이미지 마운트

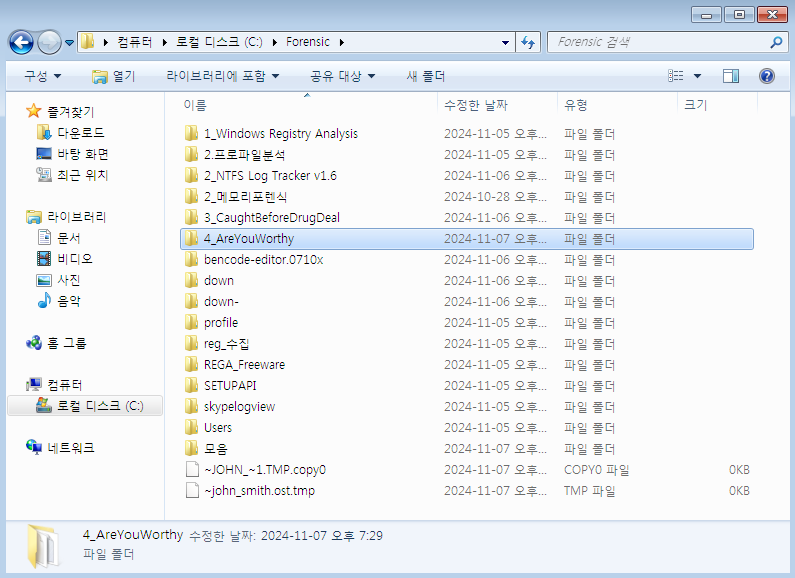

AreYouWrothy.E01 이미지 업로드 후

사용자를 확인했을 때 john의 존재를 확인했다

02. 사용자 확인

> john

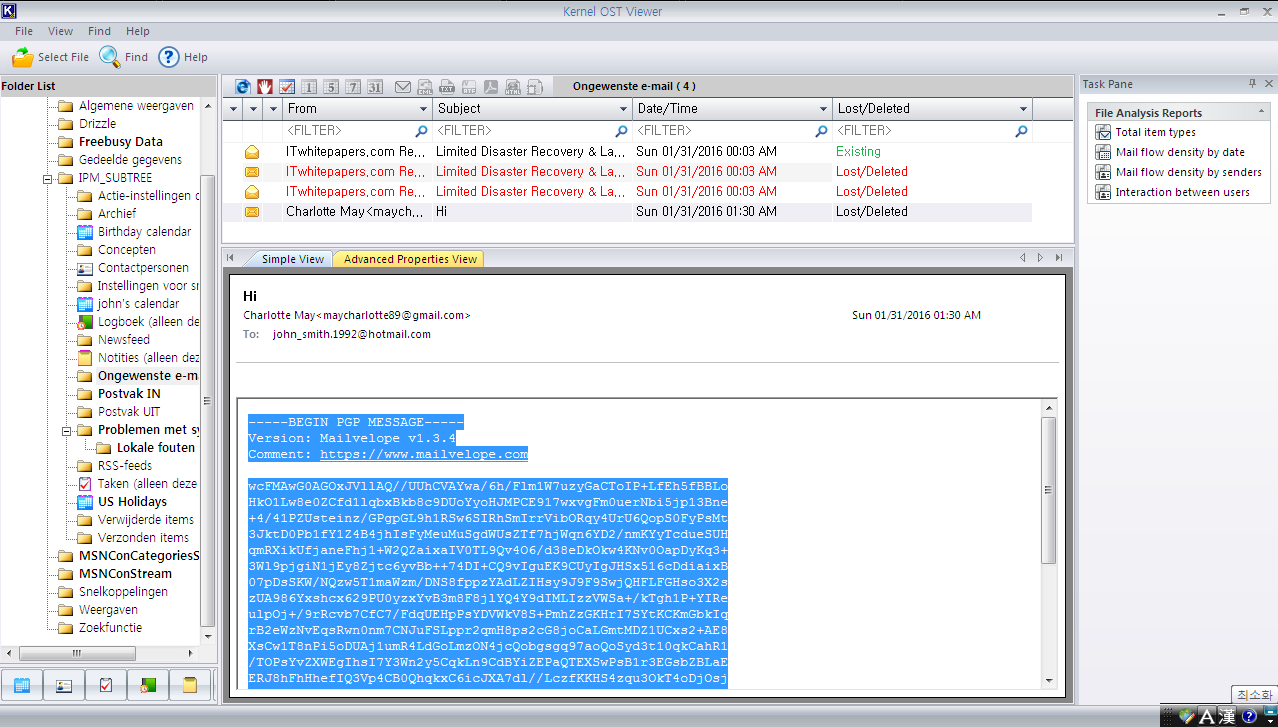

> 메일 확인: 삭제된 파일(x)

> 삭제되지 않은 메일 파일 추출: john_smith.ost

-> kernelostviewer로 메일 내용 확인 / Chrlotte May 메일 확인(암호화)

> 암호화 분석 복호화(Public Key와 Private Key 찾기)

-> john > document 디렉터리 검색 > private

- eid... 키 파일 찾음

> 웹 브라우저(Chrome) History 파일 추출: history

-> SQLlite Viewer로 확인

- 스테가노그래피 사용 확인

- 스테가노그래피 인코드/디코더 사이트

> 사진/음성/동영상 파일 존재 예상

> john 사용자 -> document 디렉터리 -> 사진 파일 추출

*사진 파일 안에는 john Smith의 비밀번호가 들어 있다

> 암호화된 메일 복호화

Add end-to-end encryption to your webmail address with Mailvelope!

Send and receive end-to-end encrypted emails using your favorite webmail service. A browser add-on for Chrome, Firefox or Edge blends your user interface with the intuitive Mailvelope controls.

mailvelope.com

제일 아래에 있는 tmp 파일 두 개를 Export로 추출한다

하지만 추출된 걸 확인 시 빈 파일인 것을 알게 되었다

이번에는 john_smith.ost 파일을 추출하고

Kernel OST Viewer 프로그램을 실행하여

방금 추출한 john_smith.ost 파일을 선택한다

PGP 즉, 암호화 표준으로

현재 메일을 발견했으나 암호화되어 있는 것을 확인했다

이번에는 Documents 디렉터리의 private 디렉터리에서 의심되는 파일을 추출한다

의심되는 파일 추출 후 해당 파일을 열어 확인했을 때

개인 키를 찾을 수 있었다

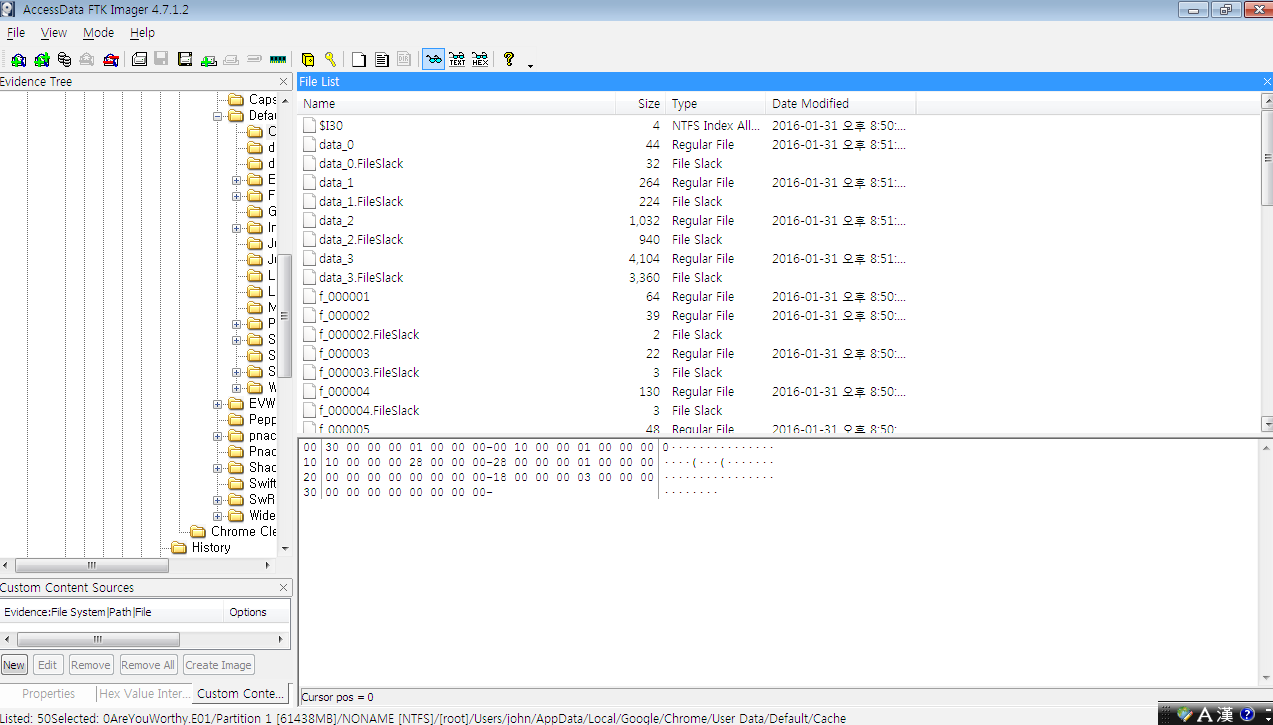

해당 디렉터리로 가면 캐시가 남아 있으며 확인 시 도움이 될 수도 있다

이번에는 Default 디렉터리의 히스토리 파일을 추출한다

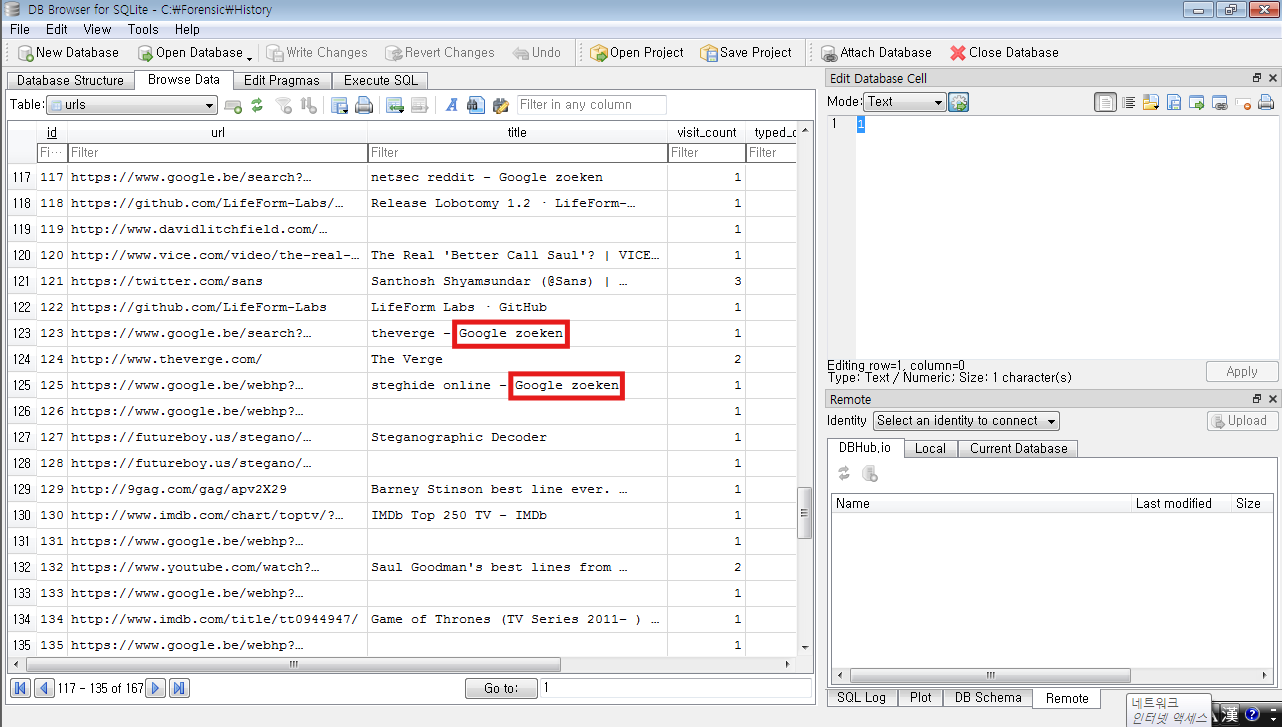

이번에는 추출한 History를 SQLite DB Brower 프로그램으로 실행 후 열었다

브라우저 사이트를 살펴보면 검색 기록 같은 것들이 나타난다

다시 FTK Imager로 이동하여 root의 $Recycle.Bin 디렉터리에서

$RGD43NM.jpg, $ROJCOAI.jpg 두 개의 이미지 파일을 추출한다

사진 뷰어로 확인하게 되면 이런 이미지인 것을 확인할 수 있다

다시 SQLite로 돌아와서 url을 확인했을 때

현재 123번과 125번 여기에서 힌트를 얻었고

127번 라인에서 Streganographic Decoder를 발견함으로써

해당 url 복사 후 해당 사이트로 이동한다

이동 전에 스테가노그래피의 순기능을 설명하자면,

이미지나 텍스트에 숨겨진 메시지를

디코딩하거나 인코딩할 수 있도록 도와주는 온라인 도구로 볼 수 있다

해당 url을 통해 이동하게 되면 이런 페이지가 나타난다

파일 선택 후 제출하게 되면 이미지의 숨겨진 메시지를 확인할 수 있다

저장한 이미지 두 개를 선택하고 제출했을 때

하나는 암호 키와 비슷한 것이 나타났고, 하나는 에러 메시지가 나타나게 된다

증거들을 수집해야 되기 때문에

두 개의 메시지도 메모장에 따로 입력해 둔다

다음으로 암호화된 메일의 복호화를 진행하는 사이트를 들어가서

앞서 의심되는 파일을 추출하는 과정에서 추출한 eid 파일을 선택한다

import keys를 누르면 john smith에 대한 이메일이 나오고 confirm을 눌러 진행한다

홈페이지 상단에서 Decrypt 선택하고 Kernel OST Viewer에서

확인한 메일 내용을 그대로 복사한 후 붙여넣기 하고

비밀번호를 입력하는 칸이 나타나면

비밀번호로 추측되는 키를 해당 칸에 삽입한다

현재 두 개의 키를 얻었지만, 에러 메시지의 경우

에러 메시지보다 위의 메시지가 더 비밀번호 형태와 가깝기 때문에

언제까지나 추측으로 위의 비밀번호를 입력하게 되었다

비밀번호를 입력하게 되면 이메일 내용을 파일로 저장할 수도 있으며,

직접 홈페이지에서 확인 시에는 이런 내용인 것을 확인할 수 있었다

영어로 되어 있어 번역 후 다시 확인했다

메일 내용을 확인 시 둘의 친분 상태와 메일 내용을 비롯하여

존은 피터를 살해하지 않았다는 결론에 다다르게 되었다

[2. 디지털 증거를 찾아라]

> 힌트

- 메일만이 유일한 통신 수단은 아니다

- 파일이 삭제되면 일부 아티팩트가 시스템에 계속 남아 있다

- 기밀

01. 이미지 마운트

이번에도 역시 E01 파일을 찾아서 열었을 때

Charlotte 사용자를 확인할 수 있었다

02. 사용자 확인

$RECYCLE.BIN 디렉터리에 있는 파일은 보통 삭제된 파일이다

FTK Imager와 같은 디지털 포렌식 도구를 사용하면 $RECYCLE.BIN에 있는 파일을

복구하거나 분석할 수 있으며, 이곳에 남아 있는 파일은 삭제된 상태지만

아직 완전히 지워지지 않은 상태일 수 있다

특히 디지털 포렌식에서는 $RECYCLE.BIN을 통해

사용자가 과거에 삭제한 파일이나 파일의 흔적을 추적할 수 있다

*$i 메타 데이터

*$r 삭제된 데이터

메타 데이터를 선택하게 되면 위와 같이 경로가 나와 경로를 확인할 수 있다

그렇지만 해당 경로에 파일이 없으므로

아래의 삭제된 데이터를 추출한다

이번에는 SkypeLogView 프로그램으로 추출한 데이터를 열려고 한다

이 프로그램의 경우 파일을 선택하지 않고 해당 파일이 있는

디렉터리만 지정해 주면 된다

이렇게 삭제된 데이터들의 목록이 나오고

그 중에서도 디렉터리가 나오는 부분을 선택하면

위와 같이 디렉터리가 지정된 부분을 확인할 수 있다

하지만 해당 디렉터리로 가도 파일이 존재하지 않는다

현재의 상황으로 보아 파일이 삭제되었을 수도 있다

이번에는 Explorer 디렉터리에서 확인할 만한 캐시 파일들을 모두 추출한다

그 중에서도 256 캐시 파일을 확인하며 찾는 과정을 반복하고,

다음 거래의 암호 코드를 마침내 찾아낼 수 있었다

강의 소감

이번 시간에는 스테가노그래피 기법에 대해 배웠다

이미지를 통해 암호를 알아낼 수 있었고,

그 암호를 통해 암호 복호화를 이용하여

찾아낸 암호를 입력 후 마지막 메시지를 찾아내는 실습을 진행했다

또한, SkyLogView 프로그램을 통해 로그 파일을 분석하고 확인하는 과정을 거쳐

다음 거래의 암호 코드에 대한 디렉터리 경로를 찾아내고

마지막에는 경로에서 찾은 캐시 파일로 인해

다음 거래의 암호 코드를 찾아내기도 하였다

이런 질문과 답이 있는 과정에 굉장한 재미를 느끼고 있다

내가 할 수 있는 선에서 그게 없더라도 보안에 대해서는

지속적으로 꾸준히 배워 보고 싶다는 생각을 하게 해 주는 시간이었다

'디지털 포렌식' 카테고리의 다른 글

| 디지털 포렌식 18 (1) | 2024.11.14 |

|---|---|

| 디지털 포렌식 17 (0) | 2024.11.08 |

| 디지털 포렌식 15 (2) | 2024.11.08 |

| 디지털 포렌식 14 (5) | 2024.11.06 |

| 디지털 포렌식 13 (5) | 2024.11.06 |