[2024.12.14]

01. 침해사고 분석이란?

- 침해사고 분석(정황/증거를 찾는 기술) < 디지털 포렌식(데이터를 복구하는 기술)

1) 침해사고 유형

| 악성코드 | 바이러스, 웜, 트로이 목마, 랜섬웨어 등 시스템이 악영향을 미치는 소프트웨어 |

| Dos/DDoS 공격 | 시스템이나 네트워크를 마비시키는 공격 |

| 웹 해킹 | 웹 사이트 취약점을 이용한 공격(SQL Injection, Cross-Site Scripting 등) |

| 피싱 | 사용자를 속여 개인 정보를 탈취하는 공격 |

| 내부자 위협 | 내부 직원에 의한 정보 유출 또는 시스템 파괴 |

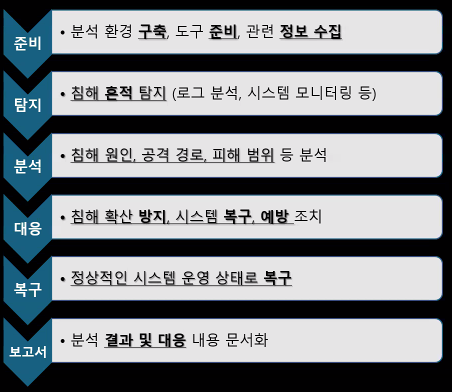

2) 침해사고 분석 절차

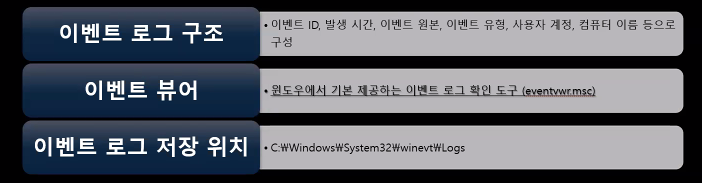

3) 윈도우 이벤트 로그

02. 침해사고 분석에서 MAC이란?

1) 타임라인 분석 - MAC

=> 이벤트 로그를 시간 순서대로 정렬하여 침해 사건의 진행 과정을 시각적으로 파악

| MTime(Modified Time) | 파일 내용이 마지막으로 수정된 시간 |

| ATime(Accessed Time) | 파일이 마지막으로 접근된 시간 |

| CTime(Created Time) | 파일이 생성된 시간 |

2) 타임라인 분석 - 활용

| 악성코드 실행 시점 파악 | 악성코드 파일의 ATime을 확인하여 실행 시점을 추정 |

| 파일 변경 시점 파악 | 중요 시스템 파일이나 설정 파일의 MTime이 변경되었다면 침해자가 시스템을 조작했을 가능성을 의심 |

| 데이터 유출 시점 파악 | 중요 데이터 파일의 ATime 또는 MTime을 확인하여 유출 시점을 추정 |

| 침해자 활동 추적 | 침해자가 생성하거나 수정한 파일들의 CTime, MTime, ATime을 분석하여 침해자의 활동 경로와 시간 흐름을 파악 |

3) MAC 시간 분석 - 유의 사항

| 시간 동기화 | - 분석 대상 시스템과 분석 시스템의 시간이 정확하게 동기화 - 시간 동기화가 되어 있지 않으면 MAC 시간 분석 결과가 부정확 |

| NTFS 파일 시스템 | - NTFS 파일 시스템은 MAC 시간을 정확하게 기록 - FAT32와 같은 이전 파일 시스템은 MAC 시간 정보가 부정확 |

| 침해자의 조작 | - 침해자는 의도적으로 MAC 시간을 변경하여 자신의 흔적을 숨기려고 시도 - MAC 시간 분석 결과만으로 단정적인 결론을 내리지 않도록 주의 필요 |

03. 침해사고 분석에서 메타 데이터란?

- 메타 데이터는 데이터에 대한 데이터

- 파일 시스템, 애플리케이션, 운영 체제 등 다양한 곳에 존재

- 침해자의 활동, 시스템 변경 사항, 데이터 유출 흔적 등을

파악하는 데 중요한 단서를 제공

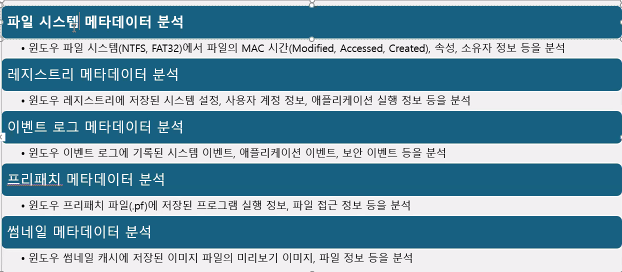

1) 메타 데이터 종류

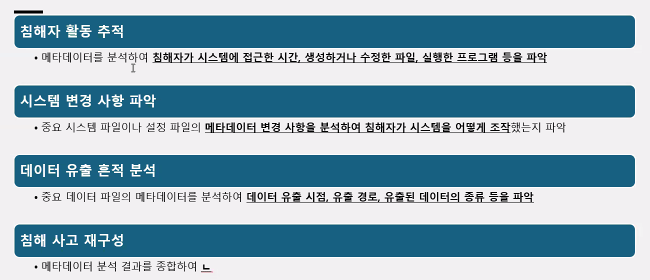

2) 메타 데이터 중요성

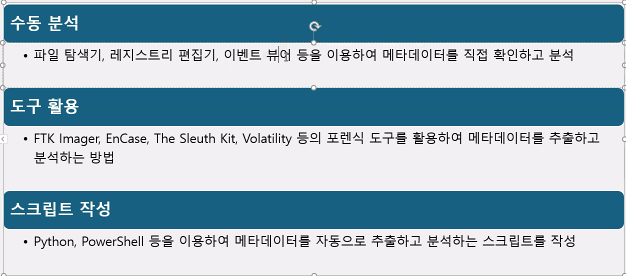

3) 메타 데이터 분석 방법

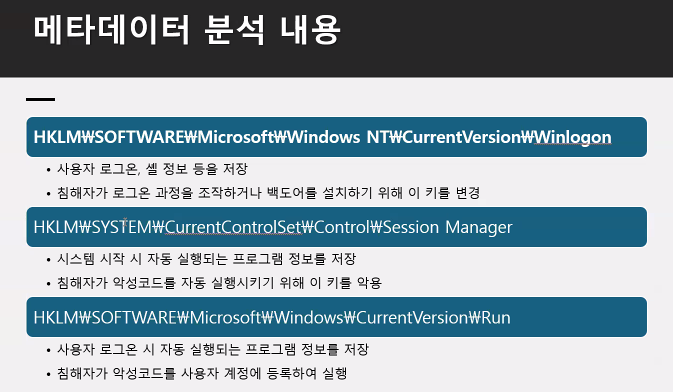

4) 메타 데이터 분석 내용

04. 윈도우 레지스트리(Windows Registry)

1) 윈도우 레지스트리 - 루트 키

2) 메타 데이터 분석 내용

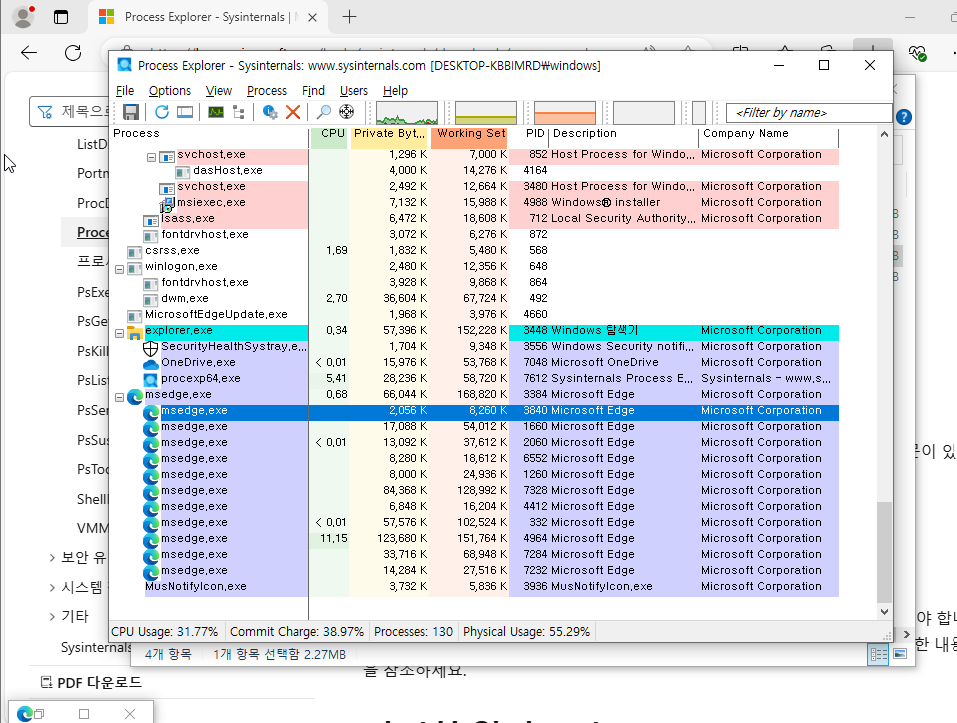

<실습>

실습하기에 앞서 Virtual Box와 windows10을 설치한다

windows10을 실행하여 google에서

process explorer을 검색 후 다운로드한다

실행 중인 프로세스와 관련된 정보를 매우 상세하게 확인할 수 있는 도구로

실행 중인 프로세스 확인, CPU, 메모리, I/O 사용량 모니터링,

DLL 및 핸들 모니터링, 악성 코드 탐지, 프로세스 종료 및 속성 변경,

실시간 프로세스 디버깅 등을 확인할 수 있다

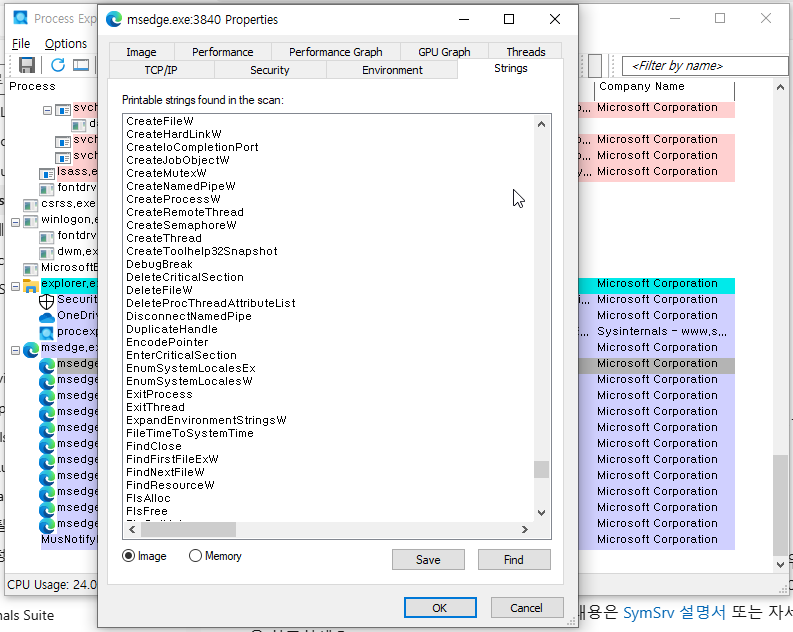

상세 정보로 스트링도 확인할 수 있고

상단의 옵션을 눌러 VirusTotal을 통해 검사를 할 수도 있다

체크 버튼을 누르게 되면

이런 식으로 모두 검사가 진행 중인 것을 볼 수 있다

다음으로 autorus 도구도 설치해서 확인했다

이 도구는 Windows의 자동 실행 항목을 탐지하고

제어하는 최적의 도구라고 할 수 있다

내가 원하는 목록을 찾고자 한다면

상단의 필터를 누르고 해당되는 목록을 선택 후

이름을 입력해서 추가한 뒤 찾을 수 있다

해당 버튼을 누르게 되면 사용량 확인이 가능하다

다음으로 TCPView도 설치했다

이 도구는 실시간 네트워크 연결 상태를 모니터링하고 관리하는 도구다

연두색으로 표시되는 항목은 새로 생성된 네트워크 연결,

노란색은 연결 상태가 변경된 경우 (예: ESTABLISHED → CLOSE_WAIT),

빨간색은 연결이 종료된 경우로 확인이 가능하다

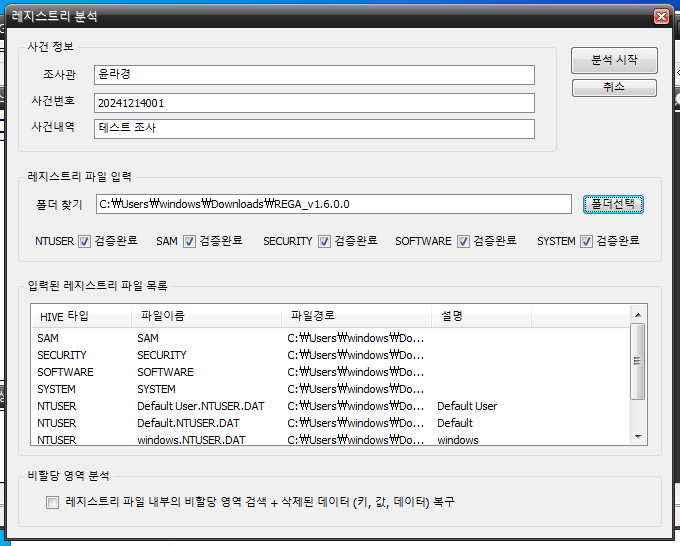

마지막으로 REGA라는 프로그램을 설치 후

시간을 서울로 설정하고

위와 같이 차례대로 입력해 준 다음 저장할 폴더 위치까지 정한다

*비할당 영역 분석의 경우 정확히 분석이 되지 않는 경우가 있어

권장하지 않는다고 강사님께서 말씀해 주셨다

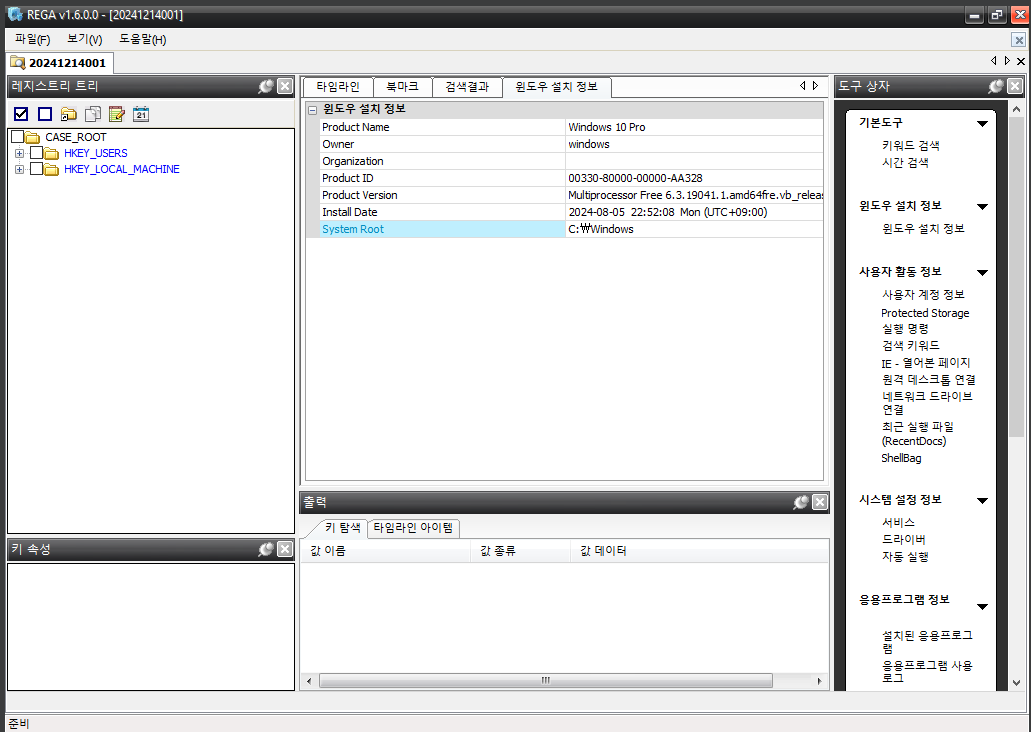

분석이 완료된 파일을 가지고 분석을 시도하게 되면,

차례대로 분석된 내용을 확인할 수 있다

처음으로는 윈도우 설치 정보를 확인했다

다음으로는 사용자 계정 정보를 확인하고

이때 최종 로그인 시각과 로그인 실패 시각이 확인되기 때문에,

만약 내 컴퓨터로 침입이 시도된다면 여기에 기록되어 찾는 방식이다

강의 소감

오늘은 침해사고 분석의 첫날이었다

침해사고 분석의 정의부터 과정 이론을 들었고,

다음으로 실습을 진행하게 되었다

Virtual Box를 설치하고 windows10까지 설치하여 진행하였다

여러 가지 도구들을 이용하여 어떤 상황에 사용되는 건지 알게 되었고,

마지막으로 REGA 프로그램까지 설치하여

가상 환경의 윈도우를 분석하고 그 분석한 파일로

자세히 정보를 확인하는 실습까지 진행하게 되었다

어떤 식으로 확인하고 분석이 이루어지는지까지 유익한 강의 시간이었다

출처 - 코리아IT아카데미 권대우 강사님 제공