[2024.06.11]

[계정/패스워드] <-- 정보 보안의 시작/끝

01. 계정 생성

#useradd [계정명]

#useradd test7

02. 패스워드 설정/변경

#passwd test7

pass:

re-pass:

03. 관련 파일

> /etc/paswd <-- 사용자 계정 정보

> /etc/shadow <-- 암호화된 패스워드/패스워드 정보

> /etc/group <-- 그룹 사용자 정보

> /var/spool/mail <-- 메일 박스

04. 관련 디렉터리

> /home/test7

05. /etc/passwd

test7:x:1001:1001::/home/test7:/bin/bash <-- 7개 필드

[계정명]:[패스워드]:[UID]:[GID]:[Comment]:[홈 디렉터리]:[셸 종류]

06. /etc/shadow

test7:$6$8NeagPya$UO903DTYzkKhRmFzK2B/k.B5DQRkk4JEdXOgT0c9mK..:19885:0:99999:7::: <-- 8개 필드

[계정명]:[암호화된 패스워드]:[지난 일수]:[최소 변경일]:[최대 유효 기간]:[경고일]:[비활성화 기간]:[계정 만료일]::

#pwunconv <-- 패스워드 복구

#pwconv <-- 패스워드 암호화 저장

test7:$6$8NeagPya$UO903D.zblD0R7HFJ.hEcOePoYCBQDJtvgN5uWJrkrhVTP0.TYzkKhRmFzK2B/k.B5DQRkk4JEdXOgT0c9mK..:1001:1001::/home/test7:/bin/bash

$6 <-- Hash Type(암호 알고리즘 종류: $1(MD5), $2(Blowfish), $5(SHA-256), $6(SHA-512)

$6$8Neag <-- Salt

$CBQDJtvgN5uWJrkrhVTP0.TYzkKhRmFzK2B/k <-- 비밀번호(123456) + Salt = 암호화된 패스워드

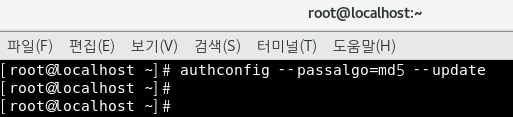

07. 암호 알고리즘 변경

# authconfig --passalgo=md5 --update

#authconfig --passalgo=md5 --update

#useradd test10

#passwd test10

#authconfig --passalgo=sha256 --update

#useradd test11

#passwd test11

#authconfig --passalgo=sha512 --update

#useradd test12

#passwd test12

각각 명령어를 입력한 후 user와 passwd를 설정해 주면 해당 해시 함수로 암호가 설정되는 걸 확인할 수 있다

test10에서는 md5로, test11에서는 SHA-256로 표시

마지막으로 test12에서는 SHA-512로 원상태로 되돌려 놓아 기존 해시 함수와 같아진 것을 볼 수 있다

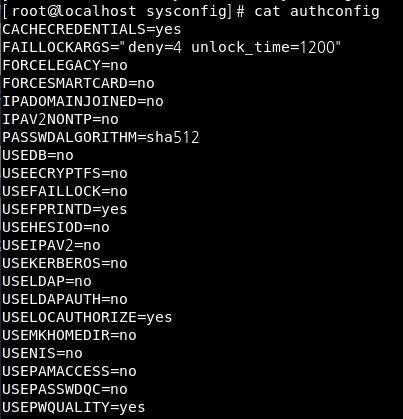

08. 암호 알고리즘 설정 파일

> /etc/sysconfig/authconfig

PASSWDALGORITHM=sha512라는 것은 현재 SHA-512를 사용한다는 말과 같다

<해시 함수 종류>

> MD5: 128bit

> SHA-1: 160bit

> SHA-224, SHA-256, SHA-384, SHA-512(뒤에 나오는 숫자들은 비트수를 표현)

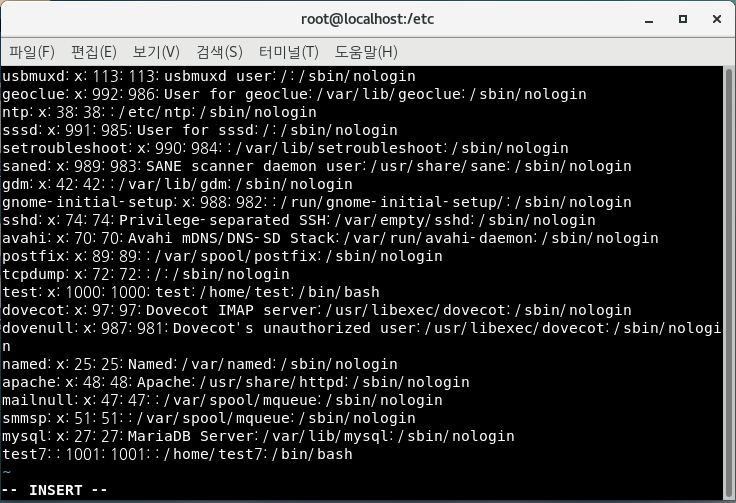

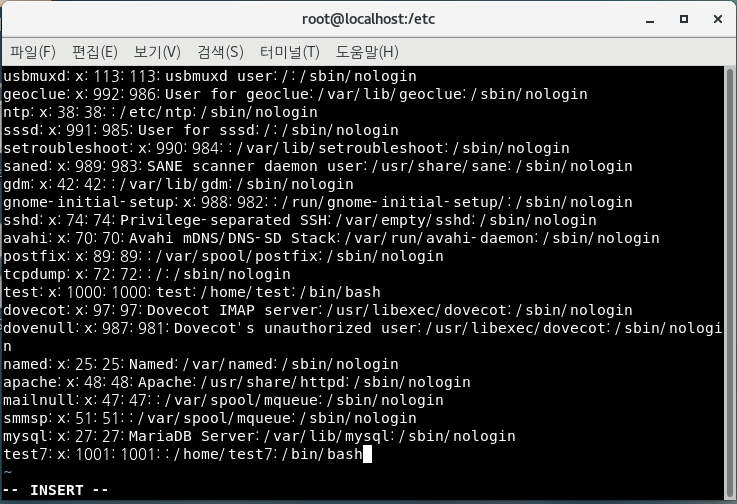

CentOS7에서 vi passwd를 입력한 다음

맨 마지막으로 가서 test7 부분의 x를 삭제한 다음 Ctrl + Alt + F2를 누르게 되면

호스트만 물어보고 패스워드를 묻지 않는 화면이 나타난다

다시 Ctrl + Alt + F1을 눌러 화면에서 빠져 나와 vi passwd에서 x를 다시 삽입해 준 다음 F2를 눌러 해당 화면에 들어간 다음

확인해 보면 호스트 입력 후에 패스워드를 묻는 화면에 나타나는 걸 볼 수 있다

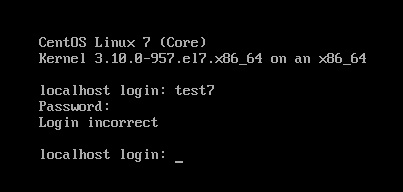

09. 계정 잠금

#passwd [옵션] [계정명]

#passwd -l test7

해당 test7을 잠금시켜 놓고

해당 화면에서 확인할 시 로그인이 불가한 것을 확인할 수 있다

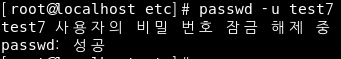

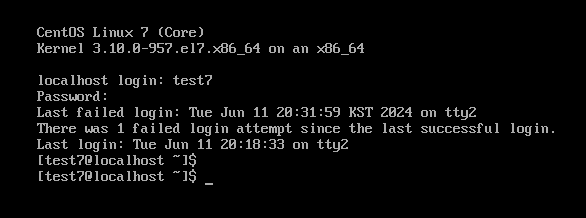

10. 잠금 해제

#passwd -u test7

해당 명령어를 입력하여 잠금을 풀어 주고 확인하면 다시 로그인이 되는 걸 볼 수 있다

11. 패스워드 정보 확인

#passwd -S test7

#chage -l test7

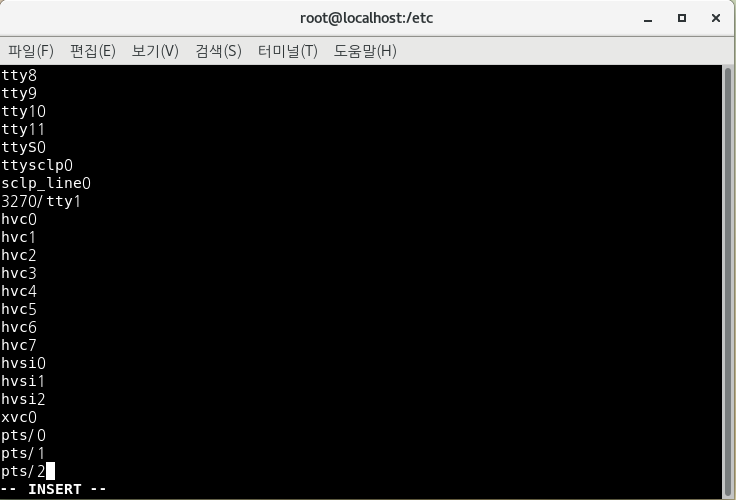

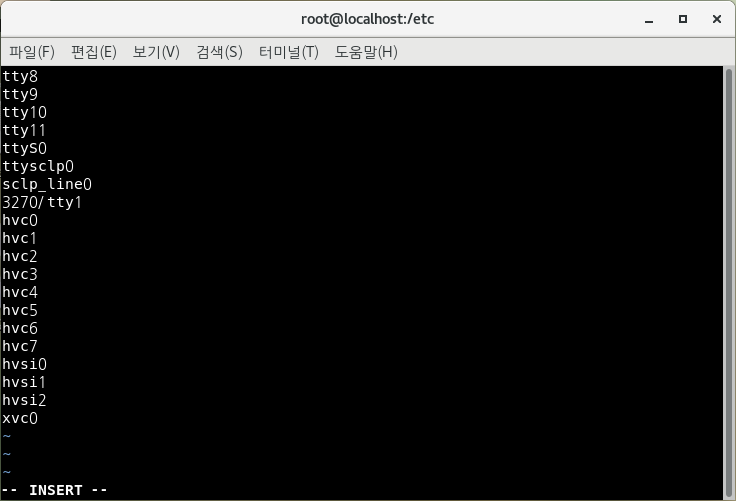

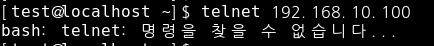

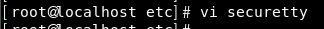

12. 원격 접속(root) 허용

> /etc/securetty 파일 내용 추가

pts/0

pts/1

pts/2

pts를 삭제하게 되면 차단이 된다