[2024.07.24]

[웹 취약점 스캐닝]

01. Path Traversal

> 경로 조작 취약점

http://192.168.10.57/mutillidae/index.php?page=%2Fetc%2Fpasswd

*%2F의 경우 %는 /의 슬래시를 뜻한다

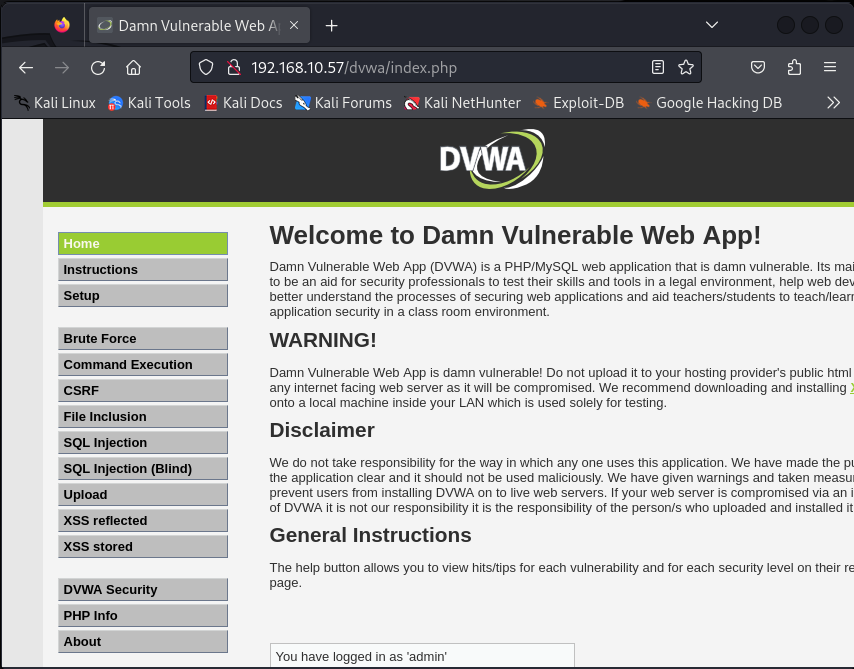

오늘의 웹 취약점 스캐닝 진행을 위해 Metasploitable2를 실행시키고 로그인한다

그런 다음 Kali Linux의 firefox를 열어 metasploitable2의 IP 주소를 넣고 접속한다

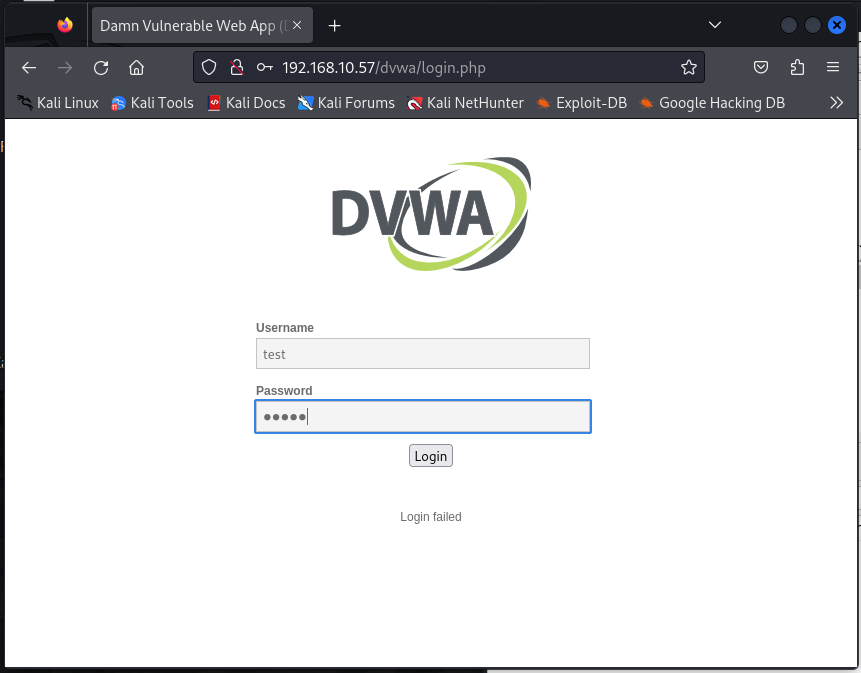

접속하게 되면 로그인 창이 나오는데

아이디는 admin 비밀번호는 password다

접속하고 DVWA를 눌러 주게 되면 아래와 같은 화면이 나온다

해당 화면에서 DVWA Security -> low로 변경 후 Submit 선택

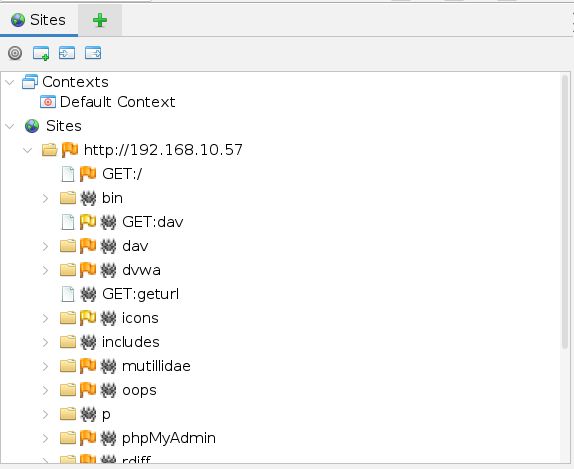

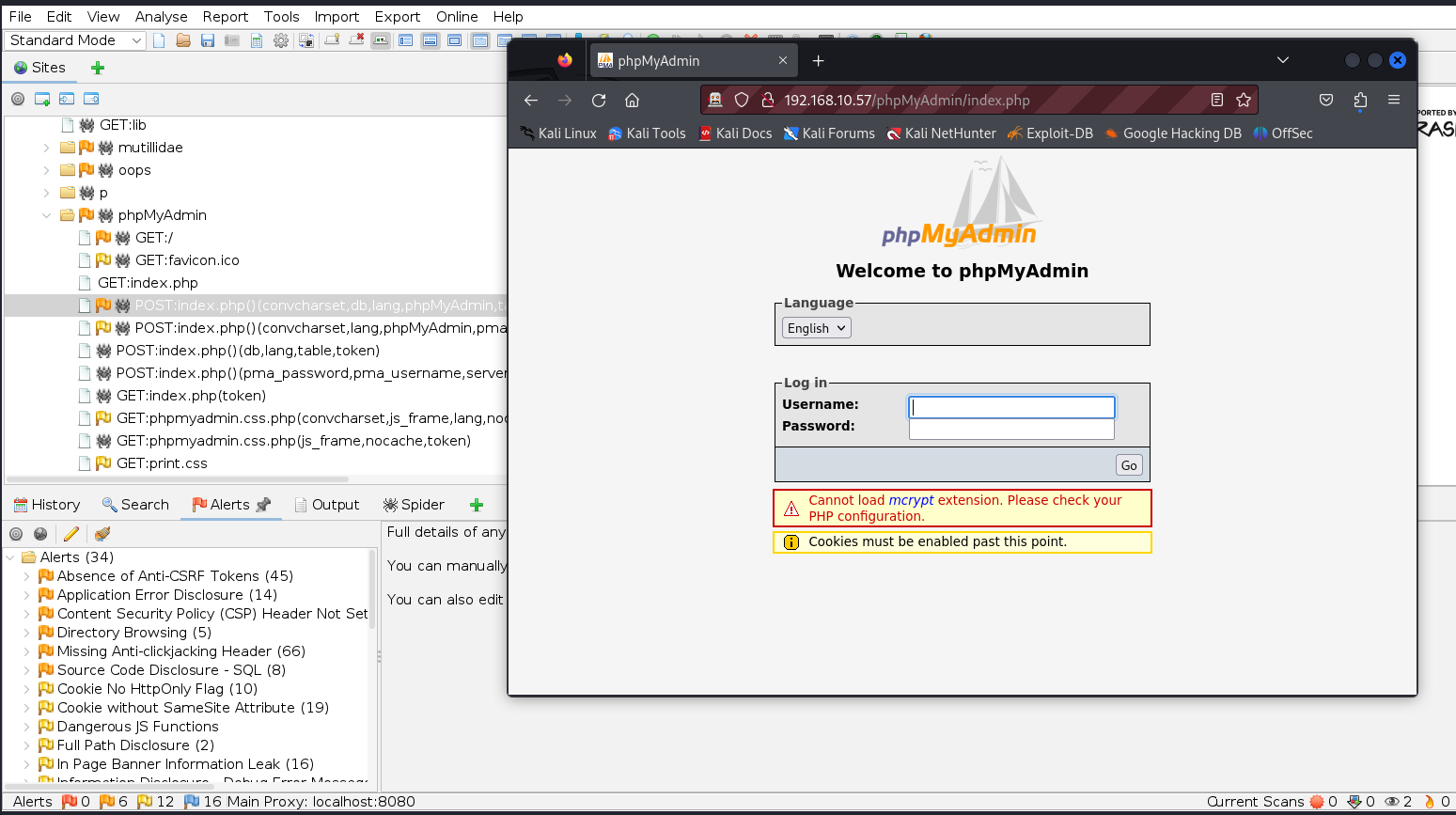

zaproxy를 실행한 다음 Automated Scan으로

취약점 IP 주소를 넣고 Attack 선택 후 진행

진행 중 스캐닝이 끝난 것은 확인할 수 있고,

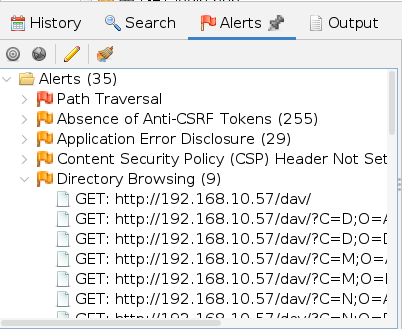

해당 화면은 디렉팅 리스팅 취약점과 관련된 것이다

디렉팅 인덱싱 취약점이며, 해당 화면에서도 취약점들을 확인할 수 있다

스캐닝이 종료된 취약점에 대해 웹 페이지로 접속을 시도해 볼 수도 있다

취약점을 선택해 오른쪽 url로 접속하게 되면 각 취약점의 화면이 나온다

해당 화면은 경로 변조 취약점이다

경로가 passwd이기 때문에 passwd가 보여지게 된다

현재 페이지는 multidae 디렉터리에 있는 passwd 파일이다

Encode/Decode/Hash도 사용했다

이것의 기능은 URL로 인코딩된 문자열을 디코딩한다

etc 디렉터리의 group 파일도 확인이 가능하다

그렇지만 shadow의 경우 허가권이 없기 때문에 shadow 파일은 읽어들일 수 없다

shadow 외에 허가권이 있는 디렉터리와 파일이라면,

확인할 수 있으며 현재 화면은 로그 환경 설정 파일이다

마지막으로 etc 디렉터리의 xinetd.conf도 확인해 봤지만

현재 xinetd는 사용 중에 있지 않으므로 설정된 값이 적다

이렇게 url을 통하여 접속이 가능하게 된다

기존에 존재하는 파일들은 디렉터리가 너무 깊게 있어

metasploitable2에서 home 디렉터리에 test.txt라는 파일을 하나 생성한다

파일 생성 후 경로를 입력하게 되면 만든 내용과 같이 화면에 나타나게 된다

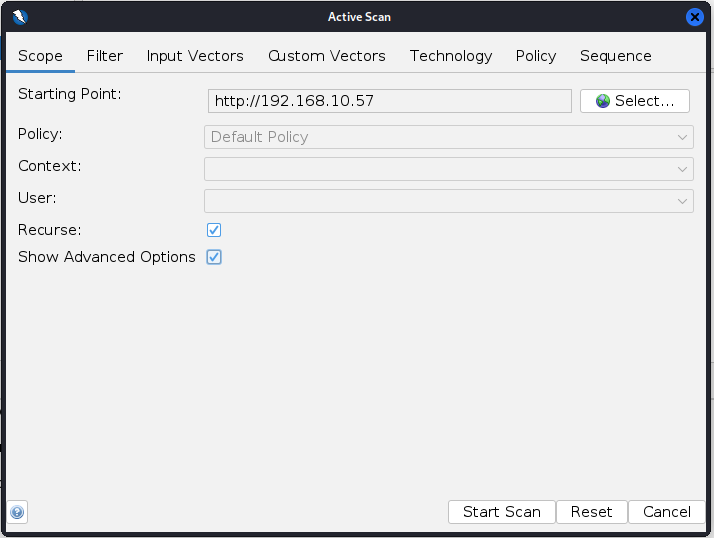

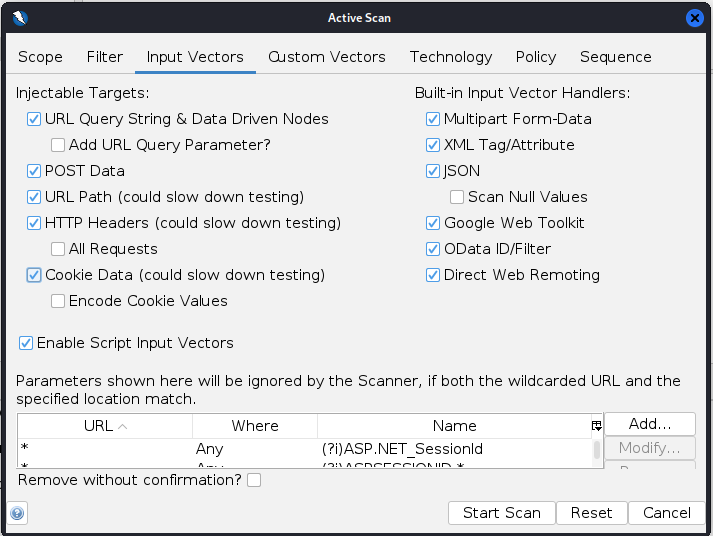

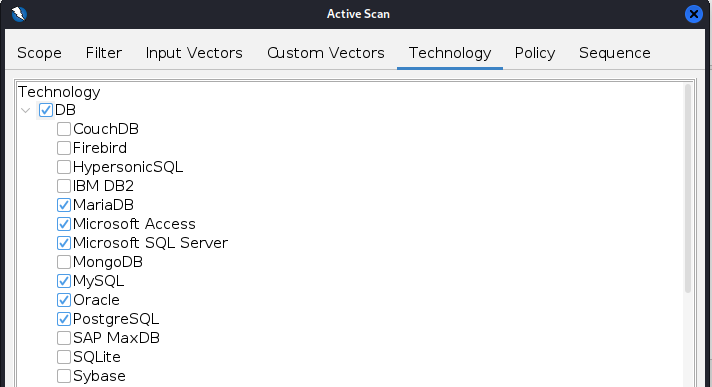

Active Scan의 경우 이런 식으로 사용할 것들만 설정 후 진행되어야 하지만

현재 스캐닝 진행되는 것이 얼마 없기 때문에 기본 default 값으로 진행한다

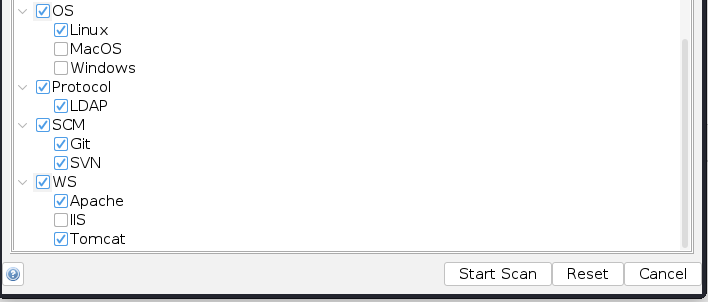

취약점 스캐닝 진행 중의 화면이지만 속도가 현저히 느리다

스캐닝이 다 됐다면 취약점을 확인할 수 있는데

여기에서 Path Traversal을 확인할 수 있다

이 외의 취약점도 웹 페이지로 확인할 수 있으나,

스캐닝 진행 도중 프로그램 꺼짐 현상으로 여기에서 중단했다

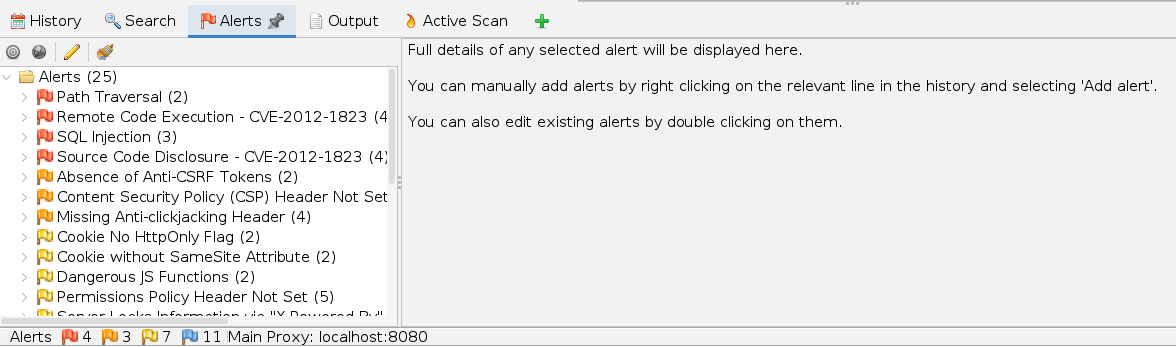

Active Scan에 이어 Spider로도 스캐닝을 진행한다

취약점 IP 주소를 넣고 체크 후 Start Scan 선택

취약점 스캐닝이 완료된 건에 한하여

Open URL in Browser로 페이지를 열어 확인할 수도 있다

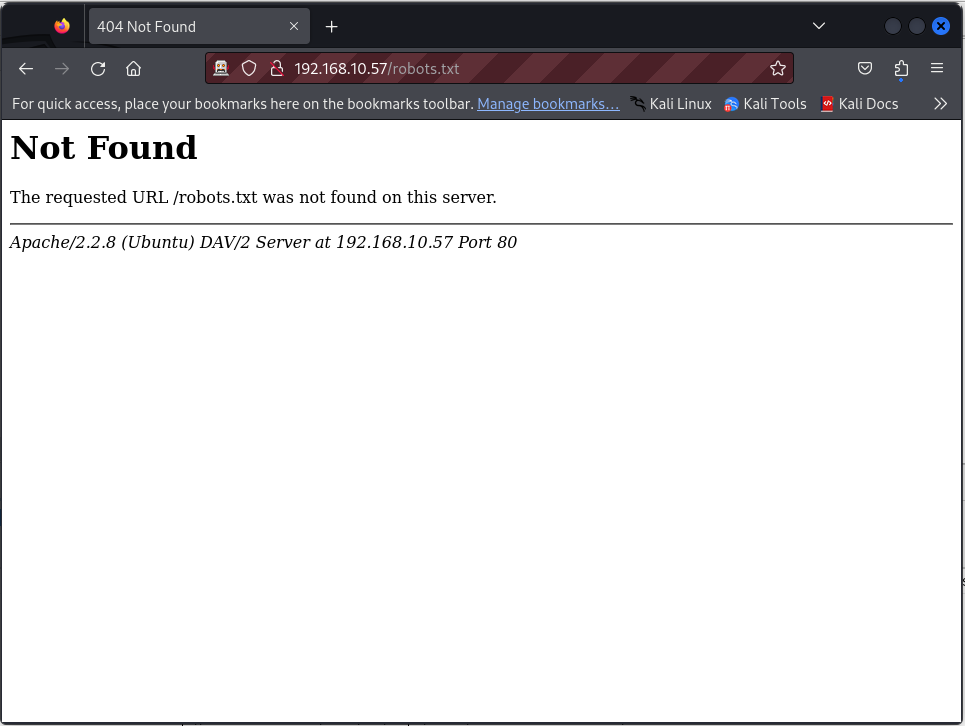

확인되지 않는 파일이 나오면 해당 화면과 같이 나오고

확인 가능한 페이지의 경우 해당 화면과 같이 나온다

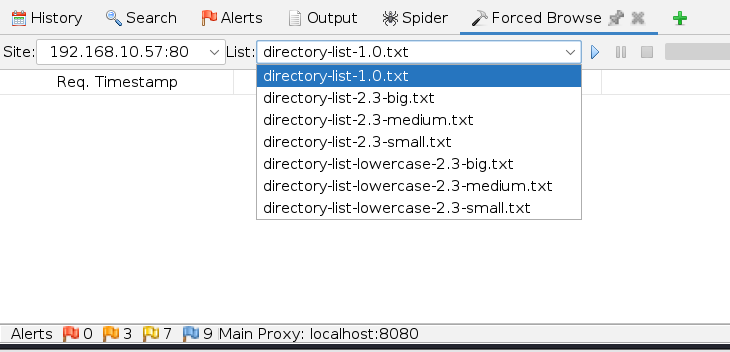

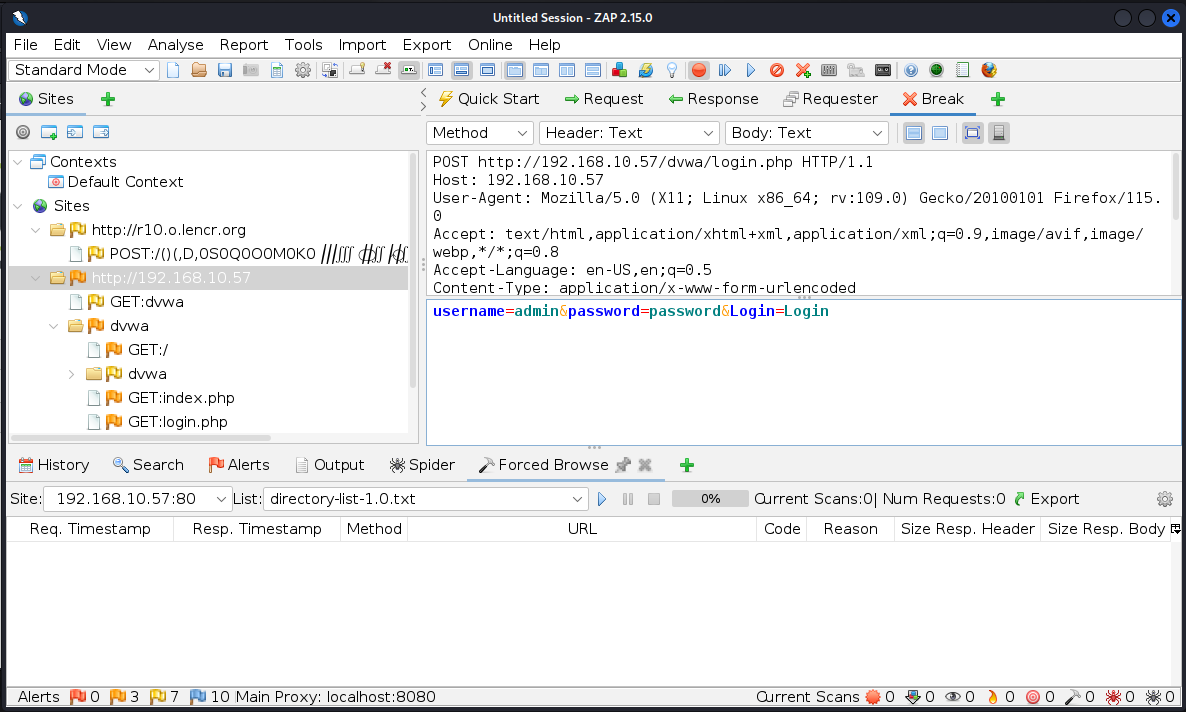

마지막으로 Forced Browse로 스캐닝을 진행해 보려고 한다

누른 다음 화면의 1.0.txt를 선택하고 옆의 삼각형 실행 버튼을 누른다

하나씩 다 스캐닝을 진행하기 때문에 오래 걸려 스캐닝을 완료하지는 못했지만,

그 중에서도 완료된 건에서 확인했을 때 이런 식으로 페이지에서 확인할 수 있다

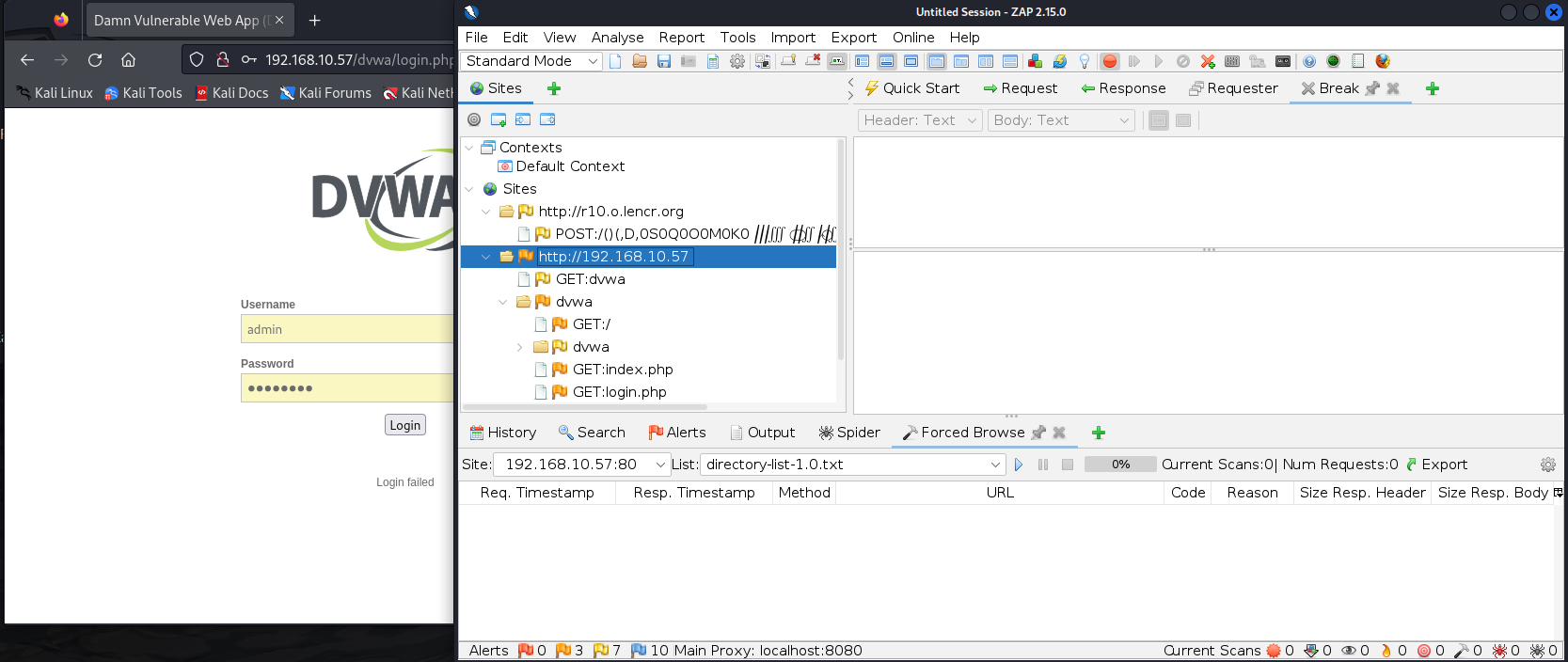

이번에는 브레이크 기능에 대해서도 사용해 보는 실습 시간을 가졌다

브레이크 기능의 경우 세밀하게 스캐닝이 가능하며,

특정 요청의 파라미터를 변경하거나 응답 데이터를 조작할 수도 있다

페이지 접속 전에 브레이크 기능을 넣고 접속 시 zaproxy에서는 이미 접속이 되어 있는 걸 볼 수 있다

해당 화면도 로그인 페이지에서 브레이크 기능을 넣고

화면의 아이콘을 끝까지 선택하게 되면

*체크 표시의 아이콘의 경우 하나씩 진행, 맨오른쪽 아이콘의 경우 한번에 진행되는 아이콘이다

실시간으로 로그인되는 페이지를 확인할 수도 있다

로그인 웹 페이지 화면에서 아이디나 패스워드를 잘못 넣었다면

끝까지 선택한다고 해도 빈 화면만 나오며 로그인이 되지 않는다

로그인이 되는 과정에서 조작할 수도 있다

먼저 로그인 페이지에서 아이디와 비밀번호를 다르게 입력하고

로그인이 시도되는 화면을 찾아서 멈춘다

그런 다음 원래의 아이디와 비밀번호로 수정시킨다

수정 후 아이콘을 눌러 진행하면 정상적으로 로그인이 되어 조작이 완료된 것도 확인할 수 있다

강의 소감

이번 강의에서는 Metasploitable2와 Kali Linux를 활용하여 웹 취약점 스캐닝을 수행하는 방법을 배웠다

유익했던 점이 있다면 실제 해킹 환경을 경험하며 보안의 중요성을 실감했다

웹 보안의 기초부터 실무 적용까지 폭넓게 배울 수 있어 유익했고,

앞으로도 이러한 실습 중심의 강의를 통해 보안 역량을 더욱 키우고 싶다