정보 보안 전문가가 갖춰야 할 것

| 운영체제 네트워크 서버 보안 솔루션 암호학 암호 알고리즘 |

암호학 용어

-평문, 암호문, 암호화, 복호화

암호 알고리즘

- 대칭키, 공개키 알고리즘

- 블록, 스트림이 있는데 블록에 해당하는 게 양방향 알고리즘

대칭키 암호 알고리즘

- DES, AES, SEED ARIA, LEA, HIGHT, IDEA...

공개키 암호 알고리즘

- 소인수분해, 이산대수 기반

소인수분해 기반으로는 RABIN, RSA

이산대수 기반으로는 Elgamal, DSA, ECC. Diffie-Hellman

고유식별자

1. 주민등록번호

2. 여권 번호

3. 운전 면허 발급

4. 외

법률/정책

- 관리적 보안, 물리적 보안, 기술적 보안

세 가지를 논리적 보안이라고 부른다

| 관리적 보안 | 물리적, 기술적 보안을 체계적으로 수행하기 위한 정보 보호 체계 및 절차, 감시 조직, 사고 대책 등의 정보 보호 활동 |

| 물리적 보안 | 건물, 설비와 같은 물리적 정보 시스템 자산을 절도, 파괴, 화재 등과 같은 각종의 물리적인 위협으로부터 보호하는 방법 출입 통제 / 전원 대책 / 작업 감시 / 선로 대책 / 시설 대책 |

| 기술적 보안 | 전산 환경에서 정보 자산을 자산의 유출, 파괴 등으로부터 보호하기 위한 기술적 통제 방법 네트워크 보안 / PC 보안 / 서버 보안 / 접근 제어 |

1. 정보 통신 이용 촉진 및 정보 보호 등에 관한 법률(중요)

2. 개인 정보 보호법(중요)

3. 정보 통신 기반 보호법

4. 전자 서명법

5. 정보 통신 진흥법

6. 클라우드법

7. 위치 정보

프로그래밍 언어

- C/C++(중요), JAVA, Python, Assembly(중요)

악성 코드 분석이나 리버싱 하는 데에 중요한 건 C/C++ & Assembly

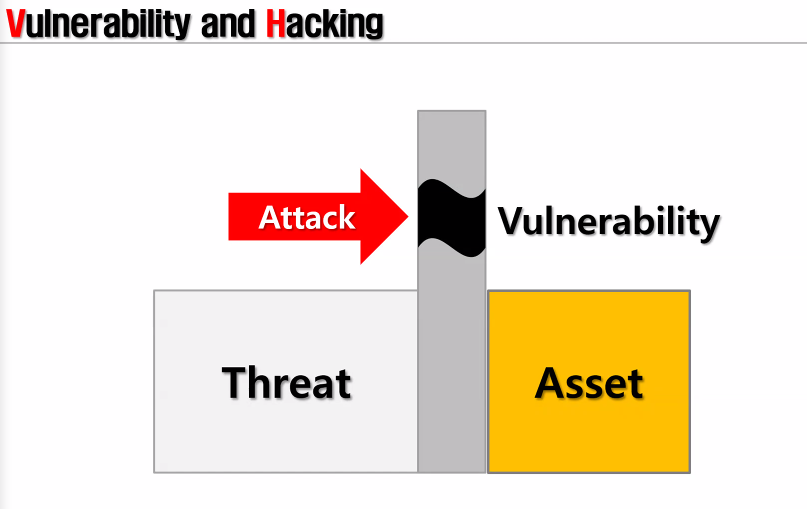

보안은 취약점과 공격

1. 취약점

2. 위협 -> 원인

3. 위험 -> 존재

CIA 뜻 분석 및 해치는 공격들과 방어 기술

Confidentiality 기밀성(비밀성)

공격

Sniffing, Eavesdropping(도청)

방어

Encryption

Integrity 무결성

공격

Malware, Modification

방어

Hash Function

Availability 가용성 -> Dos/DDos

공격

Dos/DDos

방어

Firewall(방화벽), IDS/IPS

방어해 봤자 취약점은 존재, 줄일 수는 있으나 완벽히 제거는 불가하다

출처 - 정보 보안 박성업 강사님 제공