[2024.10.02]

[정적 분석]

> 분석 파일: Lab03-03.exe

01. 자동화 분석

> 분석 도구: virustotal.com

> 분석 결과: 62/73(V3, AlYac 모두 탐지)

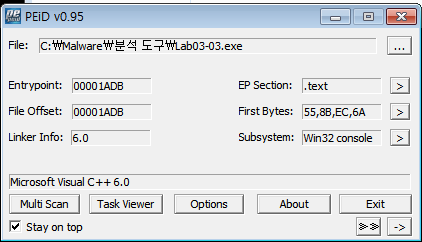

02. 패킹 여부 확인

> 분석 도구: PEiD, exeinfope

> 분서 결과: 패킹되어 있지 않음

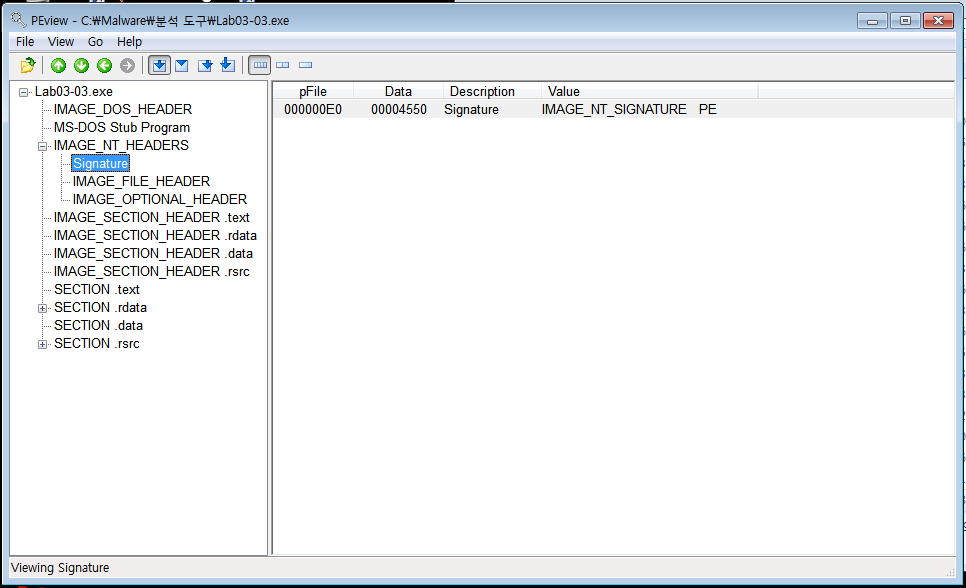

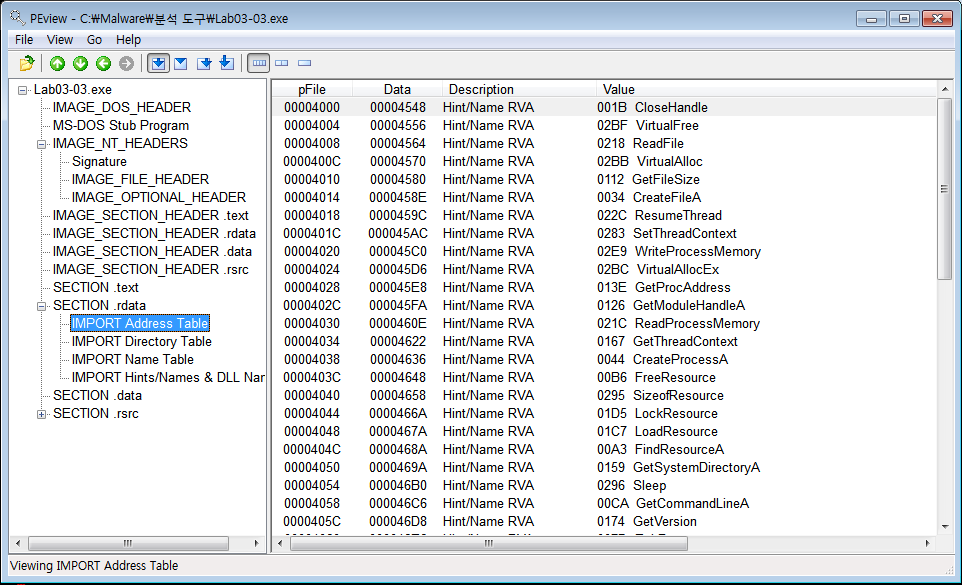

03. PE 구조 확인

> 분석 도구: PEView, pestudio

> 분석 결과

현재 메모리 쪽에서 악성코드가 있는 것을 확인했다

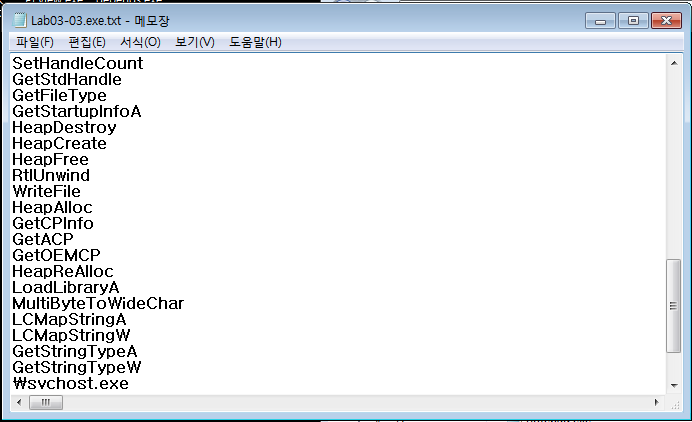

pestudio를 통해 스트링을 확인할 수도 있었다

직접 스트링을 실행하여 텍스트 문서로 함수와 문자열을 확인하여 흐름을 파악해 봤다

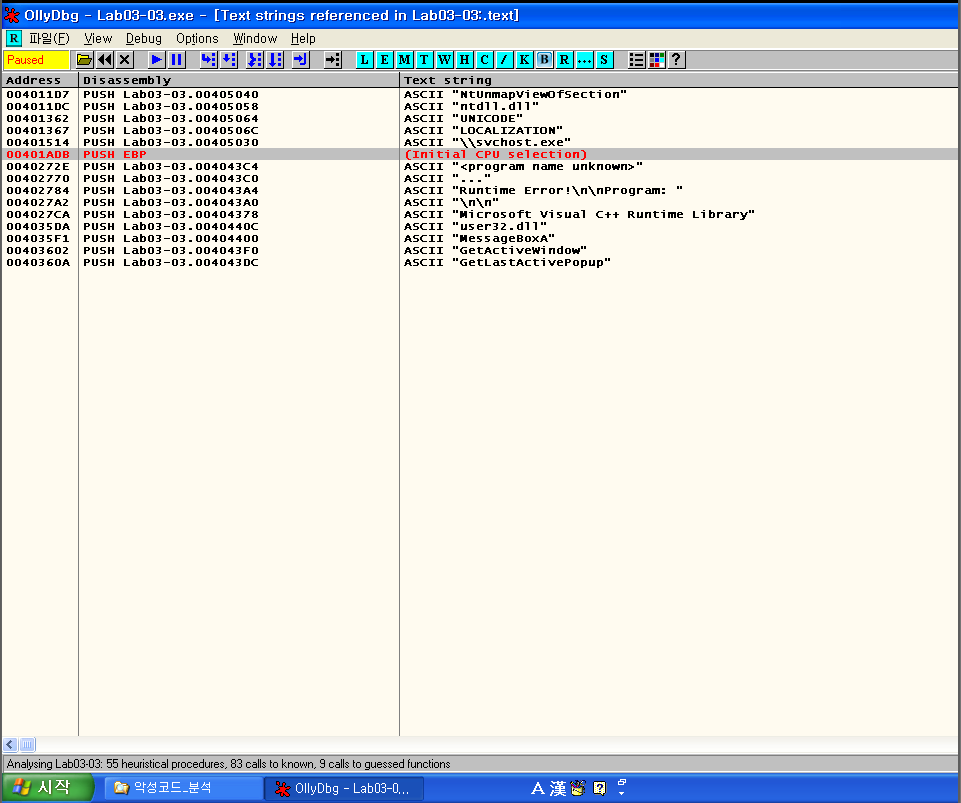

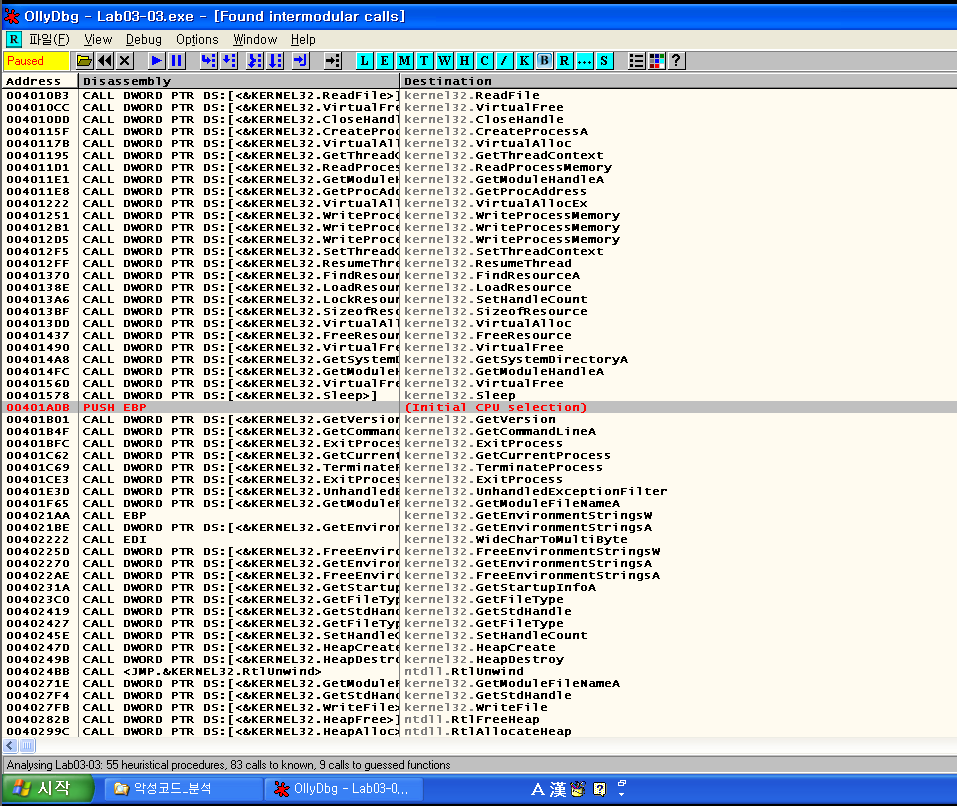

ollydbg에서도 앞서 확인한 내용과 똑같이 함수와 스트링을 확인할 수 있었다

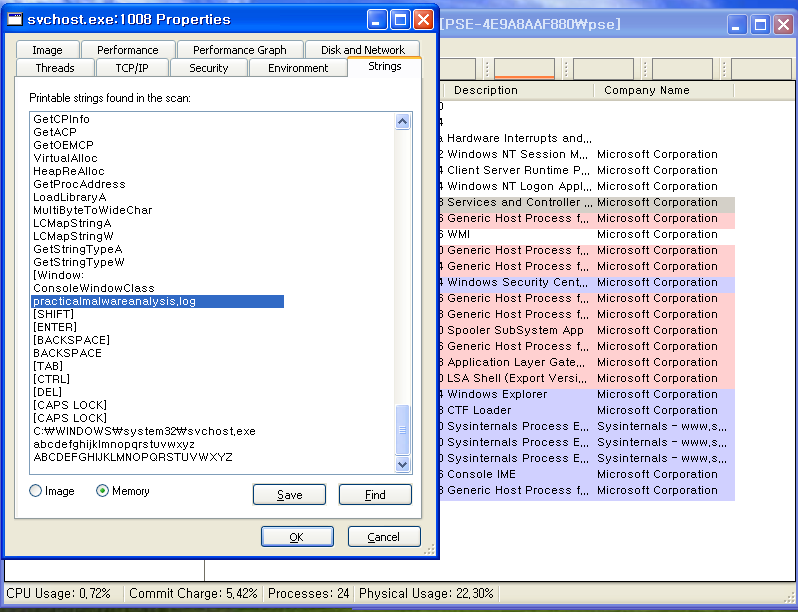

process exeplorer를 이용하여 Lab03-03.exe를 실행 시

실행되는 순간 잠깐 나타나고 없어진다

그 없어지는 순간에 svchost.exe 파일과 함께 나타나게 되는데,

그 파일의 Properties의 스트링에서 메모리 부분을 살펴보면 practicalmalwareanalysis.log를 확인할 수 있다

그 외에도 실행되는 단축키 및 함수와 경로가 있는 것까지 볼 수 있다

분석 파일을 실행하면 이렇게 practicalmalwareanalysis.log 메모장이 생긴다

그 메모장에는 내가 Lab03-03.exe의 실행한 것에 한해서 다 기록된다고 볼 수 있다

조금 더 확인하기 위해 process monitor를 이용하여 Operation WriteFile을 확인했다

이렇게 나오는 것을 확인 후

PID까지 함께 출력되도록 하여 동시에 WriteFile과 PID를 확인할 수 있었다

아까와는 다른 내용으로 Lab03-03.exe 실행한 부분에

대해서 메모장에 기록되어 있는 것을 확인했다

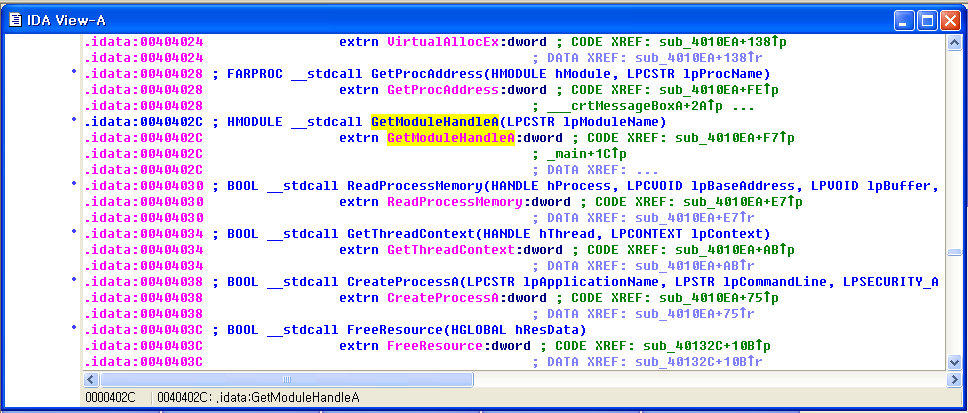

IDA로 확인 시 메인 함수도 1000번인 걸 확인할 수 있다

또한, 점프하지 않고 넘어갔을 때 GetModuleHandleA라는 함수를 발견했고,

해당 함수는 지정된 모듈에 대한 모듈 핸들을 검색하는 역할을 한다

이렇게 함수 부분을 클릭하면 함수에 대해서 더 자세히 알아볼 수 있는 화면도 나온다

04. 이 악성 코드의 목적은 무엇인가?

> Lab03-03.exe 파일이 실행되면

> Lab03-03.exe 파일이 svchost.exe 프로세스를 생성하고

> Lab03-03.exe의 DLL을 주입시키고, 자신은 종료

> svchost.exe 프로세스는 c:\악성코드_분석 디렉터리에

> practiaclmalwareanalysis.log 파일을 생성하고

> 사용자의 키 입력값을 저장함

> 결론: 이 악성 코드는 Keylogger이다

강의 소감

이번 시간에도 Lab03-03.exe 파일에 대해 분석을 시도했다

지난 시간들과 다를 바 없이 자동화 분석부터 패킹 여부 확인,

PE 구조 확인까지 차례대로 진행하고 있다

또 추가된 게 있다면 process monitor와 exeplorer 사용이 추가되었다

이러한 프로그램들로도 악성 코드의 흐름을 확인할 수 있으며,

어떤 형태로 나타나는지에 대해서도 알 수 있게 되었다

'악성코드 분석' 카테고리의 다른 글

| 악성코드 분석 16 (6) | 2024.10.08 |

|---|---|

| 악성코드 분석 15 (0) | 2024.10.04 |

| 악성코드 분석 13 (0) | 2024.10.01 |

| 악성코드 분석 12 (1) | 2024.09.30 |

| 악성코드 분석 11 (0) | 2024.09.30 |