[2024.10.04]

[정적 분석]

> 분석 파일: Lab03-04.exe

01. 자동화 분석

> 분석 도구: virustotal.com

> 분석 결과: 59/73(V3, AlYac 탐지)

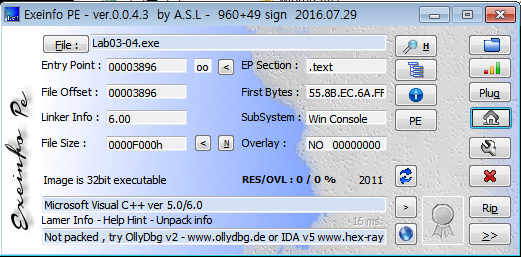

02. 패킹 여부 확인

> 분석 도구: PEiD, exeinfope

> 분석 결과: 패킹되어 있지 않음

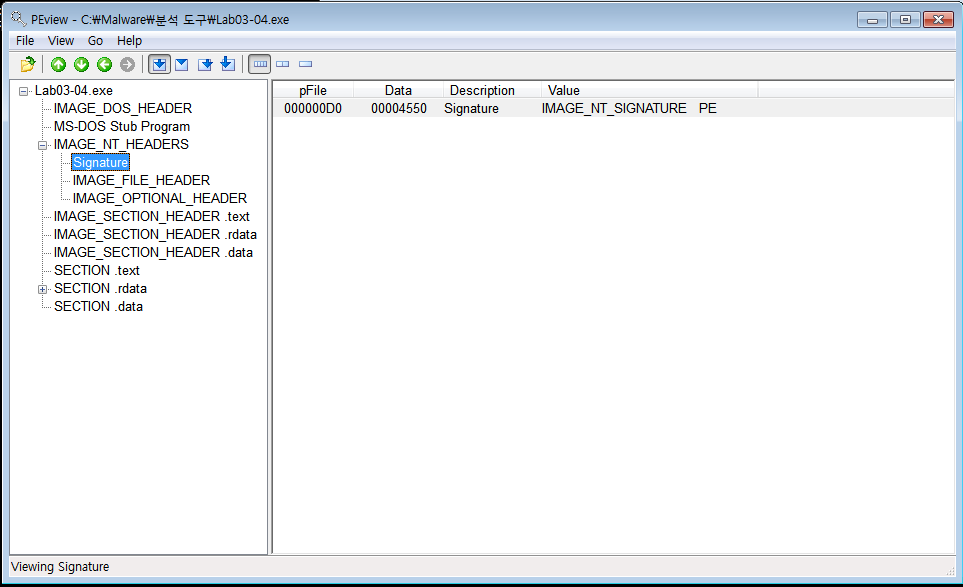

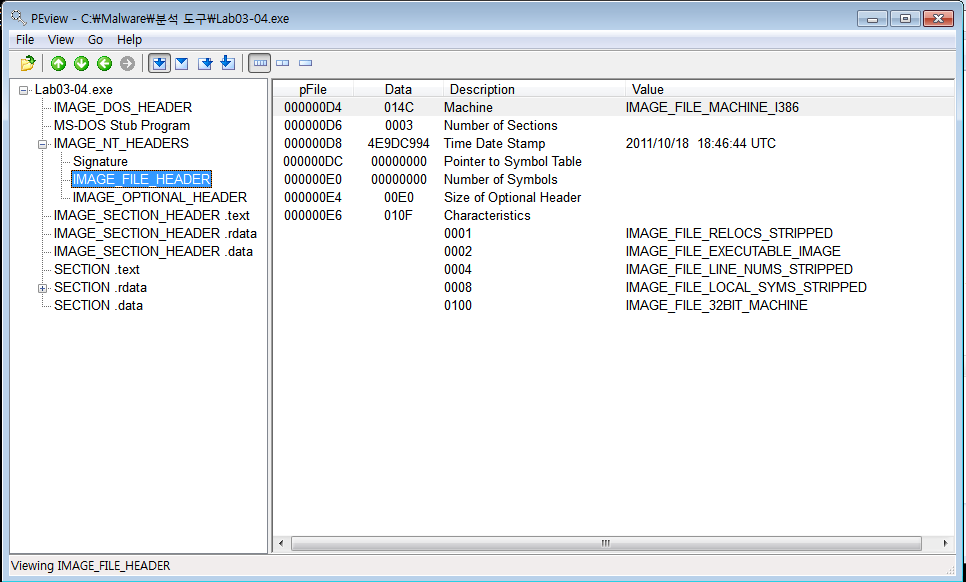

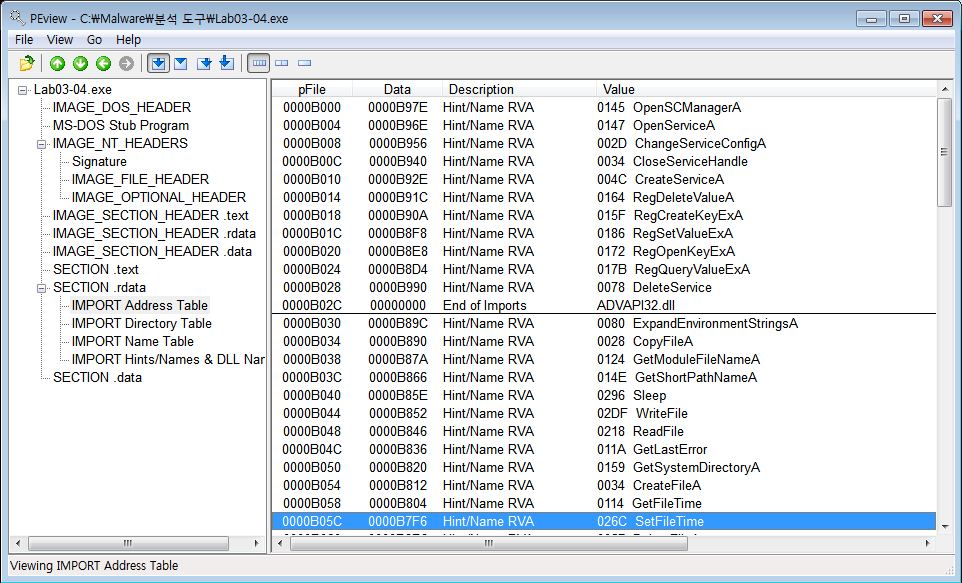

03. PE 구조 확인

> 분석 도구: PEView, pestudio

> 분석 결과

시그니처와 파일 헤더 부분의 시간까지

패킹되어 있지 않은 기존 파일 그대로 나오는 것을 확인할 수 있다

PE 구조의 섹션 데이터를 통해 하나씩 찾는 방법도 가능하지만,

그 외에도 사용할 수 있는 프로그램들이 많기 때문에 이 방법은 참고하면 된다

네트워크로 진행하고 등록 및 업로드를 하게 되면

화면에 나온 shell32.dll을 통해 실행한다

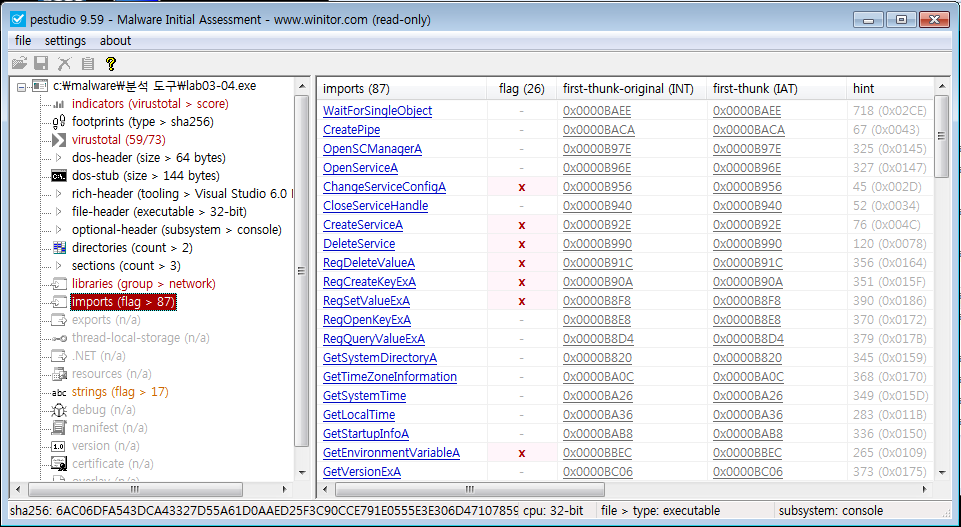

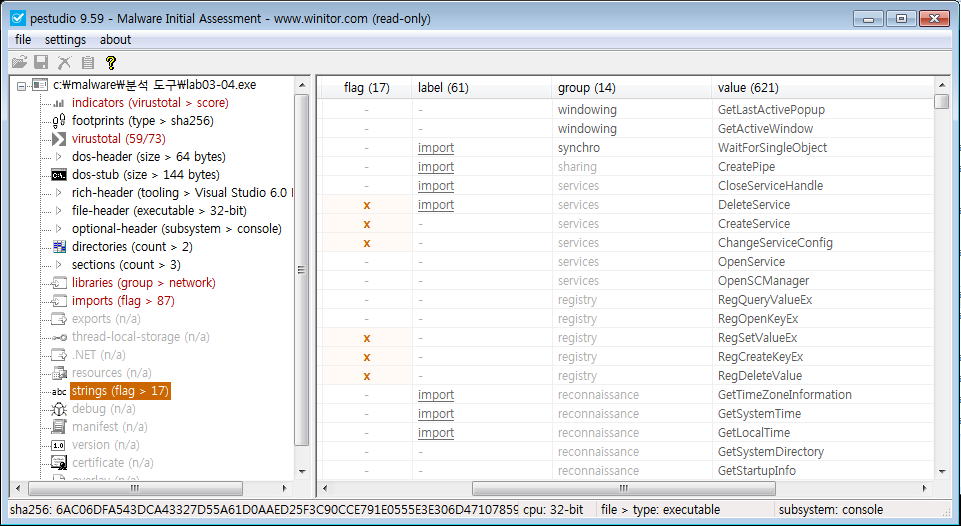

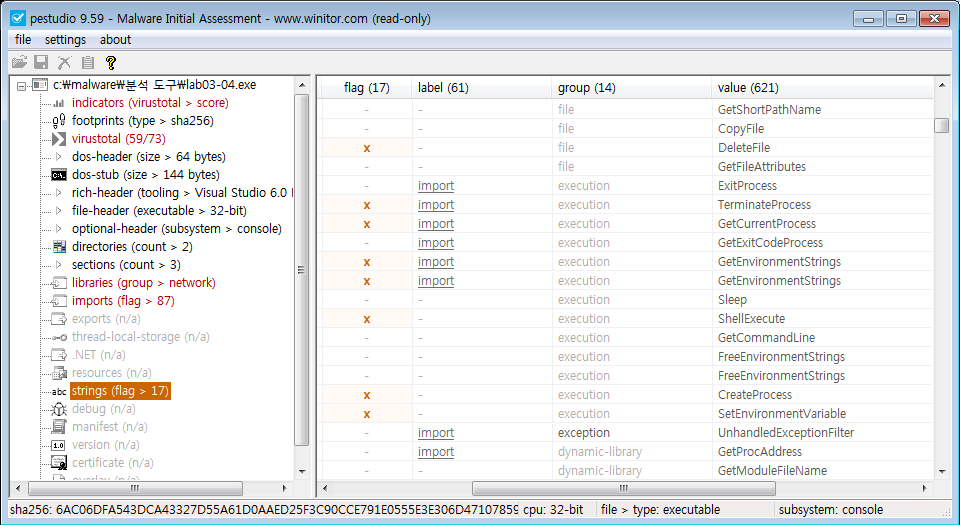

pestudio로 라이브러리를 확인 시 이 파일에서는 WS2_32.dll이 악성 코드인 걸 볼 수 있다

이 외에도 임포트 부분에서도 확인할 수 있으며

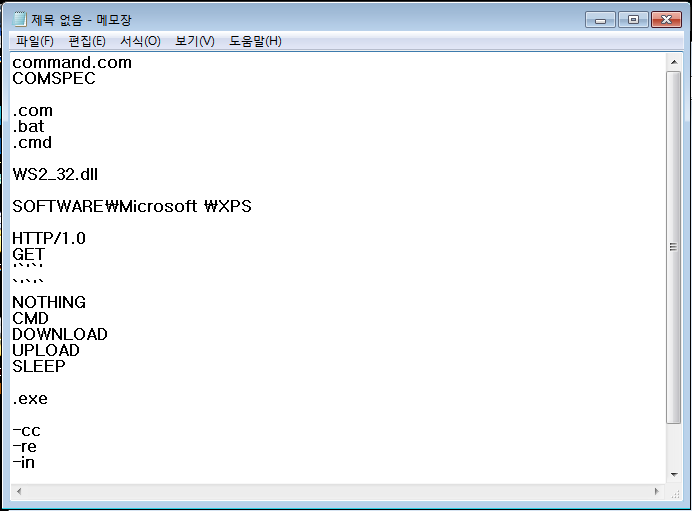

스트링으로도 문제점이 되는 문자열 및 여러 가지의 문자열이 확인 가능하다

04. 문자열 확인

> 분석 도구: strings

> 분석 결과: 마지막 사진 확인

문자열을 확인했을 때에는 평소와 같이 사용하지 않는 문자열과 같이 나타난다

@ 하나일 때는 UDP, 두 개일 때는 TCP다 화면에 보이는 것과 같이

두 개의 경우 TCP 통신을 할 수도 있다고 보여진다

결론적으로는 이 명령어들이 분석 결과가 된다

05. 이 파일을 분석하는 데 장애물은 무엇인가?

> 분석 도구: process monitor

> 분석 결과: "C:\WINDOWS\system32\cmd.exe"/c del C:\Malware\Lab03-04.exe >> NUL

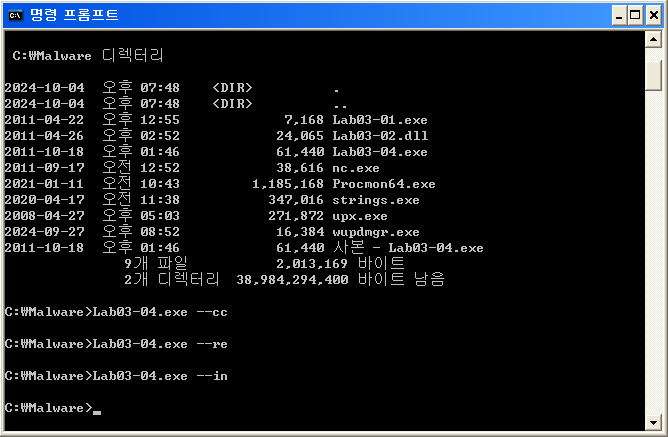

cmd를 이용하여 스트링에서 마지막에 확인한 cc, re, in 명령어를 실행시켜 봤다

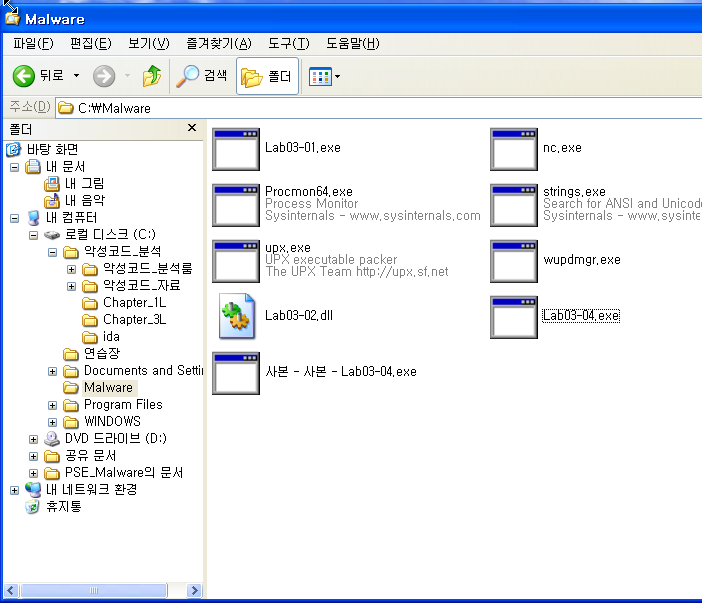

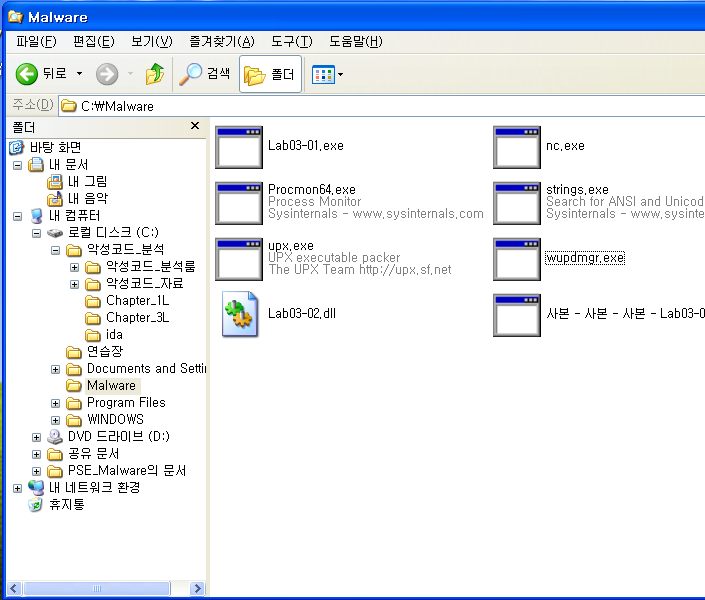

세 개 모두 실행시키게 되면 왼쪽에서의 기존 파일에서

오른쪽의 화면과 같이 파일이 삭제되는 것으로 보아

모두 삭제 명령어인 것을 알 수 있다

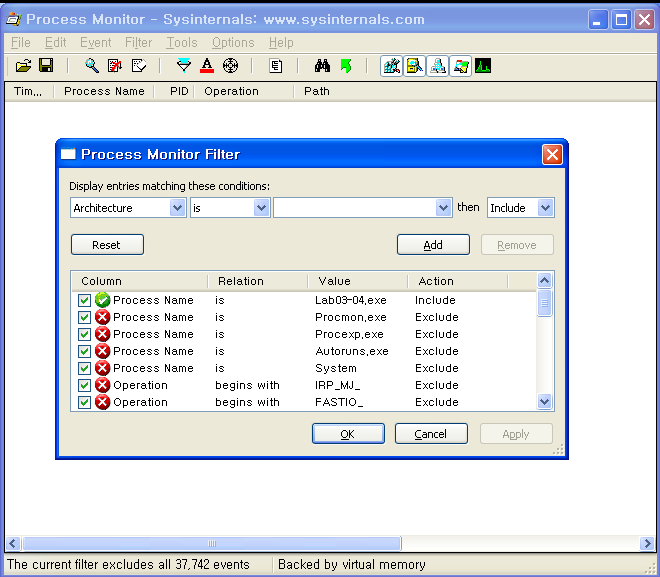

process monitor로 확인하기 위해

Process Name으로 Lab03-04.exe의 필터를 생성한다

그렇게 되면 무수히 많은 결과값이 나오게 되는데,

이때 Ctrl+F를 이용하여 특정 문구를 찾아 검색하게 되면 나온다

현재 화면의 경로에서 악성 코드가 실행되는 것을 확인했기 때문에

찾기에서도 비슷한 문구를 찾아 검색하면 된다

현재 해당 줄을 확인해 보면 NUL이라고 나오면서

이 파일이 종료시키게 된다는 뜻으로 악성 코드임을 알 수 있다

강의 소감

이번 시간에도 문자열을 통해 코드의 흐름을 이해하고,

다음으로 코드의 흐름대로 찾아가면서 장애물을 찾아냈다

현재 Lab03-04.exe 파일의 경우 실행하게 되면 원본 파일이 삭제되는 경우다

그렇기 때문에 하나의 복사본을 만들어 원본 파일을 실행 후 삭제되는 과정에서

process monitor 프로그램을 이용해 해당 파일을 찾고 악성 코드임을 알아내는 실습을 진행했다

'악성코드 분석' 카테고리의 다른 글

| 악성코드 분석 17 (1) | 2024.10.08 |

|---|---|

| 악성코드 분석 16 (6) | 2024.10.08 |

| 악성코드 분석 14 (0) | 2024.10.02 |

| 악성코드 분석 13 (0) | 2024.10.01 |

| 악성코드 분석 12 (1) | 2024.09.30 |