[2024.10.22]

[침해사고 포렌식]

> 리눅스 침해사고

01. 변경(속성)/수정(내용)/생성(생성) 시간으로 점검/검색

# find /home/d1 -type -f -atime 1 ls

# find /home/d1 -type -f -atime +1 ls

# find /home/d1 -type -f -mmin +1 ls

# find /home/d1 -type -f -mmin -1 ls

# touch -t 202301012020.30 file1

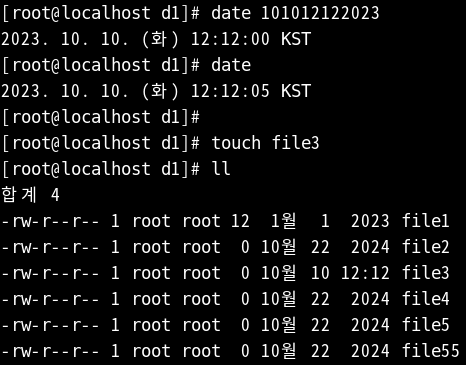

# date 101012122023

> find 명령어 옵션

-atime: 접근 시간(*24시간)

-mtime: 수정 시간(*24시간)

-ctime: 변경 시간(*24시간) = 모드

stat 명령어는 해당 파일의 상태 및 정보를 확인하는 명령어다

현재 빈 파일이기 때문에 빈 파일임을 출력하고, 나머지 생성 일시와 저장 일시 등을 표시한다

그런 빈 파일에 내용을 입력하고 확인하게 되면

Access: 파일을 읽거나 실행할 때

Modification (모디파이): 파일의 내용을 변경할 때

Change: 파일의 메타데이터를 변경할 때

그렇기 때문에 내용이 변경되어 Access, Modify

두 개가 변경된 것을 확인할 수 있다

하지만 내용을 수정하지 않고 q!로 강제 저장 후 종료하게 되면

엑세스만 변경되는 것을 확인할 수 있다

시스템은 미래의 결과를 확인할 수 없다

그렇기 때문에 -1로 오늘로부터 10일 전까지의 결과는 알고 있으나,

화면에 나온 것과 같이 +1을 했을 때에는 출력되지 않는 것을 볼 수 있다

-amin -1: 마지막으로 접근한 시간이 현재 시간에서 1분 이내인 파일

-mmin -1: 마지막으로 수정된 시간이 현재 시간에서 1분 이내인 파일

-cmin -1: 마지막으로 상태(메타데이터)가 변경된 시간이

현재 시간에서 1분 이내인 파일

<요약>

-amin: 파일에 접근한 시간

-mmin: 파일 내용이 수정된 시간

-camin: 파일의 메타데이터가 변경된 시간

touch 명령어를 이용해 file1의 정보를

2023년 10월 10일 20시 20분으로 조작한다

시간만 바꿨기 때문에 change는 변경되지 않고,

시간만 주입식으로 변경했기 때문에 stat로 보면 날짜는 오늘 날짜로 나온다

오늘의 날짜를 2023년 10월 10일 12시 12분으로 변경 후에

file3을 만들게 되면 해당 시간이 내가 변경했던 시간에서 파일이 생성된다

file1의 수정 시간을 2024년 10월 22일 20:13:30으로 다시 설정하고,

amin -1 옵션은 1분 이내에 액세스된 파일을 찾기 때문에 최근에 수정된 file1이 나오게 된다

amin +1 옵션은 1분 이상 전에 액세스된 파일을 찾기 때문에

1분 이상 전에 수정한 내역이 없는 파일을 file1을 제외한 모든 파일을 출력한다

이번에는 file1의 타임스탬프를 1년 전인 2023년 10월 22일 20:13:30으로 변경했다

다시 1분 이내에 액세스된 파일을 찾기 위해 find 명령어를 실행했지만,

현재 2023년으로 타임스탬프를 변경했고

최근 엑세스된 파일이 아니기 때문에 결과값이 출력되지 않는다

02. 시스템 점검/분석 도구

1) 점검 도구: rkhunter

# rkhunter --check

> 시스템 명령 검사

> Rootkit 검사

> 네트워크 검사

> localhost 검사

2) 탐지 항목

- root 디렉터리

- 의심 가는 파일/디렉터리

- 악성코드

- rootkit

- sniffing 공격(Promiscuous) 모드 등

3) 분석 내용 저장(로그 파일)

> /var/log/rkhunter.log

> Promiscuous Mode 설정

# ifconfig eth0 promisc

> Promiscuous Mode 제거

# ifconfig eth0 -promisc

rkhunter를 입력하고 실행하면 화면과 같이 rootkit을 탐지하고,

root 디렉터리 및 의심 가는 파일/디렉터리, 악성코드, sniffing 공격(Promiscuous) 모드 등을 탐지한다

현재 ifconfig로 확인 시 첫 줄에는 Promiscuous 모드가 확인되지 않는다

하지만 eth0에 Promiscuous 모드를 넣게 되면 첫 줄에서 추가되는 것을 볼 수 있다

해당 모드가 추가된 상태로 다시 rkhunter --check를 진행하면

promiscuous가 Warning 상태로 나타난다

이번에는 해당 모드를 제거 후에 진행해 본다

제거했기 때문에 위와 같은 구간에서 None found가 나타나게 되는 것을 확인할 수 있다

03. Rootkit 점검 도구

# chkroorkit

1) 점검 도구: chkrootkit

2) 점검 항목

- Root 디렉터리

마지막으로 Rootkit에 대한 점검 도구도 존재한다

chkrootkit을 입력하여 실행하게 되면 root 디렉터리에 관한 rootkit을 점검하게 된다

강의 소감

오늘은 각종 점검 도구에 대한 실습을 진행했다

처음으로는 변경/수정/생성 후 파일을 찾아냈고,

다음으로는 점검 도구들을 이용하여 어떤 것들을

탐지하는지에 대해서 배워 보는 시간이었다