[2024.10.24]

01. 로그 파일 실시간 모니터링

# tail -f secure <-- 원격 접속 실패 로그 파일 기록

250번 서버의 Kali Linux로 로그인 시

50번 서버인 Rocky Linux로 sshd 기록이 뜨는 걸 확인할 수 있다

이번에는 패스워드를 틀리게 적어서 로그인이 안 되게끔 시도했다

그렇게 될 시 rocky linux 쪽에서는 failed password가 나타나게 된다

[Windows 침해사고 포렌식]

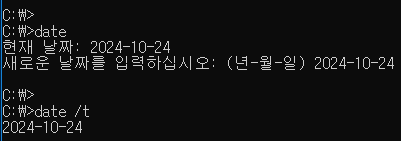

01. 날짜/시간 정보 설정/확인

c:\ date

c:\ date /t

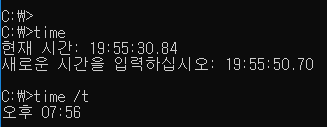

02. 시간 정보 설정/확인

c:\ time <-- 시간 설정

c:\ time /t <-- 시간 정보 확인

03. 날짜/시간 정보 동시 출력

c:\ date /t & time /t

04. 날짜와 시간 정보 동시 출력

c:\ date 2024-10-24 & time 19:59:00

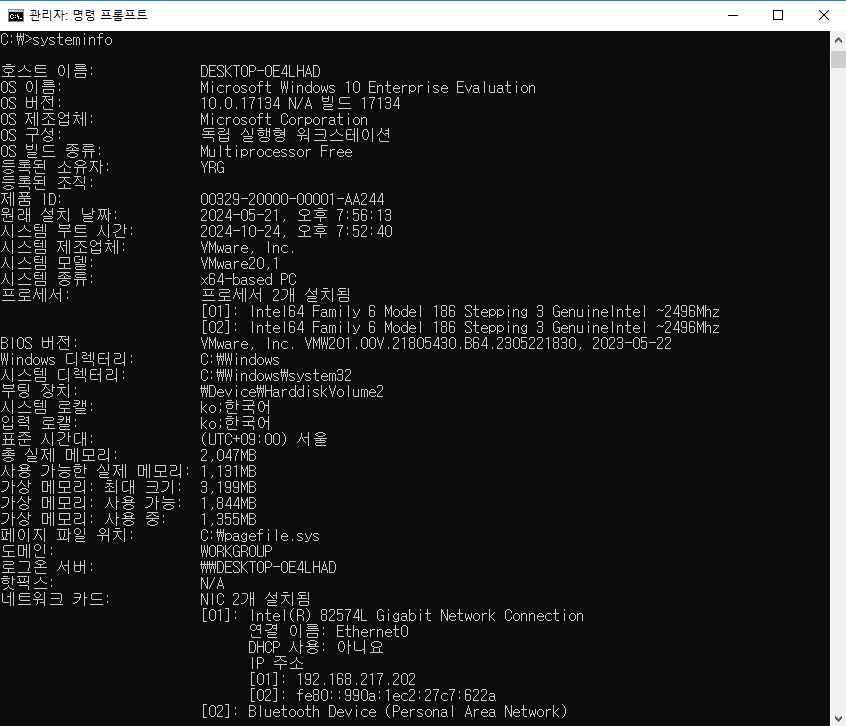

05. 시스템 정보 확인

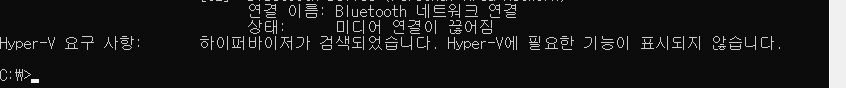

1) 호스트 이름, 시스템 버전, 시스템 부트 시간 동의 정보 확인

c:\ systeminfo

2) 업데이트 상태 확인

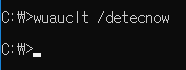

c:\ wuauclt /detectnow

업데이트가 없기 때문에 해당 상태와 같이 아무것도 뜨지 않는다

3) 실행 중인 서비스 목록 확인

net start

> 실행 > services.msc

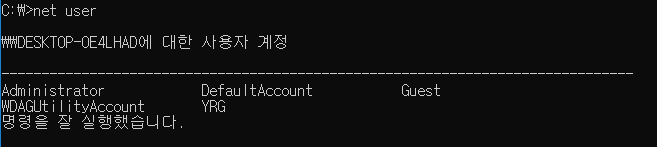

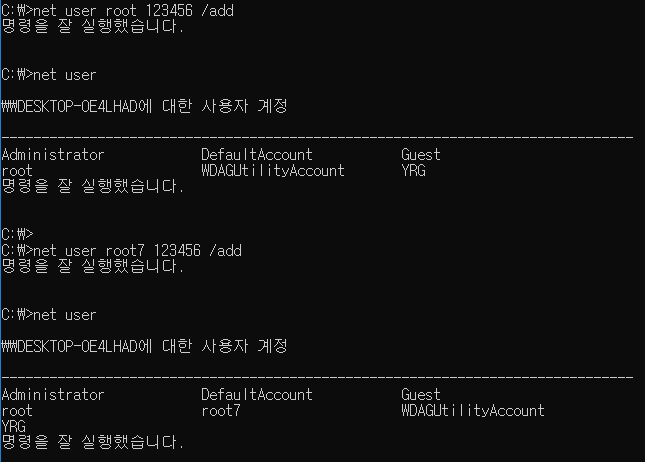

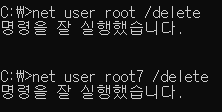

4) 시스템에 등록된 사용자 확인

c:\ net user

5) 사용자 계정 추가/삭제

c:\ net user root 123456 /add

c:\ net user root /delete

6) 시스템에 접속 중인 사용자, 세션 등을 확인

c:\ query user

7) 로컬 관리자 그룹에 속한 모든 사용자 출력

c:\ net localgroup administrators

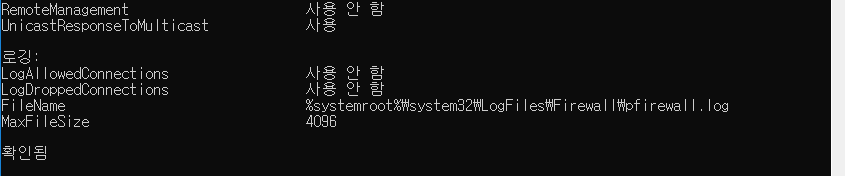

8) 기본 방화벽 설정 확인

c:\ netsh advfirewall show allprofiles

처음으로 기본 방화벽 설정 확인을 했을 때

현재 방화벽이 다 꺼져 있는 상태로 화면과 같이 나오게 된다

이번에는 시스템 방화벽을 다 켠 상태로 실행하려고 한다

방화벽을 켜고 다시 실행하면 조금씩 달라진 걸 확인할 수 있다

현재 달라진 점은 공용 프로필 설정의 상태가 사용 안 함에서 사용으로 바뀌었다

9) 레지스트리에 자동 실행 프로그램 등록 확인

c:\ reg query "HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run"

셸로 들어가도 확인이 가능하며,

직접 들어가서 해당 경로의 위치를 찾으면 SecurityHealth가 존재한다

직접 regedit으로 검색하여 레지스트리 편집기에서 확인해 본다

해당 경로로 가게 되면 SecurityHealth가 나온다

[sysinternals]

01. 현재 접속 중인 원격 접속자와 로컬 사용자를 확인

c:\ PsLoggedon

02. 프로세스 목록 확인

c:\ pslist

03. 프로세스 로그 확인

c:\ psloglist

04. 디스크 사용 정보 확인

c:\ diskmon.exe

Diskmon.exe 파일을 실행하게 되면

디스크 모니터가 나오면서 현재 디스크 사용 정보가 출력된다

08. OTL

> 최근 생성된 파일, 모듈, 폴더, 서비스 등 확인

c:\ otl

마지막으로 OTL을 실행하게 되면 위와 같은 화면이 나타난다

여기에서 출력할 것들을 선택 및 해제하고 진행하게 되면

이와 같이 텍스트 파일로 추출된다

현재 모두 ALL로 선택했기 때문에 해당 텍스트 파일에

프로세스, 모듈, 서비스, 드라이버, 레지스트리 등 모두를 확인할 수 있다

강의 소감

오늘도 역시 리눅스 침해사고를 마치고

윈도우 침해사고의 기초인 기본 명령어부터 배우게 됐다

가장 기초이자 가장 기본인 날짜 및 시간 확인부터

시스템 버전과 업데이트 상태, 실행 중인 서비스 목록을

비롯하여 시스템에 등록된 사용자까지 확인했다

이와 더불어 사용자 계정을 추가 및 삭제도 진행해 보고,

시스템에 접속 중인 사용자, 세션 등을 확인하는 실습도 진행했다

기본이자 필수 요소 중 하나인 방화벽의 설정 확인까지 마치고

현재까지 리눅스 침해사고에서 배웠던 것을 토대로

윈도우에서도 마찬가지로 기초 명령어부터 배우게 되었다