[2024.10.28]

[메모리 포렌식]

01. 메모리 포렌식

> 주 기억 장치에 존재하는 휘발성 데이터 수집

02. 얻을 수 있는 정보

> 프로세스 정보

> 네트워크 실행 정보

> 윈도우 레지스트리 정보

> 하드웨어 정보

> 악성 코드 정보

03. 장점과 단점

1) 장점

- 암호화된 정보 수집

- 악성 코드 등의 영향을 받지 않음

2) 단점

- 휘발성 데이터

04. 메모리 포렌식 도구

1) procexp*

2) procmon

3) Ollydbg

4) IDA Pro

5) Volatility

6) dumpit

7) FTK Imager

8) Encase

9) Autosy

05. 확장자

1) vmem: VMWare에서 덤핑

2) raw: 메모리 이미지 자체 덤핑

06. Volatility 활용 덤프 파일 분석

c:\ vola.exe -f [덤프 파일] [플러그인]

> 플러그인 활용

1) 운영 체제: imageinfo

c:\ vola -f memdump.mem imageinfo

2) 프로세스

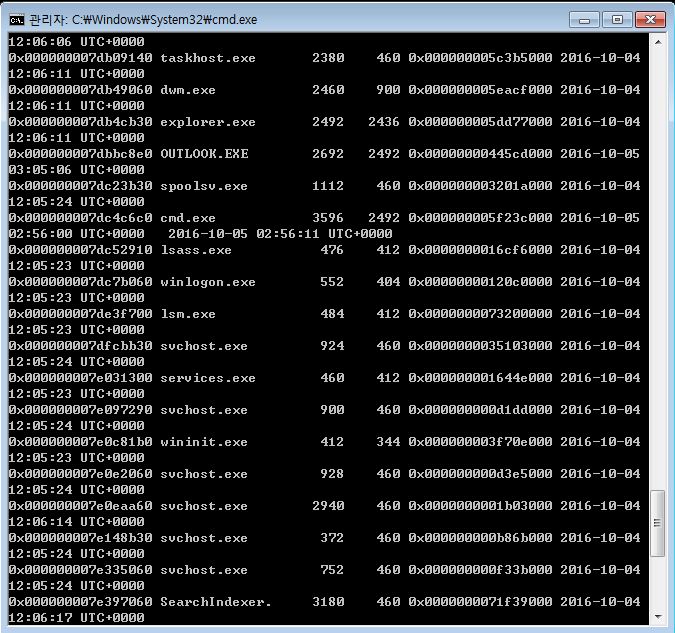

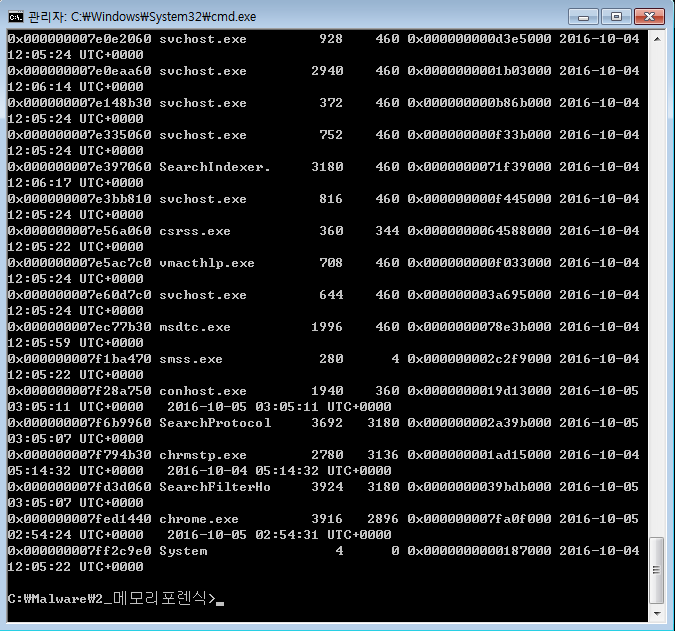

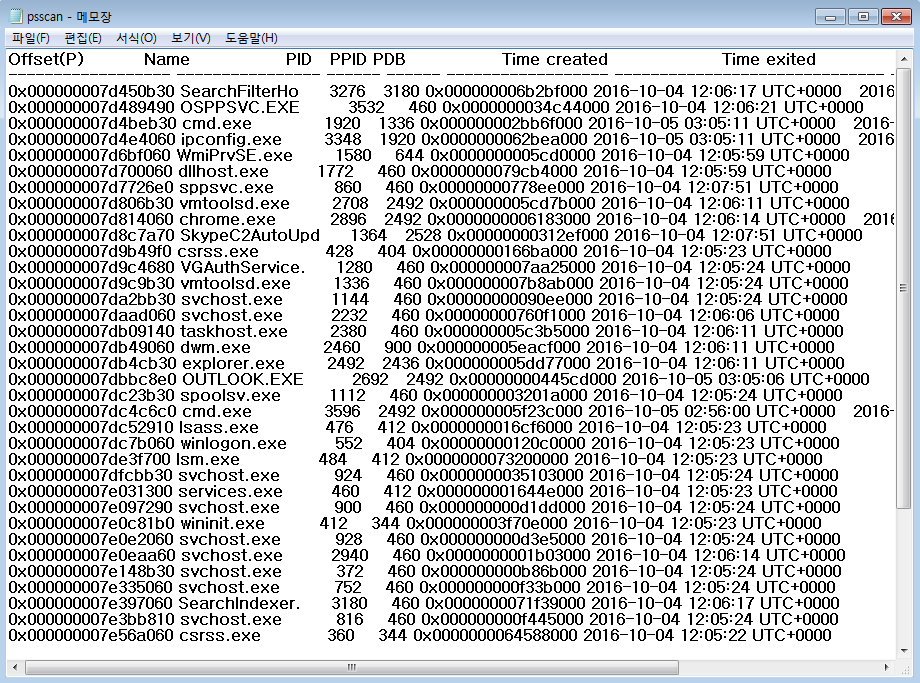

c:\ vola -f memdump.mem psscan --profile=Win7SP1x64

> chrome.exe

> cmd.exe

> ifconfig.exe

> outlook.exe <-- 메일 클라이언트

> SkypeC2AutoUpd.exe

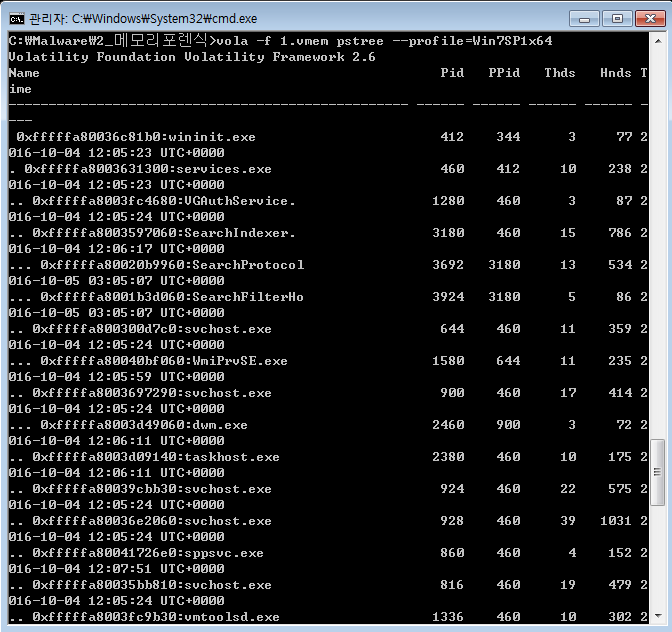

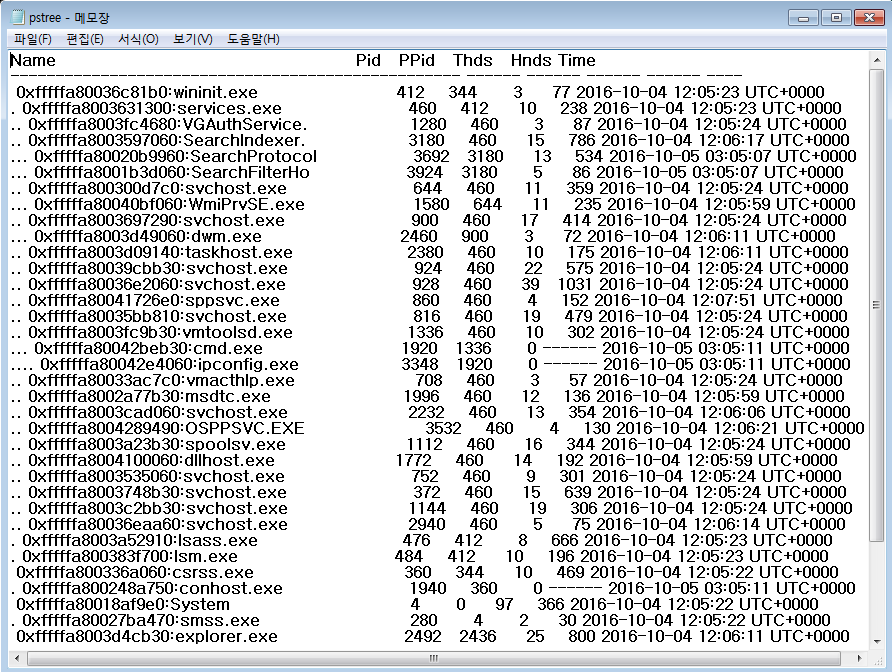

3) 프로세스 계층화 출력

c:\ vola -f memdump.mem pstree --profile=Win7SP1x64

4) 프로세스 목록 출력

c:\ vola -f memdump.mem pslist --profile=Win7SP1x64

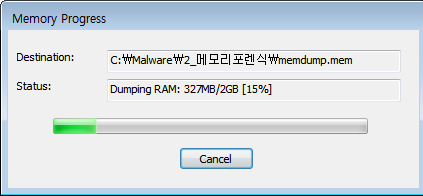

처음 실습의 진행은 FTK Image 프로그램으로

메모리 이미지 자체를 덤핑하고 분석한다

*FTK Imager <-- 디지털 증거 수집과 분석을 위한 이미지 추출 도구

분석을 시작하게 되면 위와 같이 2GB 정도의 파일이 생성된다

추출된 파일은 스트링으로 확인하기 위해 시도했지만,

메모리의 경우 무수히 많기 때문에 중단하고 이것 역시 파일로 저장한다

하지만 메모리의 용량이 너무 크다 보니까 사용하지 않는 문자까지 출력되면서

분석할 수 없을 정도로 심한 렉과 함께 느려져 이 단계는 중단했다

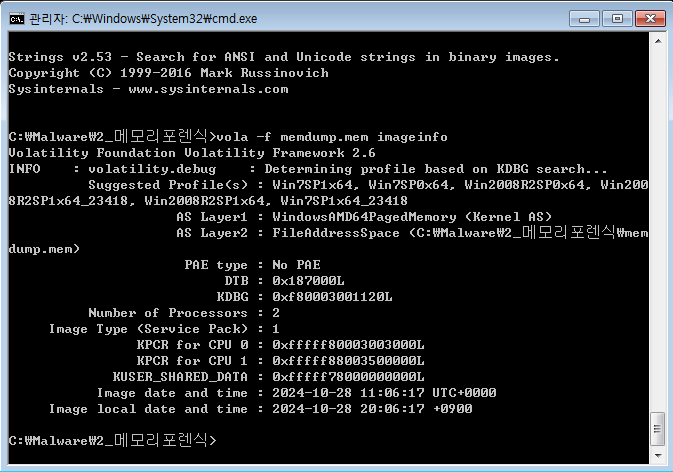

다음으로는 플러그인을 활용하여 운영 체제 imageinfo를 가지고

memdump.mem 파일을 분석하려고 한다

여기에서 중요하게 봐야 될 점은 Suggested Profile(s) 부분이다

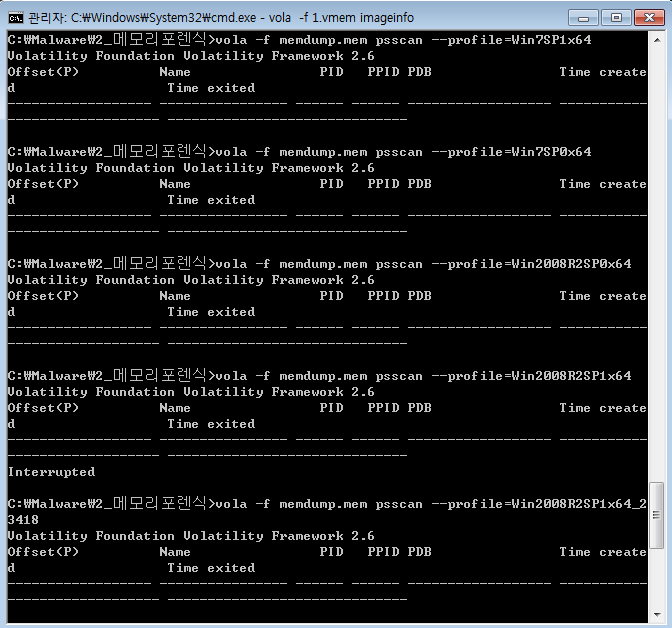

다음으로 vola를 이용하여 memdump.mem 파일의

프로세스를 출력하기 위해 시도했지만 실패했다

이번에는 현재 상태의 메모리를 확장자를 vmem으로 변경하여 분석을 시도한다

하지만 이 파일의 경우도 다른 점은 없었기 때문에 확장자를 바꾸는 것만 알고 있으면 될 것 같다

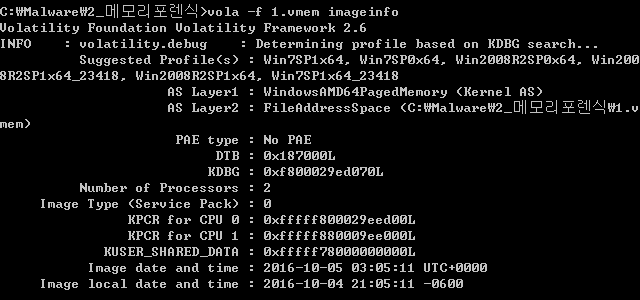

다음으로 강사님께서 주신 1.vmem이라는 파일을 분석 시도한다

> chrome.exe

> cmd.exe

> ifconfig.exe

> outlook.exe <-- 메일 클라이언트

> SkypeC2AutoUpd.exe

현재 프로세스 목록 출력 시 이렇게 다섯 개의 의심되는 파일들을 찾을 수 있었다

계층화 출력의 경우 이런 식으로 psscan보다 조금 더 자세히 확인할 수 있다

psscan과 계층화 출력인 pstree를 이용했지만,

psscan으로 사용해도 문제는 없다

강의 소감

오늘은 메모리 포렌식의 시작이었지만,

프로그램 다운로드 및 설정 문제로 시간이 다소 소요되었다

암호화된 정보 수집, 악성 코드 등의 영향을 받지 않는다는 장점과

휘발성 데이터라는 단점을 알게 되었고,

앞으로 메모리 포렌식에 사용하는 도구들까지 알게 되었다

본격적인 파일 분석에 앞서 여러 가지의 프로그램이

존재하는 걸 알게 되었고, 남은 수업 시간에 열심히 참여해야겠다