[2024.11.01]

[다섯 가지의 공격 기법 이해]

해당 화면의 경우 Land Attack이다

공격 대상자의 IP로 Source IP와 Destination의 IP를

동일하게 해서 공격하는 것이다

IP 스푸핑도 기본적으로 들어간다

현재 공격 대상자의 IP가 192.168.10.100이라고 했을

공격자(A)와 공격 대상자(V)가 있다면,

A에도 Source IP와 Destination IP를 V의 IP로 공격한다

위 화면은 Ping of Death로 볼 수 있다

패킷을 정상 크기보다 크게 보내는 것이다

eth2에서는 1518bytes가 지정되어 있고,

MTU에는 1500bytes가 지정되어 있다

최대치로 fragmentation 되어 있다는 뜻이며,

정상적인 크기보다 아주 크게 보내 패킷을 분할할 때 어렵고

조립할 때 부하가 걸리는 것을 Ping of Death라고 볼 수 있다

패킷 분할 공격은 맞으나 분할 공격 중 하나가 Ping of Death다

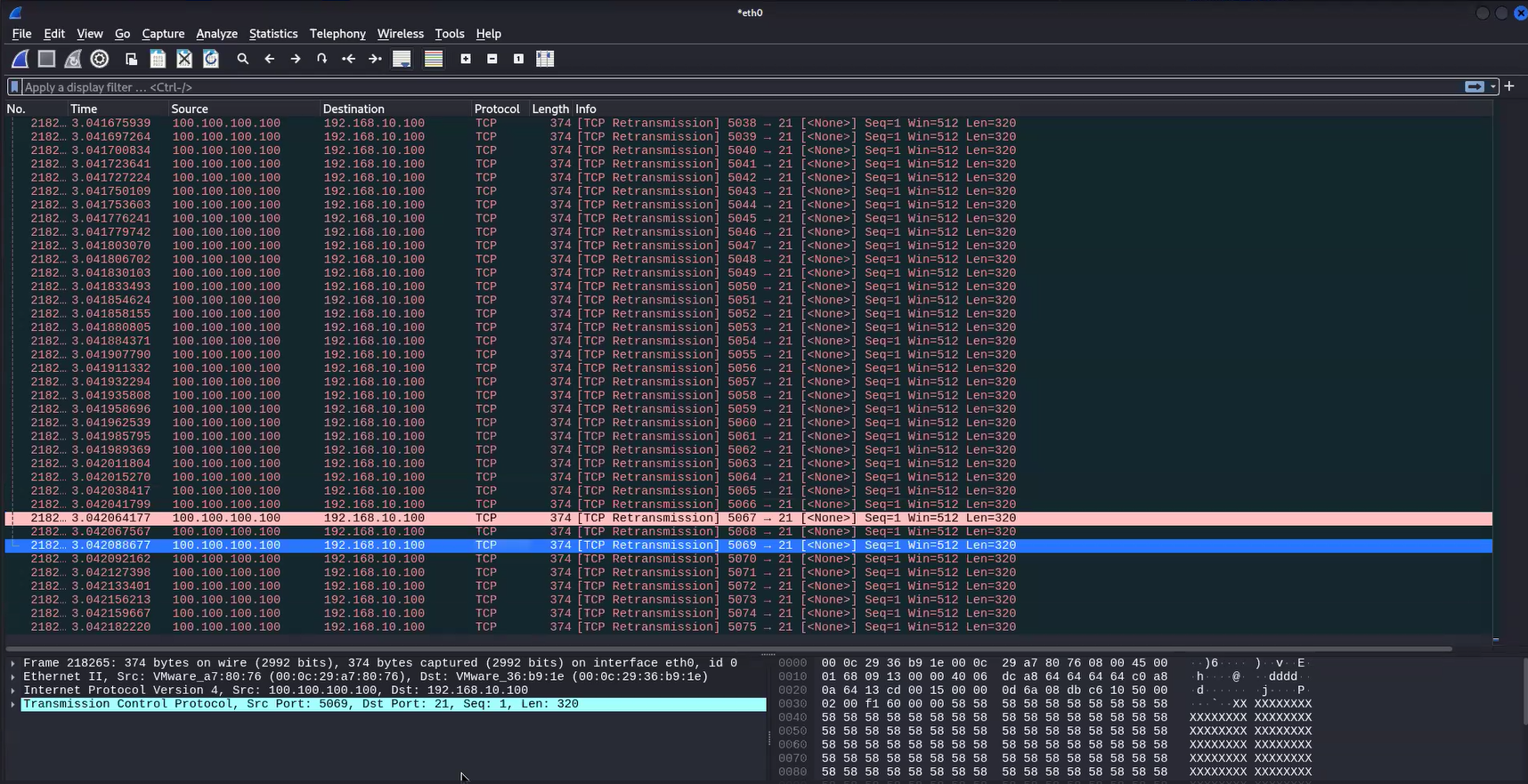

이것은 Teardrop 공격이다

현재 Destination의 경우 계속해서 192.168.10.100을 유지하지만,

Length가 기본적으로 1500Bytes로 374인데 320씩을 보내고 54바이트가 붙게 된다

320에 54Bytes니까 54Bytes가 남는다

54Bytes의 경우 헤더까지 포함하여 tcp는 10Bytes, udp는 20Bytes, eth는 14Bytes다

이 공격의 경우 작게 잘라서 보낸다는 특징이 있다

예를 들어, 1500번에 걸쳐서 작게 보내면 부하가 걸리게 하는 것이다

패킷 분할 방식의 경우 세 가지 방식이 존재하는데,

현재 Ping of Death 방식 하나와 Teardrop 공격까지 확인했다

패킷이 분할된 위치까지도 조작하기 때문에 알아내지 못하고

패킷 조립 자체를 하지 못하기 때문에 부하가 걸리는 공격의 상태다

따라서 Teardrop공격은 IP 프레그먼트 오프셋을 조작하여

발생하는 재조립 오류를 악용하는 공격 기법으로 볼 수 있다

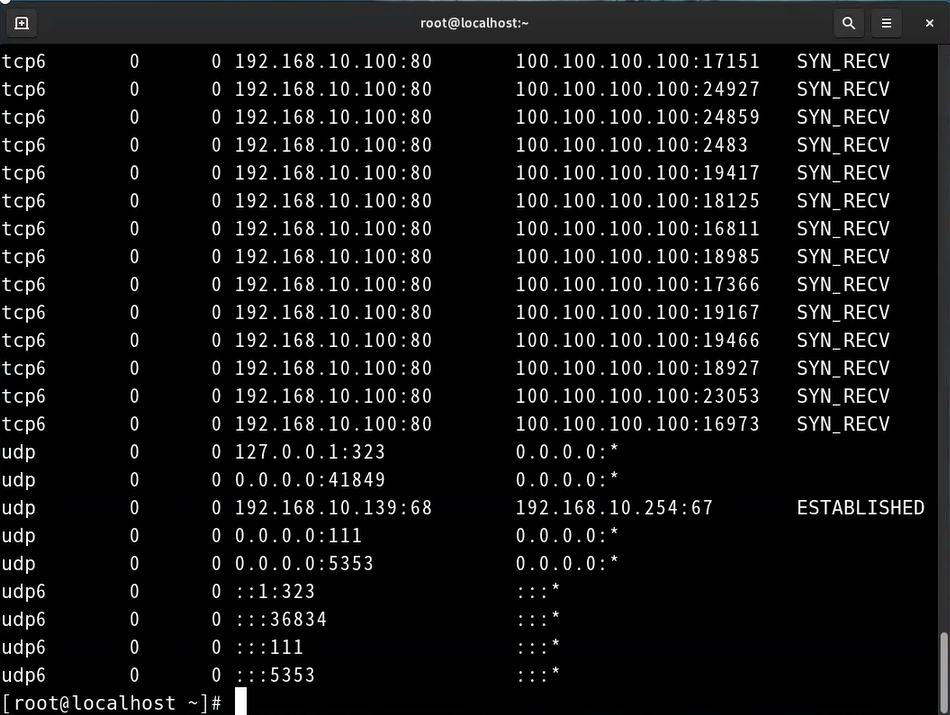

위 화면은 SYN Flooding 공격이다

리스헤이크 돌아가고 있는 건 포트가 닫혀 있기 때문이다

이런 식으로 80번 포트에 공격하고

공격 대상자는 SYN_RECV 상태를 확인할 수 있다

SYN을 받아서 응답할 곳이 없기 때문에

백루프에 계속 쌓이는 형태를 보이고 있다

이런 식으로 정보보안기사 시험에도 자주 나온다

현재 상태에서는 찾기 쉽지만,

WIRESHARK의 경우에는

SYN, ACK만 돌아오고 Source IP가 스푸핑되어 있기 때문에 찾기가 쉽지 않다

위 화면의 상태에서 백 루프가 가득 차게 될 시

시스템 과부하가 되기 때문에 정상적인 작동이 불가하다

이번 화면은 Smurf 공격이다

Source IP는 공격 대상(192.168.10.100)의 IP로 하고,

Destination은 브로드 캐스트 주소로 전송한다

1) SYN Flooding

2) Ping of Death

3) Teardrop

4) Smurf

5) Land Attack

ICMP 프로토콜을 이용해서 하는 공격은

Ping of Death와 Smurf가 있다

Land Attack의 경우에도 ICMP를 쓰긴 하지만,

기본적으로는 Ping of Death와 Smurf가 있다

이렇게 실습 시작 전에 총 다섯 가지의 공격 기법을 알아봤다

[Windows 포렌식]

> 윈도우 포렌식: 70% ~ 80%

01. 범위

> 레지스트리, MFT(Master File Table), 휴지통, 웹 로그, 링크 파일, 이벤트 로그, 썸레일

1) 레지스트리

> 시스템 정보, 사용자 정보, 최신 열람 문서, 실행 파일 목록,

프로그램 설치 흔적, 스크립트 열람 흔적

2) 레지스트리 구조(Hive)

> HKEY_CLASS_ROOT: 파일 관련, 파일 확장자

> HKEY_LOCAL_MACHINE: 시스템 하드웨어, 소프트웨어 정보 등

> HKEY_CURRENT_USER: 현재 시스템의 로그인된 사용자 정보

> HKEY_USERS: 모든 사용자 정보

> HKEY_CURRENT_CONFIG: 시스템 설정 정보

*레지스트리 구조의 경우 정보보안기사 시험에 꼭 한 문제씩 나온다

3) 확인 방법

> 실행 > regedit

02. 하이브 저장 경로

c:\windows\system32\config

1) 관련 파일

> SAM: 로컬 계정 정보, 그룹 정보

> SECURITY: 시스템 보안 정책, 권한 정책/할당 정보

> SOFTWARE: 시스템 부팅과 관련 없는 시스템 전역 구성 정보

> SYSTEM: 시스템 부팅에 필요한 전역 구성 정보

> NTUSER.DAT: 사용자 프로파일 정보

2) 하이브 리스트 확인

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Hivelist

3) 레지스트리 백업/복원

파일 > 내보내기 <-- 백업

파일 > 가져오기 <-- 복원

03. 레지스트리 증거 수집

1) 시스템 정보 수집

> 설치 날짜, 버전, 조직 이름, 설치 폴더 등

> HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion

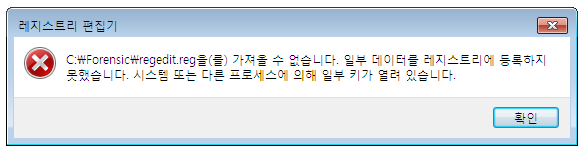

레지스트리 편집기에 들어가게 되면

한눈에 볼 수 있듯이 시스템 정보 수집에 필요한

디렉터리들이 나열되어 있는 것을 볼 수 있다

파일 > 내보내기를 하고 저장을 하게 되면

해당 파일에 다 백업이 되는 것이다

현재 이렇게 백업을 받는 이유는 포렌식 수업이기 때문이다

이 regedit.reg 파일에 모든 증거가 들어 있기 때문에 백업을 시도한다

백업 파일을 가져오려면 파일 > 가져오기를 선택하면 된다

현재 가져오기를 선택했지만 regedit을 사용 중이기 때문에

백업이 불가능하다고 나오게 된다

시스템 정보를 수집하기 위해 해당 경로로 왔을 때

설치 날짜, 버전 및 제품명 등을 확인할 수 있다

Windows 10에서도 확인해 보면 설치 날짜와 시간, 버전을 확인할 수 있다

2) 설치된 프로그램 목록

> 설치된 프로그램 이름, 버전, 게시자, 설치 시간, 설치 위치 등

> HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion

현재 디렉터리에는 설치 시간, 설치 위치와 게시자 등이 나온다

3) 컴퓨터 이름

> HKEY_LOCAL_MACHINE\SYSTEM\ControlSet00x\Control\ComputerName\ActiveComputerName

해당 경로로 가면 컴퓨터 이름을 알아낼 수 있다

실제로 컴퓨터의 정보를 확인하게 되면

레지스트리로 확인한 컴퓨터 이름과 동일하다

4) SID 정보(사용자 고유 식별자)

> HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ProfileList[SID]

ProfileList로 가게 되면 현재 사용자의 SID가 확인된다

뒤에 1000이 나와야 일반 사용자고, 500번대가 나온다면 시스템이다

1000번 시작부터 일반 사용자기 때문에

현재 해당 디렉터리를 선택했을 때 YRG로 사용자의 정보가 나온다

사용자가 하나밖에 없기 때문에 하나의 사용자를 하나 더 생성하여

레지스트리에도 변화가 있는지 확인하려고 한다

korea 계정으로 생성만 하고

로그인을 하지 않으면 나타나지 않을 수 있어

한 번의 로그인과 다시 시작 후 YRG 계정으로 복귀한다

다시 YRG 계정으로 로그인하게 되면

1004번의 다른 사용자가 생긴 것을 볼 수 있다

이렇게 korea 계정을 생성 후에 레지스트리에서도 확인할 수 있었다

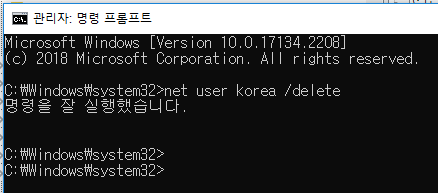

실습을 마무리했기 때문에

마지막으로 korea 계정을 삭제하며 마무리했다

강의 소감

이번 강의에서는 실습을 시작하기에 앞서

다섯 가지의 공격 기법에 대해서 배웠다

총 다섯 가지로 Land Attack, Teardrop, Smurf, Ping of Death, SYN Flooding

에 대해 다시 배우게 되었다

아주 초반에 네트워크 보안 수업에서 배웠는데

역시 시간이 지날수록 잊게 되어 다시 상기시키는 시간이 되었다

공격 기법과 더불어 오늘은 윈도우 포렌식에 들어갔다

먼저 시스템 정보 수집부터 레지스트리 편집기를 통해

알 수 있는 것들에 대한 이해와 실습을 진행했다

'디지털 포렌식' 카테고리의 다른 글

| 디지털 포렌식 14 (5) | 2024.11.06 |

|---|---|

| 디지털 포렌식 13 (5) | 2024.11.06 |

| 디지털 포렌식 11 (0) | 2024.10.31 |

| 디지털 포렌식 10 (1) | 2024.10.30 |

| 디지털 포렌식 9 (0) | 2024.10.29 |