[2024.11.04]

01. 사용자 기본 폴더

> HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\

CurrentVersion\Explorer\Shell Folders

사용자에 대한 기본 폴더가 해당 경로에 나타나게 된다

02. 마지막 로그인한 사용자 정보

> HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\

CurrentVersion\Winlogon

마지막 사용자인 YRG를 확인할 수 있다

03. 시스템 종료 시간

> HKEY_LOCAL_MACHINE\SYSTEM\ControlSet00x\Control\Windows

이런 식으로 시스템 종료 시간이 헥사 값으로 나온다

헥사 값을 계산하면 시스템 종료 시간을 알 수 있으며,

ControlSet00x 경로의 경우 001과 002가 있는데

아무거나 하나 선택해서 확인하면 된다

04. 표준 시간대

> HKEY_LOCAL_MACHINE\SYSTEM\ControlSet00x\Control\TimeZoneInformation

국제 표준 시간으로 서울 시간으로 설정되어 있는 것을 확인했다

05. 응용 프로그램 사용 흔적

> HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\

CurrentVersion\Explorer\UserAssist

> CE~: 실행시킨 응용 프로그램 정보

> F4~: 실행시킨 응용 프로그램 정보(시작 메뉴 저장)

내가 사용했던 응용 프로그램들이 이렇게 목록으로 확인된다

06. 그림판에서 열어 본 목록

> HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\

CurrentVersion\Applets\Paint\RecentFileList

그림판을 사용한 적이 없기 때문에

지금 상태로는 레지스트리에 나타나지 않는다

확인을 위해 그림판을 사용 후 yrg.png로 저장한다

새로고침을 하게 되면 Paint 목록이 생기고,

Recent File List를 확인하면 방금 저장했던 yrg.png의

그림 파일이 저장되어 있는 것을 확인할 수 있다

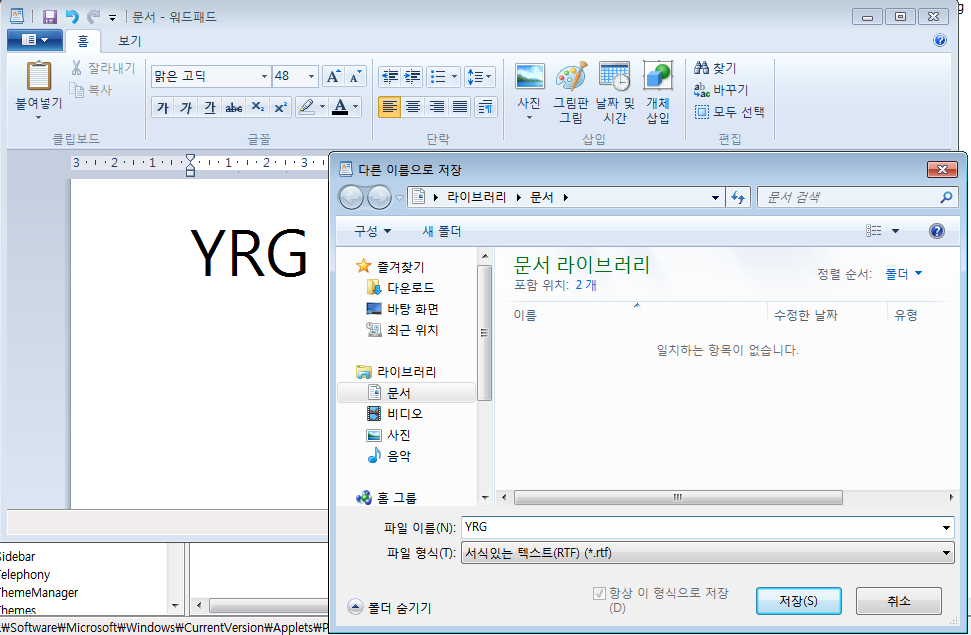

06. 워드패드에서 열어 본 목록

> HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\

CurrentVersion\Applets\Wordpad\RecentFileList

워드패드의 경우도 마찬가지다

사용한 적이 없기 때문에 YRG.rtf로 저장 후

새로고침을 하게 되면 워드패드 부분에 YRG.rtf라는

파일이 보이는 것들 확인할 수 있다

08. 오피스 사용 흔적

> HKEY_CURRENT_USER\SOFTWARE\Microsoft\Offiece(\Version\App\File MRU)

7에서는 확인되지 않기 때문에

현재 내가 사용하는 노트북의 레지스트리 편집기로

확인 시 Office를 확인하는 과정을 진행했다

08. 오피스 사용 흔적

> HKEY_CURRENT_USER\SOFTWARE\HNC\HWP\Version(\HwpFrame_KOR\RecentFile)

이것 역시 현재 노트북의 레지스트리 편집기를 확인했다

hwp를 누르게 되면 바로 버전을 확인할 수 있으며,

한글을 사용했다면 사용 흔적이 나타나게 된다

10. 곰 플레이어 사용 흔적

> HKEY_CURRENT_USER\SOFTWARE\GRETECH\GomPlayer\OPTION

곰 플레이 사용 흔적을 하기 위해 곰 플레이어를 설치하고,

곰 플레이어를 설치하면 제공하는 기본 동영상을 시청한다

Wildfile.wmv를 시청하고 닫은 후

레지스트리 편집기로 확인하게 되면

샘플 비디오 파일인 것은 확인되나,

정확한 파일명까지는 확인할 수 없다

11. Adobe 사용 흔적

> HKEY_CURRENT_USER\SOFTWARE\Adobe\Acrobat Reader\DC\AVGeneral\cRecentFiles

어도비도 사용한 적이 없었기 때문에 설치부터 진행한다

아무 pdf 자료를 다운로드받아서 Adobe Reader DC에서 열고 닫는다

새로고침 후에 확인 시 정확한 파일명까지 확인할 수 있다

어떤 경로로 파일이 확인되었는지도 확인할 수 있다

다운로드를 받았기 때문에 다운로드라고 표시된다

12. 최근 열어 본 파일 흔적

> HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\

CurrentVersion\Explorer\RecentDocs

이런 식으로 최근 열어 본 파일의 흔적을

확인할 수는 있지만 모든 데이터 값이 헥사 값으로 나오기 때문에

헥사 값을 계산해서 알아내야 된다

.wmv 폴더의 0을 클릭 후 확인했을 때

값 데이터가 나오는데 현재 동영상의 제목이었던

Wildlife.wmv라고 나오는 것을 확인할 수 있었다

.rtf의 경우에도 내가 저장했던 YRG.rtf 파일을 확인할 수 있다

13. 저장 매체 연결 흔적

> HKEY_LOCAL_MACHINE\SYSTEM\ControlSet00x\USBSTOR\[DID]

> HKEY_LOCAL_MACHINE\SYSTEM\MountedDevices

위의 두 경로 중 첫 번째의 경로로 들어갔을 때

내가 사용하는 표준 디스크를 확인할 수 있다

디스크가 저장 용도기 때문에 연결되어 있는 디스크가 확인된다

두 번째 경로에서 확인 시에는 C, D, E 드라이브를 확인할 수 있다

E의 경우 USB를 꽂아서 사용할 때 사용할 장치가 필요하기 때문에 E로 나타난다

이 데이터 역시 헥사 값으로 표시되기 때문에

자세히 알고 싶다면 아스키 값으로 변경 후 확인하면 된다

더 자세히 내 USB의 정보도 확인할 수 있다

14. 외부 시스템 연결 정보

> HKEY_USERS\(Software\Microsoft\TerminalServerClient\Default)

> HKEY_USERS\[SID]

바로 SID가 나오며, 1000번대의 일반 사용자를 살펴보지만

현재 터미널 서버를 사용한 적이 없기 때문에 아무런 정보가 없는 상태다

15. 알림 영역 아이콘 정보

> HKEY_USERS\[SID] Classes\LocalSettings\Software\Microsoft\Windows\

CurrentVersion\Traynotify

알림 영역의 데이터도 헥사 값으로 표현되어

자세히 알고 싶을 경우 아스키 값으로 변경 후 확인해야 된다

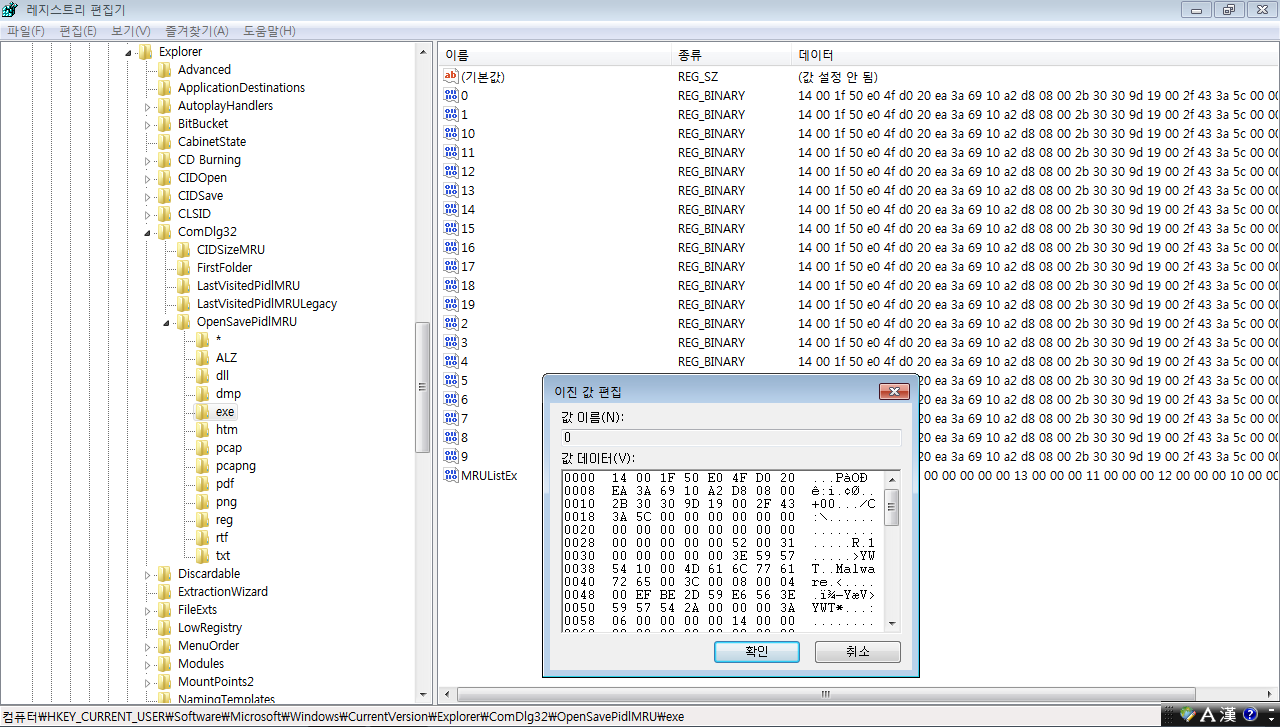

16. 최근 읽거나 저장한 파일 목록

> HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\

CurrentVersion\Explorer\ComDig32\OpenSavePid|MRU

현재 경로에서도 헥사 값으로 표시되지만,

더블 클릭 후 확인하게 되면 이전 강의 시간에 배웠던

Malware 파일 목록이 확인된다

이렇게 내가 저장했던 파일들을 확인할 수 있다

실제 Malware를 배울 때 생성했던 file1.txt다

*수치가 낮은 것들이 최근에 했던 것들인 것 참고

16. 최근 접근 폴더 흔적

> HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\

CurrentVersion\Explorer\ComDig32\LastVisitedPidMRU

대부분이 Malware 수업 시간에 접속했던 실행 파일들이 나왔다

18. 서비스 및 드라이버 목록

> HKEY_LOCAL_MACHINE\SYSTEM\ControlSet00x\Servieces

Services로 가게 되면 서비스에 관련된

목록들이 모두 나오는 것을 확인할 수 있다

19. 무선 랜 정보

> HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT

\CurrentVersion\NetworkList\Profiles[GUID]

노트북을 사용했거나 무선 랜을 한 번이라도 사용했다면

해당 경로에 저장되어 나타나게 된다

20. IE 설정 정보

> HKEY_CURRENT_USER\SOFTWARE\Microsoft\Internet Explorer\Main

Main을 선택하면 Internet Explorer에 지정된 IE 설정 정보가 나오게 된다

여기에서는 IE의 시작 페이지, 검색 제공자, 홈 페이지 설정 등

여러 설정 항목을 확인할 수 있다

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Edge

해당 경로에는 Microsoft Edge 브라우저와 관련된 설정 정보가 포함되어 있다

추가 정보를 얻으려고 Chat GPT를 이용하여 물어본 결과

Edge 디렉터리에서는 IE 정보가 포함되지 않을 수 있다고 한다

*보시는 분들 모두 참고되셨으면 좋겠습니다

21. IE 타이핑 URL 목록

> HKEY_CURRENT_USER\SOFTWARE\Microsoft\Internet Explorer\TypedURLs

현재 검색해서 접속 기록이 없기 때문에

기본적인 환경의 것들만 나타나게 된다

이때 Internet Explorer를 통해서

구글과 네이버를 검색해서 접속하게 되면

해당 경로에 URL이 추가로 생성된다

현재 내가 접속한 구글과 네이버의 URL이 보이는 것을 확인할 수 있다

강의 소감

이번 시간에는 윈도우 포렌식의 마지막까지 배웠다

레지스트리 편집기를 통해 또, 프로그램 실행 및 종료를 통해

레지스트리에 실시간으로 표시되는 것들을 보면서

이런 식으로 저장되고 이런 식으로 찾아낼 수 있는 것을 배웠다

강사님께서 가르쳐 주신 경로대로 이동했을 때

원하는 데이터가 있었기 때문에 찾는 재미도 있었다

이러한 방법들로 증거 수집을 하는 것에 새로운 흥미를 느꼈다

실제로는 찾아낼 수 있는 정보를 찾아내기란

쉽지 않겠지만 내가 배우는 공부에 한해서는 흥미를 느끼게 되었다

이렇게 보안 분야에서 흥미를 느끼면서 한 번 더

꼭 열심히 공부해서 내가 원하는 보안 분야로 성공하고 싶다는 생각을 했다

'디지털 포렌식' 카테고리의 다른 글

| 디지털 포렌식 15 (2) | 2024.11.08 |

|---|---|

| 디지털 포렌식 14 (5) | 2024.11.06 |

| 디지털 포렌식 12 (0) | 2024.11.04 |

| 디지털 포렌식 11 (0) | 2024.10.31 |

| 디지털 포렌식 10 (1) | 2024.10.30 |